แฮ็กเกอร์ที่มุ่งเน้นไปที่การจารกรรมข้อมูลของจีนถูกติดตามในชื่อ 'Earth Lusca' กำลังมุ่งเป้าการโจมตีไปที่หน่วยงานรัฐบาลในหลายประเทศ โดยใช้ backdoor Linux ตัวใหม่ที่ชื่อว่า 'SprySOCKS'

รายงานการวิเคราะห์ backdoor ของ Trend Micro แสดงให้เห็นว่า ตัวมัลแวร์มีต้นกำเนิดมาจากมัลแวร์บนระบบ Windows ที่ชื่อ Trochilus โดยมีฟังก์ชันการทำงานมากมายที่สามารถทำงานบนระบบ Linux ได้

อย่างไรก็ตาม มัลแวร์ดังกล่าวดูเหมือนจะมีส่วนผสมของมัลแวร์หลายตัว เนื่องจากโปรโตคอลการสื่อสารของ command and control server (C2) ของ SprySOCKS คล้ายกับ RedLeaves ซึ่งเป็น backdoor ของ Windows ในทางตรงกันข้าม การใช้งาน shell แบบโต้ตอบดูเหมือนจะได้มาจาก Derusbi ซึ่งเป็นมัลแวร์บน Linux

การโจมตีของ Earth Lusca

Earth Lusca ยังคงมีบทบาทอย่างต่อเนื่องตลอดครึ่งปีแรก โดยกำหนดเป้าหมายไปที่หน่วยงานรัฐบาลหลักที่มุ่งเน้นด้านการต่างประเทศ เทคโนโลยี และโทรคมนาคมในเอเชียตะวันออกเฉียงใต้ เอเชียกลาง คาบสมุทรบอลข่าน และทั่วโลก

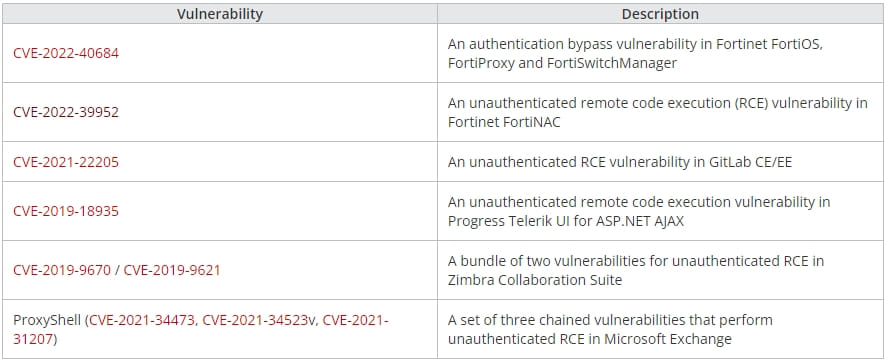

Trend Micro รายงานว่าพบความพยายามในการใช้ประโยชน์จากช่องโหว่ remote code execution ที่ไม่ต้องผ่านการยืนยันตัวตนมาเป็นเวลาหลายวัน ระหว่างปี 2019 ถึง 2022 ซึ่งส่งผลกระทบต่ออุปกรณ์ที่เปิดให้เข้าถึงจากอินเทอร์เน็ต

ช่องโหว่เหล่านี้ถูกใช้ประโยชน์เพื่อติดตั้ง Cobalt Strike ซึ่งทำให้ผู้โจมตีสามารถเข้าถึงเครือข่ายที่ถูกโจมตีได้จากระยะไกล โดยการเข้าถึงนี้ใช้เพื่อโจมตีต่อไปภายในเครือข่ายเพื่อขโมยข้อมูลที่มีความสำคัญ ขโมยข้อมูล account credentials และการติดตั้ง payloads การโจมตีอื่นเพิ่มเติม เช่น ShadowPad

ผู้โจมตียังใช้ Cobalt Strike เพื่อติดตั้ง SprySOCKS ซึ่งเป็นเวอร์ชันหนึ่งของ Linux ELF ที่เรียกว่า "mandibule" ซึ่งมาถึงเครื่องเป้าหมายในรูปแบบของไฟล์ชื่อ 'libmonitor.so.2'

นักวิจัยของ Trend Micro ระบุว่าผู้โจมตีได้ปรับเปลี่ยน mandibule เป็นแบบที่ต้องการ แต่ในลักษณะที่ค่อนข้างเร่งรีบ เนื่องจากนักวิจัยพบ debug messages และสัญลักษณ์บางอย่างไว้เบื้องหลัง

มัลแวร์ทำงานภายใต้ชื่อ Process "kworker/0:22" เพื่อหลีกเลี่ยงการตรวจจับ โดยจะดูคล้ายกับการทำงานของ Linux kernel เพื่อถอดรหัส payload ขั้นที่สอง (SprySOCKS) และแฝงตัวอยู่บนระบบของเหยื่อที่ถูกโจมตี

ความสามารถของ SprySOCKS

SprySOCKS backdoor ใช้เฟรมเวิร์กเครือข่ายประสิทธิภาพสูงที่เรียกว่า 'HP-Socket' สำหรับการใช้งาน ในขณะที่การสื่อสารกับ C2 นั้นได้รับการเข้ารหัสแบบ AES-ECB

ฟังก์ชันหลักของ backdoor ได้แก่:

- การรวบรวมข้อมูลระบบ (รายละเอียด OS, หน่วยความจำ, ที่อยู่ IP, ชื่อกลุ่ม, ภาษา, CPU)

- การเริ่มต้น interactive shell ที่ใช้กับ PTY subsystem

- แสดงรายการการเชื่อมต่อเครือข่าย

- การจัดการการกำหนดค่าพร็อกซี SOCKS

- การดำเนินการไฟล์ขั้นพื้นฐาน (การอัพโหลด, ดาวน์โหลด, รายการ, ลบ, เปลี่ยนชื่อ และสร้างไดเร็กทอรี)

มัลแวร์ยังสร้างรหัสหมายเลขของเหยื่อ โดยใช้ MAC address ของอินเทอร์เฟซเครือข่ายที่ระบุไว้ในรายการแรก และคุณสมบัติ CPU บางส่วน จากนั้นแปลงเป็นสตริงเลขฐานสิบหกขนาด 28 ไบต์

Trend Micro รายงานว่าได้ตัวอย่างของ SprySOCKS มาสองเวอร์ชัน คือ v1.1 และ v.1.3.6 ซึ่งแสดงให้เห็นว่ากำลังมีการพัฒนามัลแวร์อย่างต่อเนื่อง

คำแนะนำ

ควรอัปเดตแพตซ์ความปลอดภัยบนเซิร์ฟเวอร์ที่เปิดให้เข้าถึงได้จากอินเทอร์เน็ตอย่างสม่ำเสมอ ซึ่งในกรณีนี้อาจจะป้องกันการโจมตีเบื้องต้นจาก Earth Lusca ได้

ที่มา : beepingcomputer

You must be logged in to post a comment.