F5 ได้แก้ไขช่องโหว่ใน BIG-IP Next Central Manager ที่มีระดับความรุนแรงสูง 2 รายการ ที่สามารถนำไปใช้เพื่อยกระดับสิทธิ์เป็นดูแลระบบ ทำให้สามารถควบคุม และสร้างบัญชีปลอม รวมถึงซ่อนบัญชีดังกล่าวในระบบได้

Next Central Manager เป็นเครื่องมือที่ช่วยให้ผู้ดูแลระบบสามารถจัดการ BIG-IP Next instances and services ภายในองค์กร หรือบนคลาวด์ผ่าน management user interface

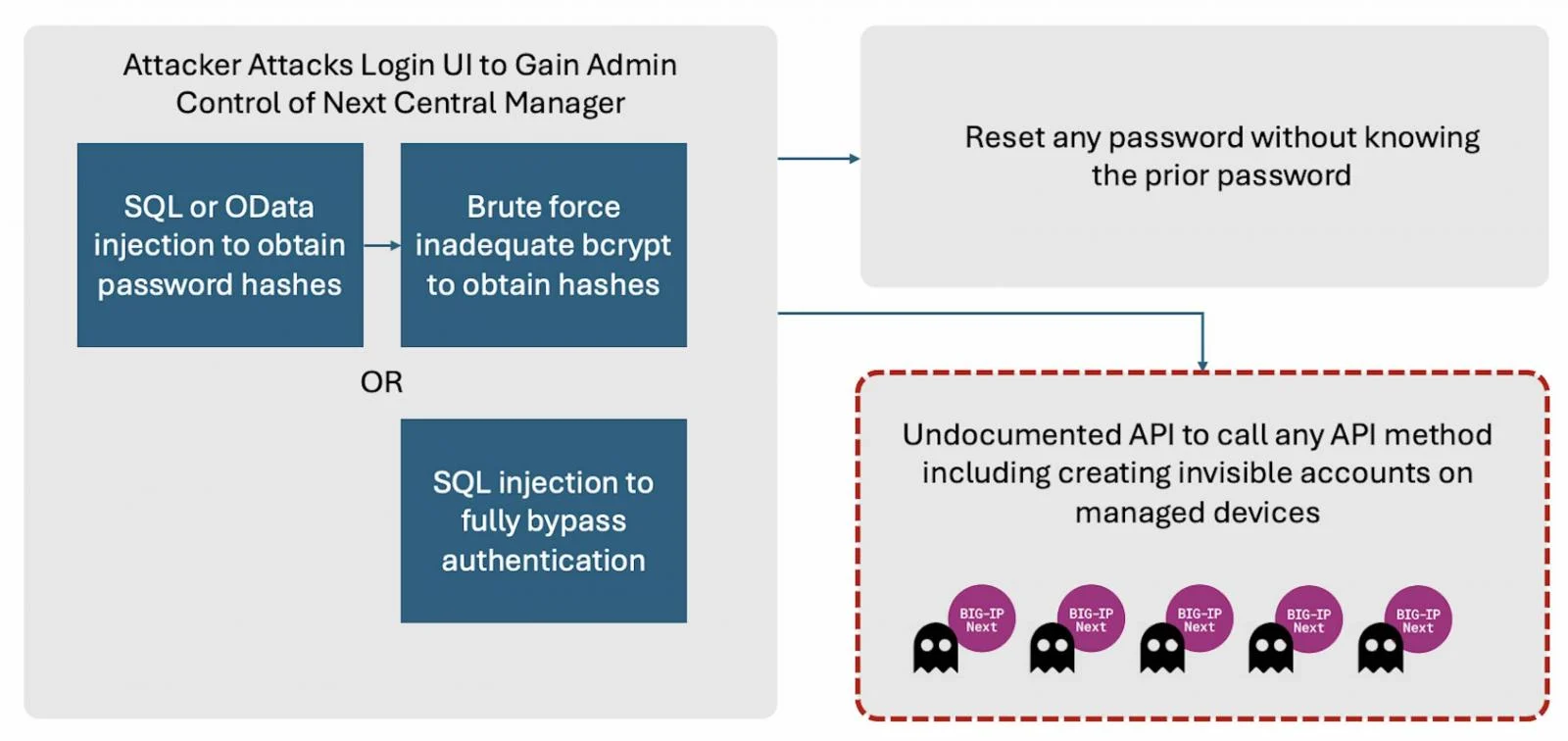

ช่องโหว่บน management user interface ดังกล่าวมีหมายเลข CVE-2024-26026 (คะแนน CVSS 7.5/10 ความรุนแรงระดับ High) และช่องโหว่ OData injection หมายเลข CVE-2024-21793 (คะแนน CVSS 7.5/10 ความรุนแรงระดับ High) ที่พบใน BIG-IP Next Central Manager API ทำให้ Hacker ที่ไม่จำเป็นต้องผ่านการยืนยันตัวตน สามารถเรียกใช้คำสั่ง SQL ที่เป็นอันตรายบนอุปกรณ์ที่มีช่องโหว่จากระยะไกลได้ โดยส่งผลกระทบต่อ BIG-IP Next Central Manager เวอร์ชัน 20.0.1 - 20.1.0

การโจมตีในลักษณะ SQL injection คือการ inject คำสั่ง SQL ที่เป็นอันตรายลงในช่องป้อนข้อมูล หรือพารามิเตอร์ในการสืบค้นฐานข้อมูล โดยการโจมตีไปยังช่องโหว่ของแอปพลิเคชันที่อนุญาตให้เรียกใช้คำสั่ง SQL ได้โดยไม่ได้ตั้งใจ ส่งผลให้เกิดการเข้าถึงโดยไม่ได้รับอนุญาต การขโมยข้อมูล และการเข้าควบคุมระบบ

โดย Eclypsium บริษัทรักษาความปลอดภัยด้าน Supply chain security เป็นผู้รายงานช่องโหว่ และเผยแพร่ชุดสาธิตการโจมตี (PoC) เนื่องจากพบบัญชีปลอมที่ถูกสร้างขึ้นหลังจากการโจมตีผ่านช่องโหว่ดังกล่าว ซึ่งจะไม่สามารถเห็นได้จาก Next Central Manager ทำให้ผู้โจมตีสามารถแฝงตัวอยู่ในระบบของเหยื่อได้

รวมถึง management console ของ Central Manager ที่มีช่องโหว่ CVE-2024-26026 และ CVE-2024-2179 ทำให้ Hacker สามารถเข้าถึง administrative UI ซึ่งจะทำให้สามารถเข้าควบคุมเครื่องได้

F5 แนะนำให้ผู้ดูแลระบบทำการอัปเดตไปเป็น BIG-IP Next Central Manager เวอร์ชัน 20.2.0 เพื่อแก้ไขช่องโหว่

การโจมตีโดยใช้ PoC และการลดผลกระทบชั่วคราว

ตามคำแนะนำของ F5 ผู้ดูแลระบบที่ยังไม่สามารถทำการอัปเดตความปลอดภัยได้ทันที ควรจำกัดการเข้าถึง Next Central Manager ให้สามารถเข้าถึงได้เฉพาะผู้ใช้ที่เชื่อถือได้ผ่านเครือข่ายที่ปลอดภัย เพื่อลดความเสี่ยงจากการโจมตี

ทั้งนี้ตามข้อมูลของ Eclypsium ยังไม่พบหลักฐานการโจมตีช่องโหว่ดังกล่าว แต่ปัจจุบันทาง Shodan ได้พบว่ามีอุปกรณ์ F5 BIG-IP มากกว่า 10,000 เครื่องที่มี management ports เปิดให้เข้าถึงได้บนอินเทอร์เน็ต

ในเดือนพฤศจิกายน 2023 ทาง F5 ได้แจ้งเตือนเตือนลูกค้าว่าได้พบ Hacker กำลังใช้ช่องโหว่ระดับ Critical ของ BIG-IP 2 รายการ (CVE-2023-46747 และ CVE-2023-46748) ซึ่งได้รับการแก้ไขไปแล้ว ก่อนที่จะพบการพยายามโจมตีเพื่อเข้าถึงอุปกรณ์ที่มีช่องโหว่ เพื่อเรียกใช้คำสั่งที่เป็นอันตราย และลบร่องรอยการโจมตี

เมื่อสองปีที่แล้ว CISA ได้แจ้งเตือนการโจมตีช่องโหว่ F5 BIG-IP (CVE-2022-1388) จำนวนมาก ที่ทำให้ผุ้โจมตีสามารถเข้าควบคุมอุปกรณ์ได้ ซึ่ง CISA ได้ทำการแจ้งเตือนไปยังเครือข่ายภาครัฐ และเอกชน และให้คำแนะนำเพื่อป้องกันการโจมตีช่องโหว่ดังกล่าว

ที่มา : Bleepingcomputer, CVE-2024-26026, CVE-2024-21793

You must be logged in to post a comment.