อาเซอร์ไบจานถูกระบุว่าเป็นส่วนหนึ่งของแคมเปญการโจมตีครั้งใหม่ ที่ออกแบบมาเพื่อติดตั้งมัลแวร์ Rust-based บนระบบที่ถูกโจมตี

Deep Instinct บริษัทรักษาความปลอดภัยไซเบอร์กำลังติดตามการดําเนินการภายใต้ชื่อ Operation Rusty Flag

นักวิจัยด้านความปลอดภัย Simon Kenin, Ron Ben Yizhak, และ Mark Vaitzman ระบุในรายงานการวิเคราะห์ที่ได้เผยแพร่เมื่อสัปดาห์ที่แล้วว่า หนึ่งในสิ่งที่ใช้ในการการปฏิบัติการคือไฟล์เอกสารที่ถูกดัดแปลง ที่เคยถูกใช้โดยกลุ่ม Storm-0978 ซึ่งอาจเป็นการจงใจหลอกว่าเป็นการพยายามโจมตีของกลุ่ม Storm-0978 และการดําเนินการนี้มี Attack Vector อย่างน้อยสองรูปแบบ

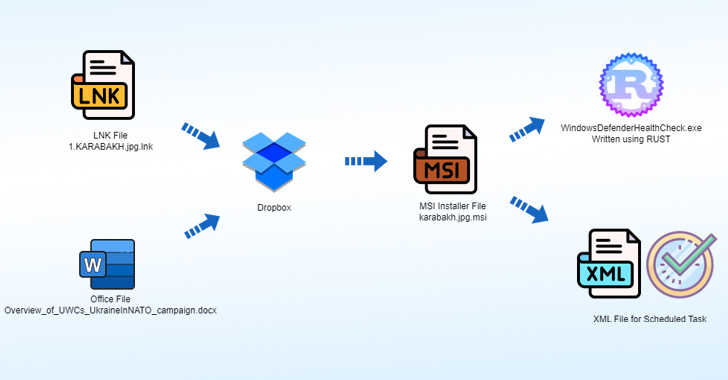

การโจมตีจะใช้ประโยชน์จากไฟล์ LNK ชื่อ 1.KARABAKH.jpg.lnk เป็น launch pad เพื่อเรียกใช้งาน second-stage เพย์โหลด ซึ่งเป็นไฟล์ติดตั้ง .MSI ที่อยู่บน Dropbox

ส่วนไฟล์ติดตั้งนั้นจะ drop ไฟล์ XML ที่เขียนไว้ใน Rust ซึ่งเป็นไฟล์ XML สำหรับ execute ตัว scheduled task และไฟล์ภาพที่มีลายน้ำสัญลักษณ์ของกระทรวงกลาโหมอาเซอร์ไบจานเพื่อหลอกล่อเหยื่อ

ส่วน Attack Vector ที่ใช้ infection คือเอกสาร Microsoft Office ที่มีชื่อว่า "Overview_of_of_UWCs_UkraineInNATO_campaign.docx" ซึ่งใช้ประโยชน์จาก CVE-2017-11882 ซึ่งเป็นช่องโหว่ memory corruption เมื่อหกปีก่อนในโปรแกรม Equation Editor ของ Microsoft Office เพื่อเรียกใช้ไฟล์ MSI ที่อยู่บน Dropbox ที่มีเวอร์ชันที่แตกต่างกัน แต่เป็น Rust backdoor ตัวเดียวกัน

การใช้ไฟล์ Overview_of_UWCs_UkraineInNATO_campaign.docx เป็นที่น่าสังเกต เนื่องจาก Storm-0978 (เช่น RomCom, Tropical Scorpius, UNC2596 และ Void Rabisu) โจมตีเหยื่อด้วยไฟล์ที่มีชื่อเดียวกันในการโจมตีเมื่อเร็ว ๆ นี้ โดยมีเป้าหมายไปที่ยูเครน โดยใช้ช่องโหว่ remote code execution ของ Office (CVE-2023-3684)

นักวิจัยระบุว่า พฤติกรรมนี้ดูเหมือนเป็นการจงใจให้เข้าใจว่าเป็นการพยายามโจมตีจากกลุ่ม Storm-0978

Rust backdoor หนึ่งในนั้นปลอมตัวเป็น "WinDefenderHealth.exe" ซึ่งมาพร้อมกับความสามารถในการรวบรวมข้อมูลจากเครื่องที่ถูกโจมตี และส่งไปยังเซิร์ฟเวอร์ที่ถูกควบคุมโดยผู้โจมตี

เป้าหมายสุดท้ายที่แท้จริงของแคมเปญยังไม่ชัดเจนในขณะนี้ แต่ก็มีความเป็นไปได้ที่แคมเปญนี้อาจเป็นแค่บททดสอบสำหรับ red team ก็ได้

นักวิจัยกล่าวว่า Rust กำลังเป็นที่นิยมมากขึ้นในหมู่นักพัฒนามัลแวร์ แต่ security product ส่วนใหญ่ยังไม่สามารถตรวจจับมัลแวร์ Rust ได้อย่างแม่นยำ และการพัฒนากลับยิ่งมีความซับซ้อนมากขึ้น

ที่มา : thehackernews

You must be logged in to post a comment.