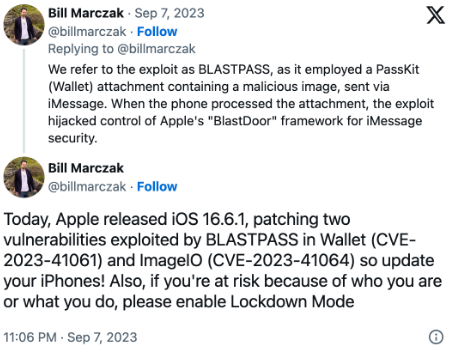

Citizen Lab หน่วยงานวิจัยด้านความปลอดภัยรายงานว่า Apple ได้ทำการแก้ไขช่องโหว่ zero-day ด้วยการออกแพตซ์อัปเดตเร่งด่วนเพื่อป้องกันการโจมตีโดยใช้ช่องโหว่ zero-day ของ Pegasus spyware ที่ถูกใช้โดยกลุ่ม NSO เพื่อเข้าถึง iPhone ของเป้าหมาย โดยช่องโหว่ที่ถูกใช้ในการโจมตีครั้งนี้คือ CVE-2023-41064 และ CVE-2023-41061 ซึ่งจะโจมตีไปยัง iPhone ที่ใช้ iOS 16.6 ผ่านไฟล์แนบ PassKit ที่มีภาพที่เป็นอันตราย ที่ส่งจากบัญชี iMessage ของ Hacker ไปยังเหยื่อ โดยที่เหยื่อไม่ต้องตอบสนองใด ๆ (zero-click) ที่มีชื่อว่า “BLASTPASS” ทั้งนี้ทางนักวิจัยด้านความปลอดภัยของ Apple และ Citizen Lab ได้ค้นพบช่องโหว่ zero-day ใน Image I/O และ Wallet framework

CVE-2023-41064 เป็นช่องโหว่ buffer overflow ที่เกิดขึ้นเมื่อประมวลผลภาพที่ออกแบบมาเพื่อการโจมตีโดยเฉพาะ

CVE-2023-41061 เป็นช่องโหว่การตรวจสอบสิทธิ ที่สามารถใช้โจมตีได้ผ่านไฟล์แนบที่เป็นอันตราย

ซึ่งช่องโหว่ทั้ง 2 รายการนี้ทำให้ Hacker สามารถเรียกใช้คำสั่งบนอุปกรณ์ iPhone และ iPad ที่มีช่องโหว่ได้

รายการอุปกรณ์ที่ได้รับผลกระทบได้แก่:

- iPhone 8 และใหม่กว่า

- iPad Pro (ทุกรุ่น), iPad Air รุ่นที่ 3 และใหม่กว่า, iPad รุ่นที่ 5 และใหม่กว่า และ iPad mini รุ่นที่ 5 และใหม่กว่า

- Mac ที่ใช้ macOS Ventura

- Apple Watch Series 4 และใหม่กว่า

โดยขณะนี้ Apple ได้ออกแพตซ์อัปเดตด้านความปลอดภัยใน macOS Ventura 13.5.2, iOS 16.6.1, iPadOS 16.6.1 และ watchOS 9.6.2 จึงได้แจ้งเตือนไปยังผู้ใช้งานให้เร่งทำการอัปเดตเพื่อป้องกันช่องโหว่โดยด่วน

ที่มา : bleepingcomputer

You must be logged in to post a comment.