การรั่วไหลของ LockBit 3.0 ransomware builder ในปีที่ผ่านมา ส่งผลให้ผู้โจมตีใช้เครื่องมือนี้เพื่อสร้าง ransomware เวอร์ชันใหม่ออกมาจำนวนมาก

Kaspersky บริษัทรักษาความปลอดภัยทางไซเบอร์ของรัสเซียระบุว่า ตรวจพบการโจมตีของแรนซัมแวร์ที่ใช้โค้ดของ LockBit แต่มีขั้นตอนการเรียกค่าไถ่ที่แตกต่างอย่างชัดเจน

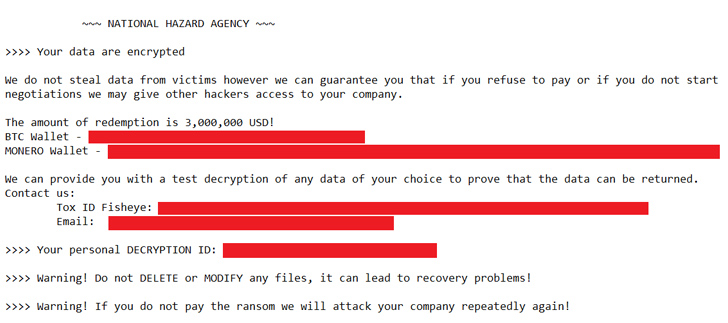

โดยนักวิจัยด้านความปลอดภัย Eduardo Ovalle และ Francesco Figurell ระบุว่า “ผู้โจมตีที่เกี่ยวข้องกับเหตุการณ์นี้ ได้ใช้ข้อความเรียกค่าไถ่ที่แตกต่างออกไป โดยเกี่ยวข้องกับกลุ่มที่ไม่เคยรู้จักมาก่อนที่ชื่อว่า 'NATIONAL HAZARD AGENCY' "

การเรียกค่าไถ่รูปแบบใหม่นี้จะระบุจำนวนเงินที่ต้องชำระโดยตรงเพื่อรับคีย์ถอดรหัส และให้ติดต่อผ่านบริการ Tox และอีเมล ซึ่งแตกต่างกับกลุ่ม LockBit ที่ไม่ได้ระบุจำนวนเงิน และใช้แพลตฟอร์มการสื่อสาร และการเจรจาของตนเอง

NATIONAL HAZARD AGENCY ไม่ใช่กลุ่มผู้โจมตีกลุ่มเดียวที่ใช้ LockBit 3.0 builder ที่รั่วไหลครั้งนี้ โดยยังพบผู้โจมตีกลุ่มอื่นที่ใช้เครื่องมือนี้ รวมถึง Bl00dy และ Buhti อีกด้วย

Kaspersky ได้บันทึกว่าตรวจพบ 396 ตัวอย่างของ LockBit ที่แตกต่างกัน โดยในจำนวนนี้ 312 ตัว ถูกสร้างจาก builders ที่รั่วไหล อีกทั้งยังมีตัวอย่างทั้งหมด 77 ตัวที่ไม่มีการอ้างอิงถึง "LockBit" ในข้อความเรียกค่าไถ่

นักวิจัยระบุว่า "parameters ที่ตรวจพบหลายตัวสอดคล้องกับการกำหนดค่าเริ่มต้นของ builder โดยมีบางส่วนที่เปลี่ยนแปลงเล็กน้อย" แสดงให้เห็นว่าตัวอย่างนั้นเป็นไปได้ว่าถูกพัฒนาขึ้นเพื่อความเร่งด่วน หรือโดยผู้โจมตีที่ไม่มีความเชี่ยวชาญเท่าไร

การเปิดเผยนี้เกิดขึ้นเมื่อ Netenrich ได้สำรวจร่องรอยของ ransomware ที่เรียกว่า ADHUBLLKA ซึ่งได้มีการเปลี่ยนแบรนด์หลายครั้งตั้งแต่ปี 2019 (BIT, LOLKEK, OBZ, U2K, และ TZW) ในขณะที่กำหนดเป้าหมายไปที่กลุ่มบุคคล และธุรกิจขนาดเล็กเพื่อรับเงินค่าไถ่ที่ต่ำมากในช่วง 800 ถึง 1,600 ดอลลาร์สหรัฐจากเหยื่อ

แม้ว่าแต่ละเวอร์ชันของ ransomware จะมาพร้อมกับการปรับเปลี่ยนเล็กน้อยในรูปแบบการเข้ารหัส, ข้อความเรียกค่าไถ่ และวิธีการที่ใช้ในการสื่อสาร แต่จากการตรวจสอบพบว่าถูกเชื่อมโยงไปที่ ADHUBLLKA เนื่องจากมีความคล้ายคลึงใน source code และ infrastructure ที่ใช้

Rakesh Krishnan นักวิจัยด้านความปลอดภัยระบุว่า "เมื่อ ransomware ประสบความสำเร็จ มักจะพบว่าผู้โจมตีมักใช้ ransomware ตัวเดียวกัน โดยปรับปรุง codebase เล็กน้อย เพื่อนำร่องโปรเจกต์อื่น ๆ"

"ตัวอย่างเช่น ผู้โจมตีอาจเปลี่ยนแปลงวิธีการเข้ารหัสข้อมูล ข้อความเรียกค่าไถ่ หรือช่องทางการสื่อสาร command-and-control (C2) แล้วเปลี่ยนชื่อเป็น ransomware ตัวใหม่"

Ransomware ยังคงถูกพัฒนาอย่างต่อเนื่อง โดยมีการเปลี่่ยนแปลงวิธีการโจมตี และเป้าหมายอยู่บ่อยครั้ง เพื่อมุ่งไปหมายไปยัง Linux เช่น Trigona, Monti, และ Akira ซึ่งมีความเชื่อมโยงกับผู้โจมตีที่เกี่ยวของกับกลุ่ม Conti

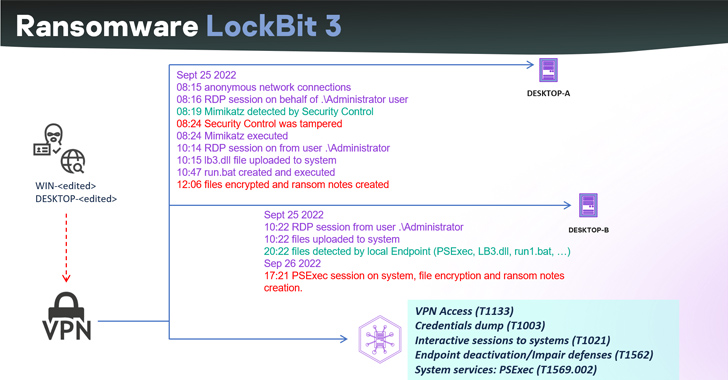

Akira ยังถูกเชื่อมโยงกับการโจมตีที่ใช้ผลิตภัณฑ์ Cisco VPN เป็นช่องทางการโจมตีเพื่อเข้าถึงเครือข่ายขององค์กรโดยไม่ได้รับอนุญาต โดย Cisco ได้ยอมรับว่ากลุ่มผู้โจมตีได้ใช้ประโยชน์จาก Cisco VPNs ที่ไม่ได้มีการเปิดใช้งาน multi-factor authentication

Cisco ระบุว่า "ผู้โจมตีมักจะมุ่งเน้นไปที่ผู้ใช้งานที่ไม่ได้เปิดใช้งาน multi-factor authentication (MFA) และช่องโหว่ของซอฟต์แวร์ VPN"

เมื่อผู้โจมตีเข้าถึงฐานข้อมูลของเครือข่ายเป้าหมายได้ มันจะพยายามดึงข้อมูล credentials ผ่านการ dumps SASS (Local Security Authority Subsystem Service) เพื่อโจมตีต่อไปยังภายในเครือข่าย และเพิ่มระดับสิทธิ์หากจำเป็น

การพัฒนานี้เกิดขึ้นในช่วงเวลาที่เกิดการเพิ่มขึ้นของการโจมตีด้วย ransomware โดยกลุ่ม Cl0p ransomware ได้โจมตีองค์กรมากกว่า 1,000 แห่งโดยใช้ช่องโหว่ในแอปพลิเคชัน MOVEit Transfer เพื่อเข้าถึงระบบเบื้องต้น และทำการเข้ารหัสเครือข่ายเป้าหมาย

องค์กรที่ตั้งอยู่ในสหรัฐฯ มีผู้เสียหายในอัตรา 83.9% ตามด้วยเยอรมนี (3.6%) แคนาดา (2.6%) และสหราชอาณาจักร (2.1%) โดยมีรายงานว่ามีผู้ได้รับผลกระทบจำนวนกว่า 60 ล้านคน จากแคมเปญการโจมตีขนาดใหญ่ที่เริ่มต้นในเดือนพฤษภาคม 2023

อย่างไรก็ตาม พื้นที่ที่ได้รับผลกระทบจากการโจมตีของ ransomware มีปริมาณเพิ่มขึ้นเป็นอย่างมาก แสดงให้เห็นว่ากลุ่มผู้โจมตีจะได้รับผลกำไรราว ๆ 75 ล้านถึง 100 ล้านดอลลาร์จากการพยายามโจมตีดังกล่าว

Coveware ระบุว่า "ในขณะที่แคมเปญการโจมตีช่องโหว่ของ MOVEit อาจส่งผลกระทบต่อบริษัทมากกว่า 1,000 แห่งโดยตรง แต่มีเพียงส่วนน้อยมากของผู้เสียหายที่พยายามเจรจาต่อรอง หรือพิจารณาในการยอมชำระเงิน"

ผู้ที่ยอมจ่ายเงินมีจำนวนมากกว่าแคมเปญ CloP ก่อนหน้านี้ และจ่ายเงินมากกว่าค่าไถ่เฉลี่ยระดับโลกที่ 740,144 ดอลลาร์สหรัฐ (+126% จากไตรมาส 1 ปี 2023)"

นอกจากนี้ตามรายงานของ Sophos เรื่อง "Active Adversary Report ปี 2023" ระยะเวลาเฉลี่ยสำหรับเหตุการณ์การดจมตีจาก ransomware ลดลงจาก 9 วันในปี 2022 เหลือเพียง 5 วันในครึ่งปีแรกของปี 2023 ซึ่งแสดงให้เห็นว่ากลุ่ม ransomware กำลังโจมตีได้เร็วกว่าที่เคยเป็นมา

"ใน 81% ของการโจมตีด้วย ransomware payload อยู่ในช่วงนอกเวลาทำการปกติ และสำหรับการโจมตีในช่วงเวลาทำการ มีเพียง 5 ครั้งเท่านั้นที่เกิดขึ้นในวันธรรมดา โดยการโจมตีด้วย ransomware เกือบครึ่ง (43%) ถูกตรวจพบในวันศุกร์ หรือไม่ก็วันเสาร์"

ที่มา : thehackernews

You must be logged in to post a comment.