Citrix Netscaler ADC และ Gateway server หลายพันตัวที่เข้าถึงได้จากอินเทอร์เน็ต มีความเสี่ยงต่อการถูกโจมตีจากช่องโหว่ CVE-2023-3519 ซึ่งเป็นช่องโหว่การเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล (RCE) โดยไม่ต้องผ่านการตรวจสอบสิทธิ์

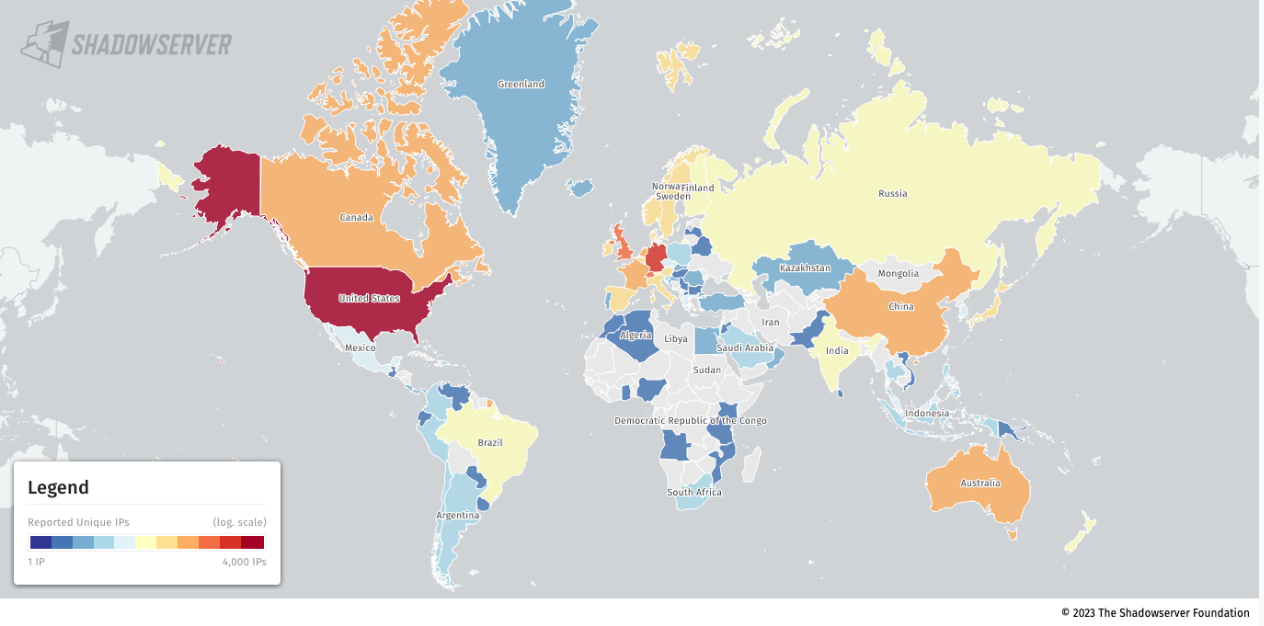

นักวิจัยด้านความปลอดภัยจาก Shadowserver Foundation ซึ่งเป็นองค์กรไม่แสวงผลกำไรที่อุทิศตนเพื่อยกระดับความปลอดภัยทางอินเทอร์เน็ต เปิดเผยการค้นพบว่ามีอุปกรณ์ Citrix Netscaler ADC และ Gateway server อย่างน้อย 15,000 เครื่องที่ถูกระบุว่าอาจจะกำลังมีความเสี่ยงต่อการถูกโจมตีโดยใช้ช่องโหว่ CVE-2023-3519 จากข้อมูลเวอร์ชันของระบบ

Citrix ได้เผยแพร่แพตซ์อัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่ RCE นี้เมื่อวันที่ 18 กรกฎาคม 2023 ที่ผ่านมา ภายหลังจากที่เริ่มพบการโจมตี Citrix Netscaler ADC และ Gateway server โดยใช้ช่องโหว่ CVE-2023-3519 และได้ทำการแจ้งเตือนไปยังผู้ใช้งานให้ทำการอัปเดตโดยด่วน

รวมถึงแนะนำว่า Netscaler appliances ที่ยังไม่ได้รับการอัปเดตแพตซ์ จะต้องมีการกำหนดค่าเป็น gateway (VPN virtual server, ICA Proxy, CVPN, RDP Proxy) หรือ authentication virtual server (AAA server) จึงจะมีความเสี่ยงต่อการถูกโจมตี

โดยช่องโหว่ zero-day CVE-2023-3519 มีแนวโน้มที่จะถูกใช้ในการให้บริการการโจมตี เนื่องจากเริ่มพบการโฆษณาช่องโหว่ Citrix ADC Zero-day ตามฟอรัมของ Hacker

นอกจากการออกแพตซ์อัปเดตของช่องโหว่ CVE-2023-3519 แล้ว ทาง Citrix ยังได้ออกแพตซ์อัปเดตของช่องโหว่ที่มีระดับความรุนแรงสูงอีก 2 รายการ ที่มีหมายเลข CVE-2023-3466 เป็นช่องโหว่ที่ทำให้สามารถโจมตีแบบ reflected cross-site scripting (XSS) โดยหลอกให้เป้าหมายในเครือข่ายเดียวกันโหลดลิงก์ที่เป็นอันตรายในเว็บเบราว์เซอร์ และ CVE-2023-3467 เป็นช่องโหว่ที่ทำให้สามารถยกระดับสิทธิ์ เพื่อได้สิทธิ์ Root ผ่าน management interface ของ IP (NSIP) หรือ SubNet IP (SNIP)

ทั้งนี้ทาง CISA ได้สั่งการให้หน่วยงานรัฐบาลกลางของสหรัฐฯ ทำการอัปเดตแพตซ์เพื่อป้องกันการถูกโจมตีจากช่องโหว่ของ Citrix Netscaler ADC และ Gateway server ภายในวันที่ 9 สิงหาคม 2023 รวมถึงยังได้แจ้งเตือนถึงการพบการโจมตีที่ส่งผลกระทบต่อระบบขององค์กรโครงสร้างพื้นฐานที่สำคัญของสหรัฐฯ แล้วอีกด้วย

ที่มา : bleepingcomputer

You must be logged in to post a comment.