พบช่องโหว่ระดับ critical ที่ทำให้สามารถยกระดับสิทธิ์เป็น Super Admin ทำให้อุปกรณ์ MikroTik RouterOS router กว่า 900,000 เครื่องตกอยู่ในความเสี่ยงที่อาจถูก Hacker โจมตีได้ ซึ่งอาจทำให้ผู้โจมตีสามารถควบคุมอุปกรณ์จากระยะไกล และหลีกเลี่ยงการตรวจจับได้

CVE-2023-30799 (คะแนน CVSS 9.1/10 ความรุนแรงระดับ critical) เป็นช่องโหว่ที่ทำให้ Hacker ที่มีบัญชีผู้ดูแลระบบอยู่แล้ว สามารถยกระดับสิทธิ์เป็น "super-admin" ผ่าน Winbox หรืออินเทอร์เฟซ HTTP ของอุปกรณ์

VulnCheck รายงานว่าแม้การโจมตีช่องโหว่ดังกล่าวจะต้องใช้บัญชี admin account แต่ก็มีความเป็นไปได้ในการโจมตี เนื่องจากระบบปฏิบัติการ Mikrotik RouterOS ไม่ได้มีการป้องกันการโจมตีแบบ password brute-force และ well-known default password ของ admin user

ผลกระทบเป็นวงกว้าง

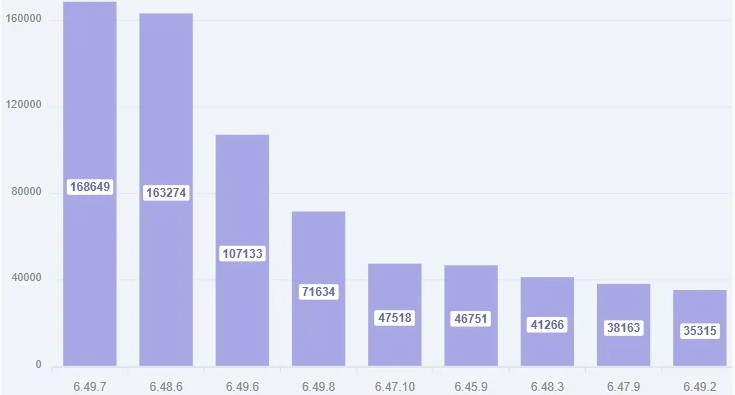

ช่องโหว่ Mikrotik CVE-2023-30799 ถูกเปิดเผยครั้งแรกในเดือนมิถุนายน 2022 ต่อมาทาง Mikrotik ได้ออกแพตซ์อัปเดตเพื่อแก้ไขช่องโหว่ดังกล่าวในเดือนตุลาคม 2022 สำหรับ RouterOS stable (v6.49.7) และ RouterOS Long-term (v6.49.8) ในเดือนกรกฎาคม 2022 หลังจากที่ VulnCheck ได้แจ้งต่อ Mikrotik ว่าพบการโจมตีโดยใช้ช่องโหว่ดังกล่าว

นอกจากนี้ทางนักวิจัยได้ใช้ Shodan เพื่อค้นหาข้อมูลช่องโหว่ดังกล่าว พบว่ามีอุปกรณ์กว่า 474,000 เครื่องที่มีความเสี่ยง เนื่องจากได้เปิดหน้า web-based management เอาไว้

รวมถึงยังพบว่า ช่องโหว่ดังกล่าวสามารถโจมตีบน Winbox ซึ่งเป็น Mikrotik management client ของ Mikrotik Baines โดยพบว่ามีอุปกรณ์กว่า 926,000 เครื่องที่เปิด management port เอาไว้ ทำให้ช่องโหว่ดังกล่าวอาจส่งผลกระทบเป็นวงกว้างมากยิ่งขึ้น

ช่องโหว่ CVE-2023-30799

แม้ว่าการโจมตีช่องโหว่ดังกล่าวจะต้องใช้บัญชี admin account เพื่อยกระดับสิทธิ์เป็น "Super Admin" ซึ่งแตกต่างจากบัญชี admin account ที่ให้สิทธิ์การยกระดับสิทธิ์แบบจำกัด โดยบัญชี Super Admin จะให้สิทธิ์เข้าถึงระบบปฏิบัติการ RouteOS ได้อย่างเต็มที่ ทำให้สามารถเปลี่ยนแปลงการตั้งค่าที่สำคัญบนระบบปฏิบัติการพื้นฐาน และหลีกเลี่ยงการตรวจจับได้

รวมถึง VulnCheck ได้ทำการพัฒนา exploit สำหรับช่องโหว่ดังกล่าว โดยการ jailbreak บน RouterOS จากระยะไกล เพื่อทำให้ได้รับ root shell บนอุปกรณ์ MikroTik

โดย exploit ที่ถูกพัฒนาจาก VulnCheck สามารถ bypass ข้อกำหนดสำหรับ FTP interface และไม่ได้รับผลกระทบจากการ blocking หรือ filtering ของ bindshell เนื่องจากใช้ RouterOS web interface ในการอัปโหลดไฟล์

โดย VulnCheck ระบุว่า RouterOS มาพร้อมกับบัญชี admin account เป็นค่าเริ่มต้น โดยพบว่าเกือบ 60% ของอุปกรณ์ MikroTik ยังคงใช้บัญชี admin account ที่เป็นค่าเริ่มต้น แม้ว่าทาง Mikrotik จะแนะนำให้ลบบัญชี admin account ที่เป็นค่าเริ่มต้นทิ้งก็ตาม

นอกจากนี้ยังพบว่ารหัสผ่านของบัญชี admin account ที่เป็นค่าเริ่มต้น จะมีค่าสตริงที่เป็น “empty string” โดยช่องโหว่นี้ได้ถูกแก้ไขเมื่อเดือนตุลาคม 2021 ใน RouterOS 6.49

อีกทั้ง RouterOS ไม่มีความสามารถในการป้องกัน และเสริมความแข็งแกร่งของรหัสผ่าน admin account นอกจาก SSH interface จึงทำให้เสี่ยงต่อการถูกโจมตีแบบ brute-force attack

ควรรีบอัปเดตอุปกรณ์ Mikrotik โดยด่วน

Mikrotik ได้แจ้งเตือนไปยังผู้ใช้งานให้ทำการอัปเดตแพตซ์ด้านความปลอดภัยเพื่อแก้ไขช่องโหว่โดยด่วน เนื่องจากพบการโจมตีโดยใช้ช่องโหว่ดังกล่าวแล้ว

รวมทั้งยังแนะนำการลดความเสี่ยงจากการถูกโจมตีด้วยการปิดการเข้าถึง administrative interfaces จากอินเทอร์เน็ต, การจำกัด login IP addresses สำหรับเข้าสู่ระบบให้อยู่ในรายการที่อนุญาตเท่านั้น, ปิดใช้งาน Winbox และใช้เฉพาะ SSH และการกำหนดค่า SSH ให้ใช้ public/private keys แทนการใช้รหัสผ่าน

ที่มา : bleepingcomputer

You must be logged in to post a comment.