Zyxel ได้เผยแพร่คำแนะนำด้านความปลอดภัยที่มีคำแนะนำเกี่ยวกับการปกป้องไฟร์วอลล์ และอุปกรณ์ VPN จากการโจมตีอย่างต่อเนื่อง และการตรวจจับสัญญาณของการโจมตีจากช่องโหว่

คำเตือนดังกล่าวป็นการตอบสนองต่อการโจมตีโดยใช้ช่องโหว่ที่มีระดับความรุนแรงสูงหมายเลข CVE-2023-28771, CVE-2023-33009 และ CVE-2023-33010 อย่างกว้างขวาง ซึ่งทั้งหมดนี้ส่งผลกระทบต่ออุปกรณ์ VPN และไฟร์วอลล์ของ Zyxel

Zyxel พบว่ามี botnet ได้ใช้ประโยชน์จากช่องโหว่ CVE-2023-28771 เพื่อดำเนินการคำสั่งที่เป็นอันตรายจากระยะไกล (remote command execution) ผ่านแพ็กเก็ตที่เป็นอันตรายที่สร้างขึ้นเป็นพิเศษ รวมถึงช่องโหว่อีก 2 รายการ ได้แก่ CVE-2023-33009 และ CVE-2023-33010 ซึ่งเป็นช่องโหว่ buffer overflow ที่ทำให้ Hacker สามารถหลีกเลี่ยงการตรวจสอบสิทธิ์ และ denial of service (DoS) บนอุปกรณ์ที่มีช่องโหว่ หรือเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลได้

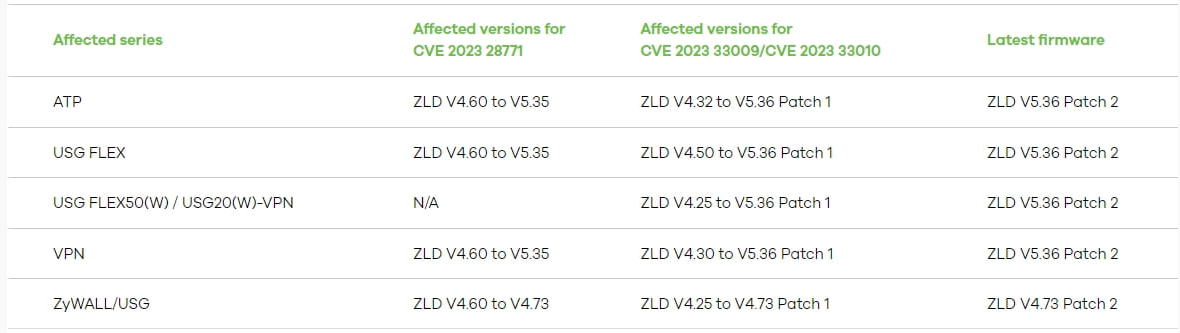

ตารางสรุปผลิตภัณฑ์ Zyxel ที่ได้รับผลกระทบ เวอร์ชันที่มีช่องโหว่ และเวอร์ชันอัปเดตความปลอดภัยสำหรับแต่ละรายการ

ลักษณะของปัญหา และการแก้ไข

Zyxel ระบุว่าลักษณะ หรือตัวบ่งชี้ที่ชัดเจนว่าอุปกรณ์ดังกล่าวได้ถูกโจมตีไปแล้ว นั่นคือการไม่ตอบสนอง และไม่สามารถเข้าถึงอินเทอร์เฟซผู้ใช้งานบนเว็บ หรือ SSH management panel ของอุปกรณ์ได้ รวมไปถึงความไม่เสถียรของการเชื่อมต่อ และการ VPN

คำแนะนำของ Zyxel คือการอัปเดตแพตซ์ด้านความปลอดภัย ได้แก่ 'ZLD V5.36 Patch 2' สำหรับ ATP – ZLD, USG FLEX และ VPN-ZLD และ 'ZLD V4.73 Patch 2' สำหรับ ZyWALL

ทั้งนี้หากผู้ดูแลระบบยังไม่สามารถทำการอัปเดตความปลอดภัยได้ทันที ทาง Zyxel แนะนำให้ดำเนินมาตรการเพื่อลดผลกระทบจากการโจมตี ดังนี้

- ปิดใช้บริการ HTTP/HTTPS จาก WAN (Wide Area Network) เพื่อลดความเสี่ยงจากการเข้าถึงระบบที่มีช่องโหว่จากภายนอก

- หากผู้ดูแลระบบจำเป็นต้องจัดการอุปกรณ์ผ่าน WAN ควรเปิดใช้งาน 'Policy Control' และเพิ่ม Rules ที่อนุญาตเฉพาะที่อยู่ IP ที่เชื่อถือได้เท่านั้นในการเข้าถึงอุปกรณ์

- ทำการเปิดใช้การกรอง GeoIP เพื่อจำกัดการเข้าถึงของผู้ใช้งาน/ระบบจากสถานที่ที่เชื่อถือได้เท่านั้น

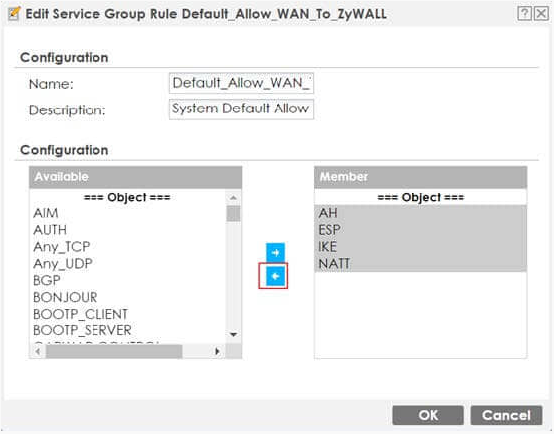

- ปิด UDP Port 500 และ Port 4500 หากไม่ได้ใช้งาน IPSec VPN ซึ่งเป็นการปิดช่องทางสำหรับการโจมตี

ที่มา : bleepingcomputer

You must be logged in to post a comment.