องค์กรจำนวนมากทั่วโลกตกเป็นเป้าหมายของแคมเปญการโจมตีแบบ Business email compromise (BEC) ที่เกี่ยวข้องกับการใช้เทคนิค adversary-in-the-middle (AitM) เพื่อดำเนินการโจมตี

นักวิจัยจาก 'Sygnia' ให้ข้อมูลกับ The Hacker News ว่า "หลังจากการโจมตีด้วยฟิชชิ่งได้สำเร็จ ซึ่งผู้โจมตีอาจใช้วิธีการโจมตีด้วยเทคนิค 'adversary-in-the-middle' เพื่อหลีกเลี่ยงการยืนยันตัวตนของ Office365 ทำให้ผู้ไม่หวังดีสามารถเข้าถึงบัญชีของเป้าหมายได้อย่างสมบูรณ์"

หลังจากที่สามารถเข้าถึงบัญชีของผู้ใช้งานได้แล้ว ผู้ไม่หวังดีจะขโมยข้อมูลที่สำคัญออกไปจากบัญชีที่ถูกโจมตี และบัญชีนี้เพื่อโจมตีด้วยฟิชชิ่งต่อไปยังพนักงานอื่น ๆ รวมถึงองค์กรที่เป็นพาร์ทเนอร์ หรือคู่ค้าภายนอกหลายแห่ง

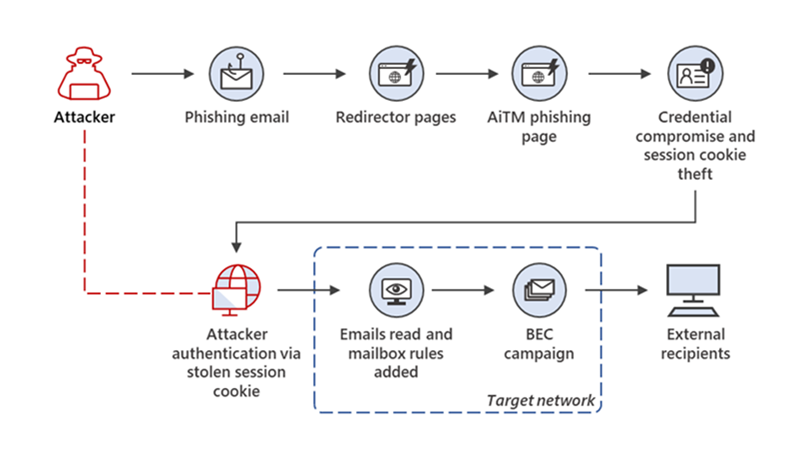

การโจมตีดังกล่าวเกิดขึ้นไม่ถึงหนึ่งสัปดาห์หลังจากที่ Microsoft ได้ให้รายละเอียดเกี่ยวกับการโจมตีร่วมกันด้วยฟิชชิ่งแบบ AitM และการโจมตีแบบ Business Email Compromise (BEC) ที่พบการมุ่งเป้าหมายไปที่ธนาคาร และบริการทางการเงิน

การโจมตีแบบ BEC โดยทั่วไปจะเกี่ยวข้องกับการหลอกลวงเป้าหมายผ่านทางอีเมล เพื่อให้เป้าหมายโอนเงิน หรือเปิดเผยข้อมูลความลับของบริษัท นอกจากการปลอมแปลงอีเมลให้เหมาะสมกับเป้าหมายที่ตั้งไว้ ผู้โจมตียังใช้การปลอมตัวเป็นบุคคลที่ดูน่าเชื่อถืออีกด้วย

โดยการโจมตีแบบ BEC มักจะเกิดขึ้นจากการใช้เทคนิค social engineering เพื่อเข้าถึงบัญชีของเหยื่อ จากนั้นผู้ไม่หวังดีจะใช้อีเมลของเหยื่อเพื่อส่งอีเมลใบแจ้งหนี้ปลอมให้กับลูกค้า หรือซัพพลายเออร์ของบริษัทเพื่อให้ชำระเงินเข้าบัญชีธนาคารปลอมของผู้โจมตี

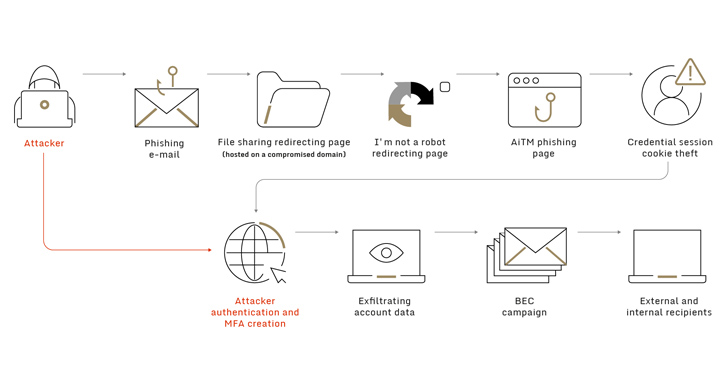

ในลำดับการโจมที่ถูกบันทึกไว้โดย Sygnia พบว่าผู้โจมตีได้ส่งอีเมลฟิชชิ่งที่แนบลิงก์ "shared document" ซึ่งจริง ๆ เป็นหน้าเว็บฟิชชิ่งแบบ AitM ที่ออกแบบมาเพื่อเก็บข้อมูลของผู้ใช้งาน เช่น ข้อมูลประจำตัว และ one-time passwords

นอกจากนี้ยังมีรายงานว่าผู้ไม่หวังดีใช้สิทธิ์ในการเข้าถึงบัญชีชั่วคราวที่ได้จากการโจมตีแบบ AitM ของเหยื่อ ไปใช้ในการลงทะเบียนอุปกรณ์ Multi-Factor Authentication (MFA) ใหม่ เพื่อเข้าถึงระบบได้อย่างถาวรจาก IP Address ที่ตั้งอยู่ในประเทศออสเตรเลีย

นักวิจัยจาก Sygnia กล่าวว่า "นอกจากการนำข้อมูลที่มีความสำคัญออกจากบัญชีของเหยื่อแล้ว ผู้ไม่หวังดียังใช้สิทธิ์การเข้าถึงนี้ในการส่งอีเมลฟิชชิ่งใหม่ ที่ประกอบด้วยลิงก์ที่เป็นอันตรายไปให้พนักงานจำนวนมาก รวมถึงส่งไปยังองค์กรอื่น ๆ เพิ่มเติม"

นักวิจัยให้ข้อมูลเพิ่มเติมว่า อีเมลฟิชชิ่งจะถูกแพร่กระจายในลักษณะเหมือน 'worm' จากบริษัทหนึ่งไปยังอีกบริษัทหนึ่ง และระหว่างพนักงานภายในบริษัทเดียวกัน ซึ่งในขณะนี้ยังไม่ทราบจำนวนการโจมตีที่แน่นอนของแคมเปญดังกล่าว

ที่มา : thehackernews

ที่มา : thehackernews

You must be logged in to post a comment.