หน่วยงานรัฐบาลในภูมิภาคตะวันออกกลาง และแอฟริกา ตกเป็นเป้าหมายการโจมตีทางไซเบอร์อย่างต่อเนื่อง โดยผู้โจมตีใช้เทคนิคการขโมยข้อมูลของผู้ใช้งาน และเทคนิคการขโมยข้อมูลออกจากระบบ Exchange email ที่มีลักษณะที่ไม่เคยถูกพบมาก่อน และหาได้ยาก

Lior Rochberger นักวิจัยจาก Palo Alto Networks ระบุในรายงานการศึกษาเจาะลึกทางเทคนิคที่เผยแพร่ในสัปดาห์ที่ผ่านมาว่า "เป้าหมายหลักของการโจมตี คือการได้รับข้อมูลที่เป็นความลับ และมีความสำคัญสูง โดยเฉพาะเกี่ยวกับนักการเมือง กิจกรรมทางทหาร และกระทรวงการต่างประเทศ"

ทีมวิจัยภัยคุกคามของ Cortex ติดตามพฤติกรรมภายใต้ชื่อชั่วคราวว่า CL-STA-0043 (คำว่า CL หมายถึงคลัสเตอร์ (Cluster) และคำว่า STA หมายถึงกลุ่มที่ได้รับการสนับสนุนจากภาครัฐ (State-Backed Motivation))

กระบวนการโจมตีเริ่มต้นจากการใช้ช่องโหว่ในระบบ Internet Information Services (IIS) และ Microsoft Exchange สำหรับการเจาะระบบเครือข่ายของเป้าหมาย

Palo Alto Networks รายงานว่า ตรวจพบการพยายามที่ไม่สำเร็จในการเรียกใช้ China Chopper web shell ในการโจมตีหนึ่งครั้ง ซึ่งทำให้ผู้โจมตีเปลี่ยนกลยุทธ์ไปใช้การโจมตีจาก Visual Basic Script บน Exchange Server แทน

เมื่อทำการโจมตีได้สำเร็จ ผู้โจมตีจะทำการสำรวจข้อมูลบนเครือข่าย และเลือกเฉพาะเซิร์ฟเวอร์ที่เก็บข้อมูลสำคัญ รวมถึง Domain Controllers, web servers, Exchange servers, FTP servers, และ SQL databases

CL-STA-0043 ยังมีการใช้ประโยชน์จากเครื่องมือภายในของ Windows เพื่อเพิ่มสิทธิ์การเข้าถึง ทำให้สามารถสร้างบัญชีผู้ดูแลระบบ และเรียกใช้โปรแกรมอื่น ๆ ด้วยสิทธิ์ที่สูงขึ้นได้

วิธีการเพิ่มสิทธิ์การเข้าถึงอีกวิธีหนึ่งคือการใช้งานคุณลักษณะในการเข้าถึงใน Windows ซึ่งเรียกว่า "sticky keys" utility (sethc.exe) ทำให้มีเป็นไปได้ในการ bypass การตรวจสอบการเข้าสู่ระบบ และการทำ backdoor ในระบบ

Rochberger ระบุว่า "ในการโจมตีนั้น ผู้โจมตีมักจะแทนที่ไฟล์ binary ของ sethc.exe หรือ pointers/references ไปยังไฟล์ binary ใน registry ด้วยคำสั่ง cmd.exe ซึ่งเมื่อถูกเรียกใช้งานจะทำการเรียกใช้สิทธิ์ที่สูงขึ้น เพื่อให้ผู้โจมตีเรียกใช้คำสั่ง และเครื่องมืออื่น ๆ ได้ตามต้องการ"

อีกวิธีการที่คล้ายกันคือการใช้ Utility Manager (utilman.exe) เพื่อสร้างการเข้าถึงผ่าน backdoor access ในระบบของเหยื่อ ซึ่งถูกรายงานโดย CrowdStrike เมื่อเดือนเมษายนที่ผ่านมา

นอกจากการใช้ Mimikatz เพื่อขโมยข้อมูลของผู้ใช้งาน ผู้โจมตียังใช้วิธีการใหม่เพื่อขโมยรหัสผ่าน หรือการโจมตีต่อไปยังระบบอื่น ๆ ในเครือข่าย (lateral movement) และการนำข้อมูลที่เป็นความลับออกจากระบบ เช่น

การใช้เครื่องมือ Windows Network Providers ในการดำเนินการเรียกใช้ malicious DLL เก็บข้อมูล และส่งออกรหัสผ่านแบบ plaintext ไปยังเซิร์ฟเวอร์ภายนอก

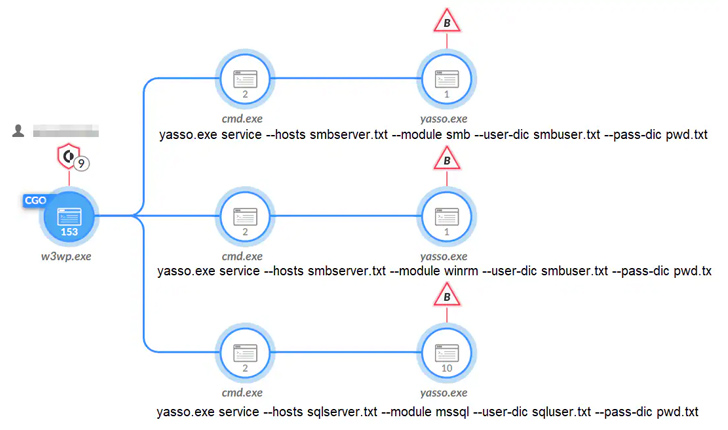

การใช้ชุดเครื่องมือการทดสอบการเจาะระบบ แบบ open-source ที่ชื่อ * Yasso * เพื่อโจมตีต่อไปยังระบบอื่น ๆ ในเครือข่าย

การใช้ประโยชน์จาก Exchange Management Shell และ PowerShell snap-ins เพื่อเก็บรวบรวมอีเมลที่สำคัญ

การใช้ Exchange PowerShell snap-ins เพื่อส่งออกข้อมูลในกล่องจดหมาย ถูกรายงานไว้ก่อนหน้านี้ในกรณีของกลุ่มที่ได้รับการสนับสนุนจากรัฐบาลจีนที่ชื่อว่า Silk Typhoon (ก่อนหน้านี้มีชื่อว่า Hafnium) ซึ่งถูกเปิดเผยครั้งแรกในเดือนมีนาคม 2021 จากการโจมตีโดยการใช้ประโยชน์จากช่องโหว่ใน Microsoft Exchange Server

ที่มา : THEHACKERNEWS

You must be logged in to post a comment.