โดยทั่วไปผู้ไม่หวังดีจะใช้เว็บไซต์ฟิชชิงปลอมในการแพร่กระจายมัลแวร์ เพราะเป็นเรื่องง่ายในการหลอกล่อเหยื่อให้คลิกลิงค์ที่อยู่ในอีเมลฟิชชิง หรือ SMS และมีหลายกรณีที่ผู้ไม่หวังดีปลอมตัวเป็นตัวแทนของผลิตภัณฑ์ หรือแบรนด์ยอดนิยมเพื่อหลอกล่อเหยื่อ สร้างความน่าเชื่อถือ และความถูกต้องเพื่อหลอกผู้ใช้ที่ไม่ได้ระมัดระวัง

Cyble Research and Intelligence Labs (CRIL) รายงานไว้ก่อนหน้านี้ว่าได้ค้นพบเว็บไซต์ฟิชชิงจำนวนมากที่มุ่งเป้าหมายไปที่แอปพลิเคชันต่าง ๆ เช่น เกม, VPN, Remote Desktop (RDP), Video conferencing, เครื่องมือ Converter ออนไลน์ และอื่น ๆ โดยในแคมเปญล่าสุดผู้โจมตีมุ่งเป้าหมายไปที่ผู้ใช้งานแอปพลิเคชัน VPN ซึ่งเป็นเทคโนโลยีที่ช่วยให้ผู้ใช้สามารถสร้างการเชื่อมต่อเครือข่ายที่ปลอดภัย และเป็นส่วนตัว ผ่านเครือข่ายสาธารณะ เช่น อินเทอร์เน็ต เมื่อผู้ใช้เชื่อมต่อกับ VPN ข้อมูลของผู้ใช้จะถูกเข้ารหัสให้เป็นความลับ และป้องกันไม่ให้ถูกดักฟัง หรือการตรวจสอบการเชื่อมต่อได้

เมื่อเร็ว ๆ นี้ CRIL พบการมีอยู่ของเว็บไซต์ของ LetsVPN ปลอมจำนวนมาก ในระหว่างการตรวจสอบหาความเสี่ยง ซึ่งเว็บไซต์ปลอมเหล่านี้มีอินเตอร์เฟซผู้ใช้ร่วมกัน และถูกออกแบบมาเพื่อแพร่กระจายมัลแวร์โดยเฉพาะ โดยปลอมเป็นแอปพลิเคชัน LetsVPN

LetsVPN เป็นแอปพลิเคชัน VPN ที่พัฒนาโดย LetsGo Network ซึ่งมีจุดประสงค์เพื่อเสริมสร้างประสบการณ์ในการใช้งานอินเทอร์เน็ต โดยจะให้การเชื่อมต่อความเร็วสูงพร้อมกับการรักษาความปลอดภัยของอุปกรณ์ผู้ใช้ โดย LetsVPN มีฟังก์ชันที่หลากหลาย เช่น ฟังก์ชันการเชื่อมต่อแบบ Peer-to-Peer, รองรับโปรโตคอลหลายรูปแบบ, ความสามารถในการเรียกดูเว็บไซต์ในภาษาต่าง ๆ, ฟังก์ชันการตัดการเชื่อมต่อ (kill switch) เพื่อเพิ่มความปลอดภัย, ตัวเลือกการจัดการนโยบาย (policy management options) และอื่น ๆ

โดยเว็บไซต์ฟิชชิงมีลักษณะคล้ายกับเว็บไซต์ LetsVPN ทั้งในด้านการดีไซน์ และลักษณะภายนอก ดังที่แสดงในรูปด้านล่าง

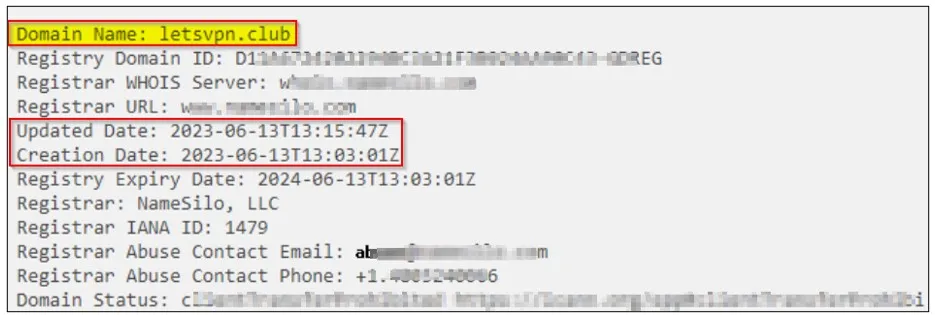

รูปด้านล่างแสดงข้อมูล "Whois" ของโดเมนฟิชชิง ซึ่งแสดงให้เห็นว่าโดเมนนี้ถูกลงทะเบียนเมื่อเร็ว ๆ นี้ และมุ่งเป้าหมายไปที่ผู้ใช้ LetsVPN

การวิเคราะห์

มีการระบุว่ามีเว็บไซต์ฟิชชิงหลายแห่งที่ปลอมเป็นเว็บไซต์ LetsVPN ซึ่งเว็บไซต์ฟิชชิงเหล่านี้ถูกออกแบบมาเพื่อหลอกล่อเหยื่อ และล่อลวงให้เหยื่อดาวน์โหลดมัลแวร์ที่เป็นอันตราย

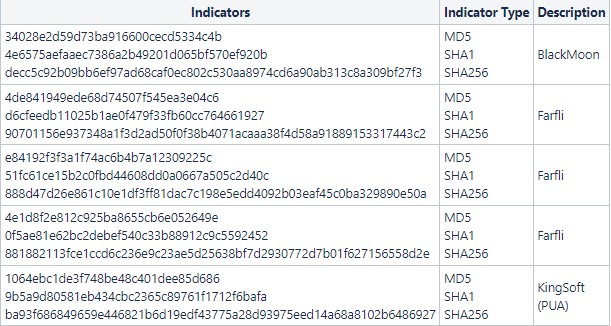

Payload: BlackMoon

เว็บไซต์ LetsVPN ปลอมที่ใช้งานอยู่ในปัจจุบัน

- letsvpn[.]club

- letsvpn[.]cyou

เว็บไซต์ปลอมเหล่านี้ใช้ในการแพร่กระจายเพย์โหลด BlackMoon banking trojan ซึ่งปลอมตัวเป็นแอปพลิเคชัน VPN ที่ถูกต้อง และสามารถดาวน์โหลดได้ผ่าน URL ต่อไปนี้

- hxxps[:]//letsvpn[.]club/kuaiVPN[.]rar

- hxxps[:]//letsvpn[.]cyou/down/kuaiVPN[.]rar

BlackMoon หรือที่รู้จักกันในชื่อ KRBanker เป็น banking trojan ที่เน้นการขโมยข้อมูลสำคัญที่เกี่ยวข้องกับการทำธุรกรรมทางการเงิน และธนาคารออนไลน์ ซึ่งถูกพบครั้งแรกในช่วงต้นปี 2014 โดย BlackMoon มีการพัฒนาอยู่ตลอดเวลา โดยใช้วิธีการ และเทคนิคหลายอย่างในการแพร่กระจาย และดักจับข้อมูลประจำตัว กลุ่มเป้าหมายหลักของมัลแวร์ตัวนี้คือบุคคล และองค์กรที่ใช้บริการธนาคารออนไลน์

เพื่อทำให้คอมพิวเตอร์ หรืออุปกรณ์ของเหยื่อติดมัลแวร์นั้น BlackMoon ใช้วิธีการต่าง ๆ รวมถึงการแนบไฟล์ที่เป็นอันตรายในอีเมล, เครื่องมือ Exploit หรือเว็บไซต์ที่ถูกโจมตี เมื่อทำการติดตั้งสำเร็จ โทรจันจะทำงานอย่างลับ ๆ ในเบื้องหลัง โดยซ่อนการทำงานไม่ให้ผู้ใช้งานสังเกตเห็น

มัลแวร์ BlackMoon มีความสามารถต่าง ๆ ที่ช่วยให้สามารถดำเนินกิจกรรมที่เป็นอันตรายได้ ดังนี้

- การบันทึกแป้นพิมพ์ (Keylogging) : BlackMoon จะดักจับแป้นพิมพ์ที่เหยื่อป้อนเข้ามา รวมถึงชื่อผู้ใช้, รหัสผ่าน และข้อมูลสำคัญอื่น ๆ ข้อมูลที่ถูกขโมยมาจะถูกส่งไปยัง C2 Server ของผู้โจมตี

- การแทรกสคริปต์เว็บ (Web Injection) : BlackMoon สามารถแก้ไขเนื้อหาที่แสดงโดยเว็บเบราว์เซอร์ของเหยื่อ ทำให้สามารถแก้ไข หรือเพิ่มเติมเนื้อหาของหน้าเว็บที่เกี่ยวข้องกับธนาคารออนไลน์ ทำให้ผู้โจมตีสามารถเข้าถึงข้อมูลเพิ่มเติม เช่น รหัสความปลอดภัย หรือรายละเอียดการทำธุรกรรม

- การเข้าถึงระยะไกล (Remote Access) : โทรจันจะให้การเข้าถึงระยะไกลแก่ผู้โจมตี ทำให้สามารถควบคุมระบบที่โดนโจมตี และนำข้อมูลออกไป หรือดำเนินกิจกรรมที่อันตรายอื่น ๆ

- การยึดบัญชี (Account Hijacking) : BlackMoon อาจพยายามเข้าควบคุมบัญชีธนาคารออนไลน์ของเหยื่อ ทำให้ผู้โจมตีสามารถทำธุรกรรมที่ไม่ถูกต้อง หรือเข้าถึงข้อมูลการเงินที่สำคัญได้โดยไม่ได้รับอนุญาต

Payload: Backdoor.Farfli

ปัจจุบันมีเว็บไซต์ LetsVPN ปลอมที่ใช้งานอยู่เพิ่มเติมดังนี้

- latavpn[.]world

- letevpn[.]world

- letsvpnaa[.]com

เว็บไซต์ปลอมทั้งสามที่กล่าวถึงนั้นเกี่ยวข้องกับการแพร่กระจายมัลแวร์ Farfli Backdoor โดยเพย์โหลดจะถูกดาวน์โหลดไปยังเครื่องของผู้ใช้งานผ่าน URL ต่อไปนี้

- hxxps://latavpn[.]world/letsvpn-latest[.]exe

- hxxps://letevpn[.]world/kuailian[.]zip

- hxxps://letsvpnaa[.]com/letsv-vpn3.2.5[.]exe

Backdoor.Farfli เป็นมัลแวร์ที่มีชื่อเสียง และมีความสามารถหลายอย่างที่ช่วยให้ผู้โจมตีสามารถดำเนินการที่เป็นอันตรายได้หลากหลาย เช่น การดาวน์โหลด และเรียกใช้ไฟล์ที่เป็นอันตรายเพิ่มเติม, การบันทึกแป้นพิมพ์ของผู้ใช้ นอกเหนือจากนี้ยังมีความสามารถในการปิดระบบที่ถูกโจมตีได้ และอื่น ๆ

Backdoor.Farfli มีความสามารถหลากหลายที่ช่วยให้สามารถดำเนินการที่เป็นอันตรายได้ ดังนี้

- สร้างการเข้าถึงที่ไม่ได้รับอนุญาตบนคอมพิวเตอร์ที่ถูกโจมตี

- ให้สิทธิ์ในการควบคุมระยะไกลของคอมพิวเตอร์แก่ผู้โจมตี

- ดาวน์โหลดไฟล์ที่เป็นอันตรายเพิ่มเติมจาก C2 Server

- บันทึกแป้นพิมพ์ของเหยื่อ

- รวบรวมข้อมูลที่เป็นความลับ และข้อมูลสำคัญอื่น ๆ จากเครื่องของเหยื่อ และส่งข้อมูลออกไปให้ผู้โจมตี

- รักษาการเชื่อมต่อกับ C2 Server เพื่อให้สามารถสื่อสารข้อมูล, อัปเดตมัลแวร์ และรับคำสั่งที่เป็นอันตราย

Payload: KingSoft (PUA)

เว็บไซต์ LetsVPN ปลอมอีกหนึ่งเว็บไซต์ที่ใช้โดยผู้โจมตีมีดังนี้

- lestvpn[.]com

เว็บไซต์ที่ระบุนี้เกี่ยวข้องกับการแพร่กระจายแอปพลิเคชันที่ไม่พึงประสงค์ (Potentially Unwanted Application / PUA) ที่เรียกว่า KingSoft โดยแอปพลิเคชันนี้ถูกปลอม และดาวน์โหลดได้ผ่าน URL ดังนี้

- hxxps[:]//lestvpn[.]com/letsvpn[.]zip

Kingsoft PUA คือ แอปพลิเคชันที่ไม่พึงประสงค์ที่ถูกจัดประเภทตามลักษณะการทำงาน หรือคุณสมบัติเฉพาะที่ผู้ใช้อาจพบว่าไม่พึงประสงค์ หรือเป็นการรบกวน เช่น แถบเครื่องมือเว็บบราวเซอร์, โฆษณาแอดแวร์ และซอฟต์แวร์ที่คล้ายกัน อาจแสดงพฤติกรรมที่มีความเสี่ยงที่จะเป็นอันตรายต่อความเป็นส่วนตัว หรือความปลอดภัยของผู้ใช้ พฤติกรรมของ PUA สามารถแตกต่างกัน ขึ้นอยู่กับแอปพลิเคชัน หรือซอฟต์แวร์ที่เกี่ยวข้อง

อย่างไรก็ตาม พฤติกรรมที่พบบ่อยใน Kingsoft PUA มีดังนี้

- การแสดงโฆษณาที่มากเกินไป เช่น ป๊อปอัป, แบนเนอร์ หรือโฆษณาออนไลน์

- การปรับเปลี่ยนเบราว์เซอร์โดยไม่ได้รับอนุญาต เช่น การเปลี่ยนหน้าหลัก, เครื่องมือค้นหา หรือการติดตั้งส่วนเสริมของเบราว์เซอร์

- การเก็บรวบรวมข้อมูลของผู้ใช้ รวมถึงพฤติกรรมการเรียกดูเว็บ, คำค้นหา และข้อมูลส่วนตัวโดยไม่ได้รับความยินยอม

- การรวมซอฟต์แวร์ที่ไม่ต้องการในระหว่างที่ติดตั้งเป็นส่วนหนึ่งของกลุ่มซอฟต์แวร์อื่น ๆ

บทสรุป

การใช้งานแอปพลิเคชัน VPN ได้รับความนิยมจากผู้ใช้ทั่วโลก เนื่องจากมีความสามารถในการควบคุมความเป็นส่วนตัว, ความปลอดภัย และการเข้าถึงเนื้อหาที่มีประสิทธิภาพมากขึ้น อย่างไรก็ตาม การใช้ VPN อย่างแพร่หลายทำให้ตกเป็นเป้าหมายจากกลุ่มผู้ไม่หวังดี ซึ่งจะใช้วิธีการปลอมเว็บไซต์ VPN เพื่อแพร่กระจายมัลแวร์หลากหลายประเภท การวิจัยของ CRIL ยังพบกรณีที่ผู้ไม่หวังดีสร้างเว็บไซต์ LetsVPN ปลอมในการแพร่กระจายมัลแวร์ต่าง ๆ เพื่อป้องกันเหตุการณ์ดังกล่าว ผู้ใช้จำเป็นต้องระมัดระวังเมื่อพบเว็บไซต์ฟิชชิง และตรวจสอบแหล่งที่มาก่อนดาวน์โหลดแอปพลิเคชัน

คำแนะนำ

- หลีกเลี่ยงการดาวน์โหลดซอฟต์แวร์ละเมิดลิขสิทธิ์จากเว็บไซต์ warez/torrent เครื่องมือแฮ็ก ที่อยู่บนเว็บไซต์เช่น YouTube, torrent เป็นต้น ส่วนใหญ่มักจะมีมัลแวร์ดังกล่าว

- ใช้รหัสผ่านที่คาดเดาได้ยาก และใช้การตรวจสอบตัวตนหลายขั้นตอน

- อัปเดต และอัปเกรดคอมพิวเตอร์, มือถือ และอุปกรณ์ที่ต้องมีการเชื่อมต่อ

- ไม่เปิดลิงก์ที่ไม่น่าเชื่อถือ และไม่เปิดไฟล์แนบจากอีเมลโดยไม่ได้ตรวจสอบความถูกต้องก่อน

- ให้ความรู้แก่พนักงานเกี่ยวกับการป้องกันจากการโจมตีต่าง ๆ เช่น ฟิชชิ่ง

- บล็อก URL ที่อาจใช้ในการแพร่กระจายมัลแวร์ เช่น Torrent/Warez

- ตรวจสอบการเชื่อมต่อในระดับเครือข่าย เพื่อบล็อกการส่งออกข้อมูลโดยมัลแวร์ หรือผู้ไม่หวังดี

- เปิดใช้งานโซลูชัน Data Loss Prevention (DLP) บนระบบของพนักงาน

MITRE ATT&CK® Techniques

Indicators of Compromise (IOCs)

ที่มา : BLOG.CYBLE.COM

You must be logged in to post a comment.