แอปพลิเคชันบน Android 3 รายการบน Google Play ถูกใช้โดยผู้โจมตีที่ได้รับการสนับสนุนจากรัฐ เพื่อรวบรวมข้อมูลจากอุปกรณ์เป้าหมาย เช่น ข้อมูลตำแหน่ง และรายชื่อผู้ติดต่อ

แอปพลิเคชันดังกล่าวถูกพบโดย Cyfirma ซึ่งระบุถึงปฏิบัติการดังกล่าวว่ามาจากกลุ่มแฮ็กเกอร์ที่ชื่อ "DoNot" ของอินเดีย ซึ่งถูกติดตามในชื่อ APT-C-35 ซึ่งกำหนดเป้าหมายไปยังองค์กรที่มีชื่อเสียงระดับสูงในเอเชียตะวันออกเฉียงใต้ตั้งแต่ปี 2018

ในปี 2021 รายงานขององค์การนิรโทษกรรมสากล เชื่อมโยงกลุ่มผู้โจมตีกับบริษัทรักษาความปลอดภัยทางไซเบอร์ของอินเดีย และเน้นย้ำถึงแคมเปญการแพร่กระจายสปายแวร์ที่อาศัยแอปแชทปลอม

แอปพลิเคชันที่ใช้ในแคมเปญล่าสุดของ DoNot จะทำการรวบรวมข้อมูลพื้นฐานเพื่อใช้สำหรับการติดมัลแวร์ที่เป็นอันตรายมากขึ้น ซึ่งแสดงให้เห็นว่าพฤติกรรมดังกล่าวเป็นเพียงขั้นตอนแรกของการโจมตีของกลุ่มผู้โจมตี

Play Store apps

แอปพลิเคชันน่าสงสัยที่ Cyfirma พบบน Google Play คือ nSure Chat และ iKHfaa VPN ซึ่งทั้งคู่อัปโหลดจาก 'SecurITY Industry'

ทั้ง 2 แอปพลิเคชัน และอีกหนึ่งแอปมาจากนักพัฒนารายเดียวกันซึ่งยังไม่ถูกระบุว่าเป็นอันตราย ยังคงดาวน์โหลดได้บน Google Play

โดยแอปพลิเคชันของ Security Industry ทั้งหมดมีจำนวนการดาวน์โหลดค่อนข้างต่ำ ซึ่งบ่งชี้ว่ามีการใช้อย่างเฉพาะเจาะจงกับเป้าหมายเฉพาะ

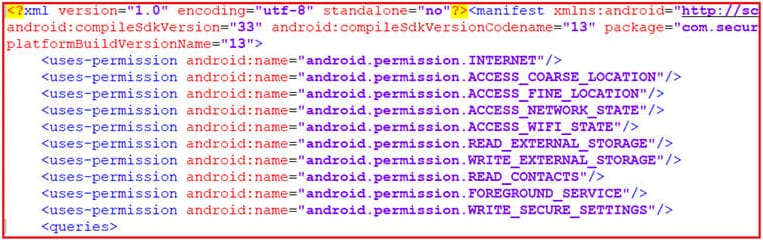

แอปพลิเคชันทั้งสองมีการขออนุญาตที่มีความเสี่ยงระหว่างการติดตั้ง เช่น การเข้าถึงรายชื่อผู้ติดต่อของผู้ใช้ (READ_CONTACTS) และข้อมูลตำแหน่งที่แม่นยำ (ACCESS_FINE_LOCATION) เพื่อส่งข้อมูลนี้ไปยังแฮ็กเกอร์

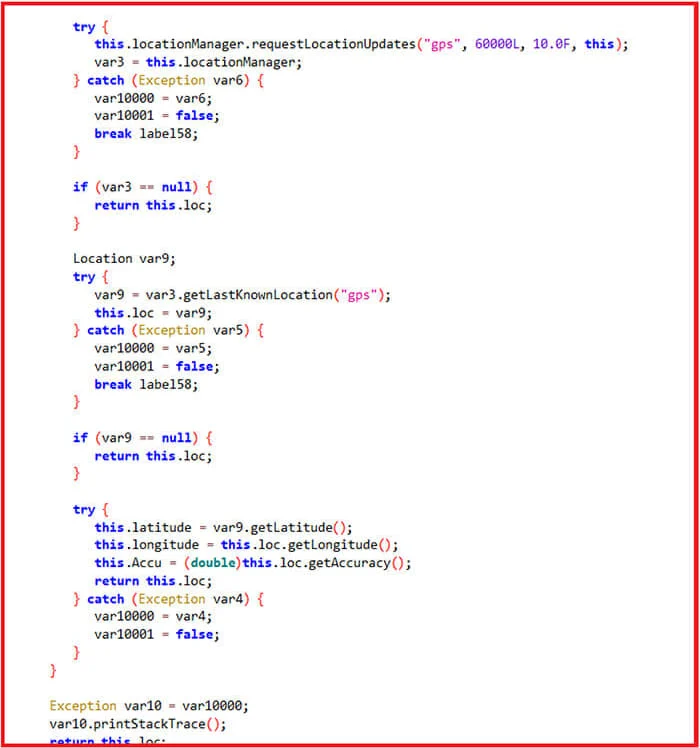

ในการเข้าถึงตำแหน่งที่ตั้งของเป้าหมาย GPS จะต้องมีการเปิดใช้งานอยู่ ถ้าไม่เปิดใช้งานแอปจะดึงตำแหน่งอุปกรณ์ที่ทราบล่าสุด ข้อมูลที่เก็บรวบรวมไว้จะถูกเก็บไว้ในเครื่องโดยใช้ไลบรารี ROOM ของ Android และส่งไปยังเซิร์ฟเวอร์ C2 ของผู้โจมตีผ่านทาง HTTP request

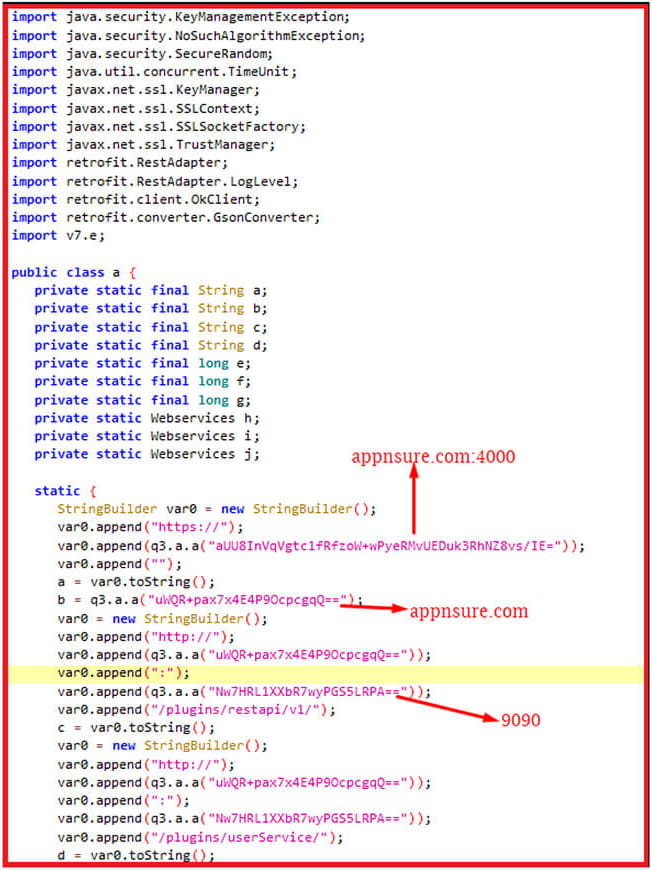

C2 สำหรับแอป VPN คือ "https[:]ikhfaavpn[.]com" ส่วนในกรณีของ nSure Chat ที่อยู่เซิร์ฟเวอร์ถูกพบเมื่อปีที่แล้วจากการใช้งาน Cobalt Strike

นักวิเคราะห์ของ Cyfirma พบว่า code ของแอป VPN ของผู้โจมตีนั้น นำมาจากผลิตภัณฑ์ Liberty VPN ที่ถูกต้องตามกฎหมายโดยตรง

การที่ Cyfirma ระบุว่ากลุ่ม DoNot อยู่เบื้องหลังการโจมตีนั้น มาจากการใช้ strings ที่เข้ารหัสอย่างเฉพาะเจาะจง โดยใช้อัลกอริทึม AES/CBC/PKCS5PADDING และ Proguard obfuscation ซึ่งเป็นสองเทคนิคที่เกี่ยวข้องกับแฮ็กเกอร์ชาวอินเดีย นอกจากนี้ ยังมีการตั้งชื่อไฟล์บางไฟล์ที่สร้างโดยแอปที่เป็นอันตราย ซึ่งไฟล์เหล่านั้นเกี่ยวข้องกับแคมเปญการโจมตีของ DoNot ที่ผ่านมา

นักวิจัยเชื่อว่าผู้โจมตีได้เปลี่ยนวิธีในการส่งอีเมลฟิชชิ่งที่มีไฟล์แนบที่เป็นอันตราย โดยหันไปใช้การโจมตีด้วย spear messaging ผ่าน WhatsApp และ Telegram ซึ่งข้อความโดยตรงบนแอปเหล่านี้จะนำเหยื่อไปยัง Google Play Store ซึ่งเป็นแพลตฟอร์มที่เชื่อถือได้ ดังนั้นผู้โจมตีจึงสามารถหลอกล่อให้เหยื่อดาวน์โหลดแอปพลิเคชันที่แนะนำได้อย่างง่ายดาย

ที่มา : bleepingcomputer

You must be logged in to post a comment.