พบผู้โจมตีกำลังใช้ไฟล์แนบ RPMSG ที่เข้ารหัส ซึ่งจะถูกส่งผ่านบัญชี Microsoft 365 เพื่อใช้ในการขโมยข้อมูล credentials ด้วยการโจมตีฟิชชิ่งแบบกำหนดเป้าหมาย ซึ่งถูกออกแบบมาเพื่อหลบเลี่ยงการตรวจจับโดยอีเมลเกตเวย์

ไฟล์ RPMSG (restricted permission message files) เป็นไฟล์แนบข้อความอีเมลเข้ารหัสที่สร้างขึ้นโดยใช้ Microsoft's Rights Management Services (RMS) เพื่อการป้องกันเพิ่มเติมสำหรับข้อมูลที่มีความสำคัญ โดยการจำกัดการเข้าถึงเฉพาะผู้รับที่ได้รับอนุญาตเท่านั้น

ผู้รับที่ต้องการอ่านอีเมล จะต้องถูกตรวจสอบสิทธิ์โดยใช้บัญชี Microsoft หรือขอรับ one-time passcode เพื่อถอดรหัส โดย Trustwave พบว่า ข้อกำหนดสำหรับการตรวจสอบสิทธิ์ของ RPMSG กำลังถูกใช้เพื่อหลอกเป้าหมายให้ส่งข้อมูล credentials ของ Microsoft โดยใช้แบบฟอร์มเข้าสู่ระบบปลอม

ลักษณะการทำงาน

- เริ่มต้นด้วยอีเมลที่จะถูกส่งมาจากบัญชี Microsoft 365 ที่ถูกโจมตี ในกรณีนี้มาจากบริษัท Talus Pay ซึ่งเป็นบริษัทประมวลผลการชำระเงิน

- ผู้รับคือผู้ใช้งานในแผนกเรียกเก็บเงินของบริษัทผู้รับ ซึ่งอีเมลจะแสดงข้อความที่มีการเข้ารหัสจาก Microsoft

- อีเมลของผู้โจมตีจะขอให้เป้าหมายคลิกปุ่ม "Read the message" เพื่อถอดรหัส และเปิดข้อความที่ได้รับการป้องกัน โดยจะถูกเปลี่ยนเส้นทางไปยังหน้าเว็บ Office 365 พร้อมกับคำขอให้ลงชื่อเข้าใช้บัญชี Microsoft

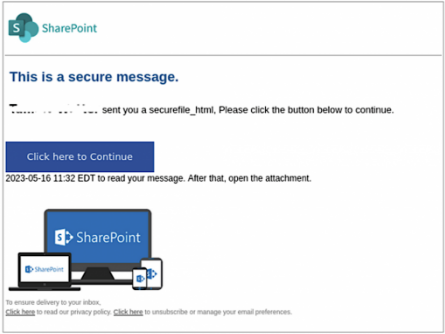

- หลังจากผ่านการตรวจสอบสิทธิ์แล้ว ผู้รับก็จะเห็นอีเมลของผู้โจมตี ซึ่งหลังจากคลิกปุ่ม "Click here to Continue" ก็จะถูกนำไปสู่เอกสาร SharePoint ปลอม ที่อยู่บนบริการ InDesign ของ Adobe

- จากนั้นเมื่อคลิก "Click Here to View Document" ก็จะถูกนำไปสู่หน้าว่าง และข้อความว่า "Loading...Wait" ขณะที่สคริปต์ที่เป็นอันตรายกำลังรวบรวมข้อมูลต่าง ๆ บนระบบของเหยื่อ

- ข้อมูลที่รวบรวมจะประกอบไปด้วย visitor ID, connect token และ hash, ข้อมูล video card renderer, ภาษาของระบบ, หน่วยความจำอุปกรณ์, hardware concurrency, ปลั๊กอินที่ถูกติดตั้งบนเบราว์เซอร์, รายละเอียดต่าง ๆ บนเบราว์เซอร์ และระบบปฏิบัติการ

- เมื่อสคริปต์รวบรวมข้อมูลของเป้าหมายเสร็จเรียบร้อยแล้ว จะแสดงแบบฟอร์มการเข้าสู่ระบบ Microsoft 365 ซึ่งจะส่งชื่อผู้ใช้ และรหัสผ่านที่ถูกป้อนไปยังเซิร์ฟเวอร์ที่ควบคุมโดยผู้โจมตี

ไฟล์แนบ RPMSG ที่เข้ารหัส ยังทำให้เป็นการปกปิดข้อความฟิชชิงจากอีเมลเกตเวย์ เนื่องจาก hyperlink เดียวที่อยู่ในอีเมลฟิชชิ่งเป็นบริการที่ถูกต้องของ Microsoft

คำแนะนำ

- ให้ความรู้แก่ผู้ใช้งานเกี่ยวกับลักษณะของภัยคุกคาม และไม่พยายามถอดรหัส หรือปลดล็อกข้อความจากภายนอกที่ไม่รู้จัก หรือไม่น่าเชื่อถือ

- เปิดใช้งาน Multi-Factor Authentication (MFA)

ที่มา : bleepingcomputer

You must be logged in to post a comment.