พบช่องโหว่การแก้ไข 'opt-in' ใน Windows ที่มีอายุกว่า 10 ปี ถูกใช้ในการโจมตี 3CX เมื่อวันที่ 29 มีนาคม 2023 ที่ผ่านมา โดยช่องโหว่ดังกล่าวสามารถแก้ไขปลอมแปลง ไฟล์อันตรายให้กลายเป็นไฟล์ที่ได้รับการรับรองอย่างถูกต้อง และพบการแก้ไขเพื่อป้องกันช่องโหว่ดังกล่าวจะถูกลบออกเมื่อทำการอัปเดตเป็น Windows 11

โดยเมื่อวันที่ 29 มีนาคม 2023 ที่ผ่านมา เกิดเหตุการณ์การโจมตีในรูปแบบ supply chain attack โดยเริ่มต้นจากการโจมตีไปที่ 3CX บริษัทด้าน VoIP IPBX software หลังจากนั้นก็ทำการส่ง 3CX desktop client ที่ถูกฝังมัลแวร์ไปยังลูกค้าที่ใช้บริการ

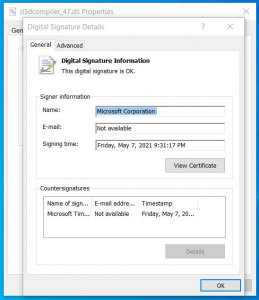

โดยหนึ่งในขั้นตอนการโจมตี พบ DLL สองรายการที่ใช้โดย Windows desktop application ถูกแทนที่ด้วยเวอร์ชันที่เป็นอันตราย ที่มีการฝังมัลแวร์ และโทรจันเพื่อขโมยข้อมูลเอาไว้ เช่น d3dcompiler_47.dll เป็น DLL ที่ได้รับการรับรองจาก Microsoft ซึ่งได้ถูกนำไปแก้ไข เพื่อฝังเพย์โหลดอันตรายที่เข้ารหัสไว้ที่ส่วนท้ายของไฟล์

ซึ่ง digital signature ในไฟล์ปฏิบัติการ เช่น ไฟล์ DLL หรือ EXE มีไว้เพื่อให้ผู้ใช้ Windows มั่นใจว่าไฟล์นั้นเป็นของจริง และไม่ได้ถูกแก้ไขเป็นไฟล์อันตราย หากพบการแก้ไขไฟล์ปฏิบัติการที่ถูกรับรองแล้ว Windows จะแสดงข้อความระบุว่า "digital signature of the object did not verify" แต่ในกรณีของ d3dcompiler_47.dll กลับพบว่าไม่มีการแจ้งเตือนแต่อย่างใด

นักวิจัยด้านความปลอดภัยของ ANALYGENCE บริษัทด้านความปลอดภัยได้วิเคราะห์ว่า สาเหตุมาจากช่องโหว่ CVE-2013-3900 ซึ่งเป็นช่องโหว่การตรวจสอบความถูกต้องของ digital signature ใน "WinVerifyTrust Signature Validation Vulnerability" โดยช่องโหว่ดังกล่าวถูกเปิดเผยในวันที่ 10 ธันวาคม 2013 เป็นช่องโหว่การเพิ่มเนื้อหาลงในส่วน digital signature ใน Windows Authenticode ของ EXE (WIN_CERTIFICATE structure) ในไฟล์ปฏิบัติการที่มี digital signature ทำให้สามารถทำได้โดยไม่ถูกตรวจจับ

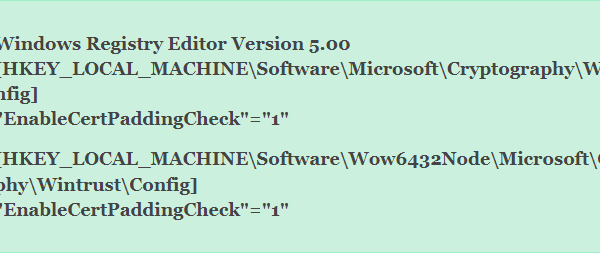

ต่อมา Microsoft ได้ออกอัปเดตเพื่อแก้ไขช่องโหว่ดังกล่าว โดยเปลี่ยนวิธีการตรวจสอบ digital signature สำหรับไบนารีที่ลงนามด้วยรูปแบบ Windows Authenticode โดยสามารถเปิดใช้งานได้แบบ opt-in

เมื่อทำการเปิดใช้งาน จะทำให้การตรวจสอบ digital signature ของ Windows Authenticode ไม่อนุญาตให้ใช้ข้อมูลที่ไม่เกี่ยวข้องในโครงสร้าง WIN_CERTIFICATE อีกต่อไป และ Windows จะไม่รู้จักไบนารีที่ไม่สอดคล้องตาม digital signature อีกต่อไป

แม้ว่าช่องโหว่ดังกล่าวจะถูกใช้ในการโจมตีมาจนถึงปัจจุบัน แต่ถึงอย่างนั้นการตั้งค่าแบบ opt-in สามารถทำได้โดยการแก้ไข Windows Registry ด้วยตนเองเท่านั้น

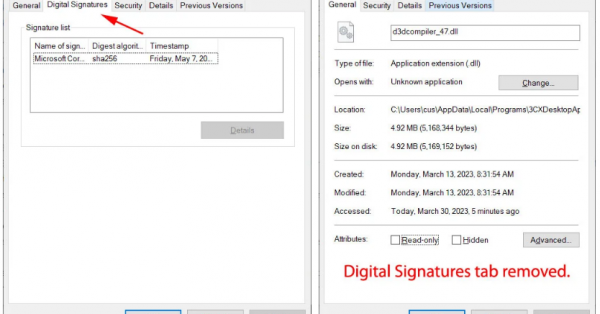

เมื่อทำการแก้ไข Windows Registry แล้ว จะเห็นความแตกต่างที่ Microsoft ตรวจสอบ digital signature ใน DLL d3dcompiler_47.dll ที่เป็นอันตรายซึ่งใช้ในการโจมตี supply chain attack ของ 3CX นอกจากนี้ยังพบว่าหากทำการอัปเดตเป็น Windows 11 การตั้งค่าแก้ Windows Registry จะถูกลบไปทั้งหมด

นอกจากนี้ยังพบว่าการเปิดการใช้งาน opt-in เพื่อป้องกันช่องโหว่ จะส่งผลกระทบต่อการใช้งานยังโปรแกรม Google Chrome ที่จะไม่แสดง digital signature แต่ก็ถือเป็นหนึ่งวิธีในการป้องกันการโจมตีจาก supply chain attack ของ 3CX ได้

ที่มา : bleepingcomputer

You must be logged in to post a comment.