Banking Trojan ชื่อ 'Mispadu' ซึ่งมีความเกี่ยวข้องกับแคมเปญการโจมตีในลักษณะ spam หลายครั้ง โดยมีเป้าหมายไปยังประเทศต่าง ๆ ในแถบละตินอเมริกา เช่น โบลิเวีย, ชิลี, เม็กซิโก, เปรู, และโปรตุเกส ในการขโมยข้อมูล credentials และแพร่กระจายเพย์โหลดของมัลแวร์

Ocelot Team จากบริษัทด้านความปลอดภัยทางไซเบอร์ในละตินอเมริกาชื่อ 'Metabase Q' ระบุในรายงานกับ The Hacker News ว่า "การโจมตีนี้เริ่มขึ้นเมื่อต้นเดือนสิงหาคม 2022 และยังดำเนินการอยู่ในปัจจุบัน"

Mispadu (หรือที่เรียกว่า URSA) ถูกพบครั้งแรกโดย ESET เมื่อเดือนพฤศจิกายน 2019 โดยมีความสามารถในการขโมยข้อมูลการเงิน และข้อมูล credentials รวมถึงสามารถทำหน้าที่เป็น backdoor, บันทึกภาพหน้าจอ และเก็บข้อมูลบันทึกการกดแป้นพิมพ์

นักวิจัย 'Fernando García' และ 'Dan Regalado' ระบุว่า "หนึ่งในกลยุทธ์หลักคือการโจมตีเว็บไซต์ที่มีชื่อเสียง เพื่อค้นหาเวอร์ชันที่มีช่องโหว่ของ WordPress เพื่อเข้าควบคุมและแพร่กระจายมัลแวร์บนเว็บไซต์ จากนั้นตั้งค่าการยกเว้นประเทศที่ไม่ต้องการให้มัลแวร์แพร่กระจาย และเลือกฝังมัลแวร์ประเภทต่าง ๆ ตามประเทศที่ต้องการ"

Mispadu มีความสามารถคล้ายกับ banking trojans ตัวอื่น ๆ ที่มุ่งเป้าการโจมตีเป็นภูมิภาค เช่น Grandoreiro, Javali, และ Lampion ซึ่งการโจมตีด้วยวิธีนี้ใช้มัลแวร์ Delphi โดยส่งอีเมลถึงผู้ใช้งานเพื่อหลอกให้เปิดใบแจ้งการค้างชำระปลอม

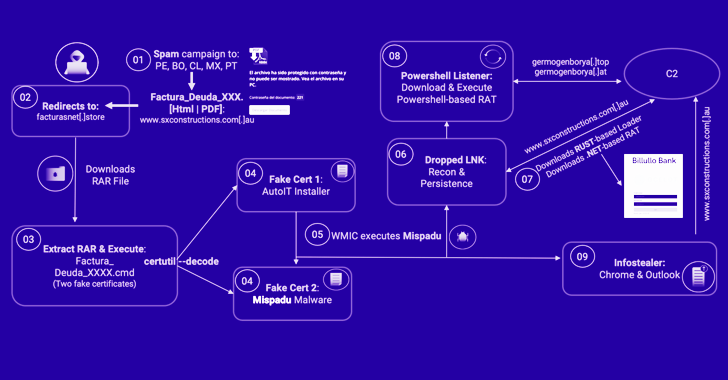

เมื่อเหยื่อเปิดไฟล์ .html ระบบจะตรวจสอบว่าไฟล์ถูกเปิดจากอุปกรณ์เดสก์ท็อปหรือไม่ จากนั้นจะเปลี่ยนเส้นทางไปยัง C2 Server เพื่อดาวน์โหลดมัลแวร์ในขั้นตอนแรกมา (first-stage malware)

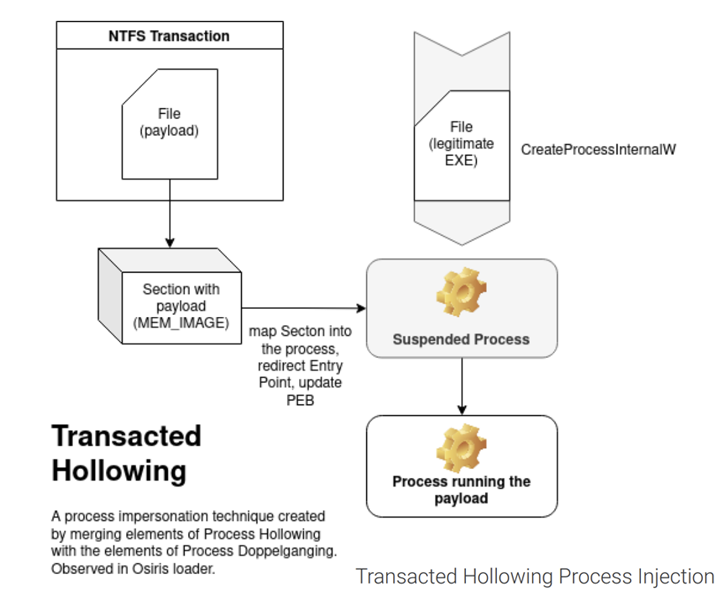

เมื่อเปิดไฟล์ .RAR หรือ .ZIP ซึ่งถูกออกแบบให้ใช้งาน certificates ปลอมสองใบ ซึ่งคือมัลแวร์ Mispadu และตัวติดตั้ง AutoIT เพื่อใช้ในการถอดรหัส และเรียกใช้งานโทรจัน โดยใช้ประโยชน์จาก certutil command-line utility

Mispadu มีความสามารถในการรวบรวมรายชื่อซอฟแวร์ป้องกันไวรัสที่ติดตั้งอยู่บนเครื่องที่ถูกโจมตี และสามารถดึงข้อมูล credentials จาก Google Chrome, และ Microsoft Outlook รวมถึงการดาวน์โหลดมัลแวร์อื่น ๆ เพิ่มเติม

รวมถึงการฝังสคริปต์ Visual Basic ซึ่งจะทำหน้าที่ดาวน์โหลดเพย์โหลดการโจมตีอื่น ๆ จากโดเมน C2 ซึ่งถูก hard-coded ไว้ และมีเครื่องมือที่ใช้สำหรับเพื่อการเข้าถึงจากระยะไกลที่เขียนด้วยภาษา .NET ที่สามารถรันคำสั่งจาก C2 Server รวมถึงโปรแกรม loader ที่เขียนด้วยภาษา Rust ซึ่งเมื่อถูกเรียกใช้งานจะดำเนินการรัน PowerShell เพื่อเรียกใช้ไฟล์โดยตรงจากหน่วยความจำ

นอกจากนี้มัลแวร์ยังใช้ overlay screens เพื่อหลอกเอาข้อมูล credentials ที่เกี่ยวข้องกับ online banking portals และข้อมูลที่สำคัญอื่น ๆ

'Metabase Q' ระบุว่าวิธีการใช้ certutil ช่วยให้ Mispadu สามารถหลีกเลี่ยงการตรวจจับจากซอฟต์แวร์ security หลายประเภทได้ และสามารถรวบรวมข้อมูล credentials ของบัญชีธนาคารได้กว่า 90,000 บัญชีจากเว็บไซต์ที่แตกต่างกันมากกว่า 17,500 เว็บไซต์

ที่มา : thehackernews

You must be logged in to post a comment.