นักวิจัยรายงานการพบกลุ่มแฮ็กเกอร์จีนกำลังใช้ประโยชน์จากช่องโหว่ของระบบปฏิบัติการ Fortinet FortiOS ที่มีความรุนแรงระดับกลาง ซึ่งปัจจุบันมีการอัปเดตแพตซ์เพื่อแก้ไขช่องโหว่ไปเรียบร้อยแล้ว

Mandiant บริษัทผู้เชี่ยวชาญทางด้าน Threat intelligence ระบุว่า การโจมตีดังกล่าวเป็นส่วนหนึ่งของแคมเปญการโจมตีขนาดใหญ่ที่ออกแบบมาเพื่อติดตั้ง backdoor ลงบนอุปกรณ์ Fortinet และ VMware เพื่อสร้างช่องทางสำหรับการแฝงตัวอยู่ภายในระบบของเหยื่อ

โดย Mandiant กำลังติดตามการดำเนินการของกลุ่มดังกล่าวภายใต้ชื่อ UNC3886 ซึ่งคาดว่ามีความเกี่ยวข้องกับประเทศจีน

นักวิจัยของ Mandiant ระบุในรายงานการวิเคราะห์ทางเทคนิคว่า "UNC3886 เป็นกลุ่มแฮ็กเกอร์ที่มีความสามารถเฉพาะตัวในการดำเนินการโจมตีอุปกรณ์บนเครือข่าย สังเกตได้จากเครื่องมือที่ใช้ในแคมเปญการโจมตี"

โดย Mandiant พบว่า UNC3886 มุ่งเป้าหมายไปที่อุปกรณ์ไฟร์วอลล์ และเทคโนโลยี virtualization ที่ยังไม่รองรับจากอุปกรณ์ EDR โดยมีความสามารถในการจัดการเฟิร์มแวร์ของไฟล์วอลล์ และใช้ประโยชน์จากช่องโหว่ที่ถูกพบ แสดงให้เห็นว่ากลุ่มผู้โจมตีมีความเชี่ยวชาญในเทคโนโลยีดังกล่าว

ก่อนหน้านี้กลุ่มแฮ็กเกอร์กลุ่มนี้ เกี่ยวข้องกับการโจมตีที่มุ่งเป้าหมายเป็นเซิร์ฟเวอร์ VMware ESXi และ เซิร์ฟเวอร์ Linux vCenter ซึ่งเป็นส่วนหนึ่งของแคมเปญ hyperjacking ที่ออกแบบมาเพื่อฝัง backdoor เช่น VIRTUALPITA และ VIRTUALPIE

รายงานล่าสุดจาก Mandiant เกิดขึ้นภายหลังจากที่ Fortinet เปิดเผยว่าหน่วยงานของภาครัฐ และองค์กรขนาดใหญ่ ได้รับผลกระทบจากการถูกโจมตีโดยการใช้ช่องโหว่บน Fortinet FortiOS ซึ่งอาจส่งผลให้ข้อมูลสูญหาย และเกิดความเสียหายในระบบปฏิบัติการได้

โดยช่องโหว่ดังกล่าวมีหมายเลข CVE-2022-41328 (CVSS score: 6.5) เป็นช่องโหว่ path traversal บน FortiOS ซึ่งมีการอัปเดตแพตซ์เพื่อแก้ไขช่องโหว่ไปแล้วเมื่อวันที่ 7 มีนาคม 2023 ที่ผ่านมา

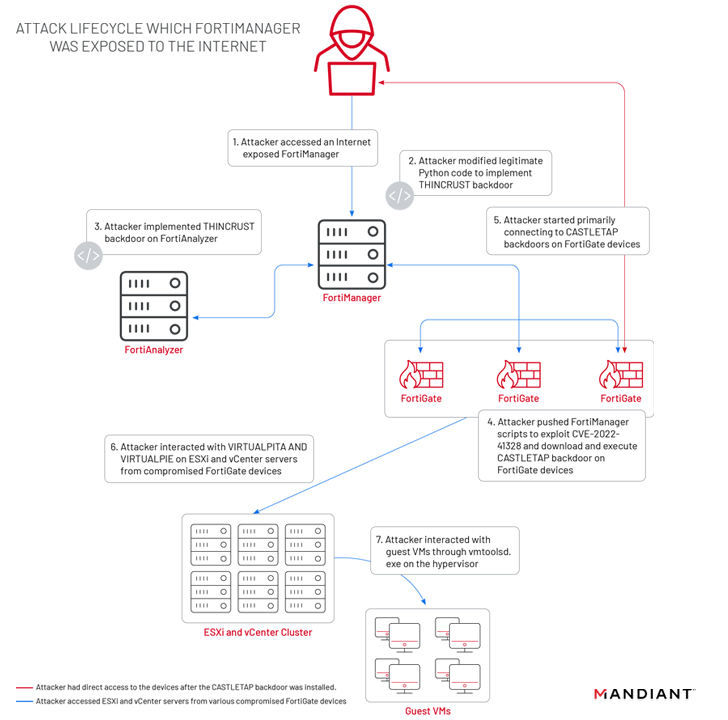

ตามรายงานจาก Mandiant ระบุว่าการโจมตีที่ UNC3886 ได้มุ่งเป้าไปที่อุปกรณ์ FortiGaet, FortiManager, และ FortiAnalyzer ของ Fortinert เพื่อติดตั้ง backdoor THINCRUST และ CASTLETAP ซึ่งจะสามารถทำได้หากอุปกรณ์ FortiManager ถูกเปิดให้เข้าถึงได้จากอินเทอร์เน็ต

โดย THINCRUST เป็น backdoor ที่เขียนด้วยภาษา Python และสามารถรันคำสั่ง รวมถึงอ่าน และเขียนไฟล์บนดิสก์ได้

รวมถึงเพย์โหลดที่เพิ่มเข้ามาใหม่ เรียกว่า "/bin/fgfm" (หรือเรียกว่า CASTLETAP) ซึ่งจะทำการเชื่อมต่อออกไปยังเซิร์ฟเวอร์ภายนอกที่ถูกควบคุมโดยผู้โจมตี เพื่อรับคำสั่ง, ติดตั้งเพย์โหลด และส่งข้อมูลที่ขโมยออกมาไปที่ C2 Server

นักวิจัยระบุว่า "เมื่อ CASTLETAP ถูกติดตั้งบนไฟร์วอลล์ FortiGate แล้ว ผู้โจมตีจะเชื่อมต่อกับเครื่อง ESXi และ vCenter เพื่อสร้างช่องทางการแฝงตัวบนระบบ ซึ่งทำให้สามารถเข้าถึง hypervisors และเครื่อง guest อื่น ๆ"

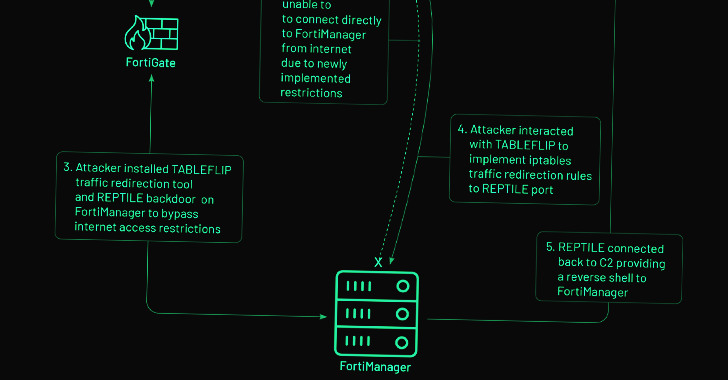

ในกรณีที่อุปกรณ์ FortiManager มีการจำกัดการเข้าถึงจากอินเทอร์เน็ต ผู้ไม่หวังดีจะใช้เทคนิค Pivoting โดยการเชื่อมต่อจาก FortiGate Firewall ที่โจมตีด้วย CASTLETAP เพื่อฝัง reverse shell backdoor ชื่อ REPTILE ("/bin/klogd") บนระบบจัดการเครือข่ายเพื่อให้สามารถกลับเข้าถึงระบบได้อีกครั้ง

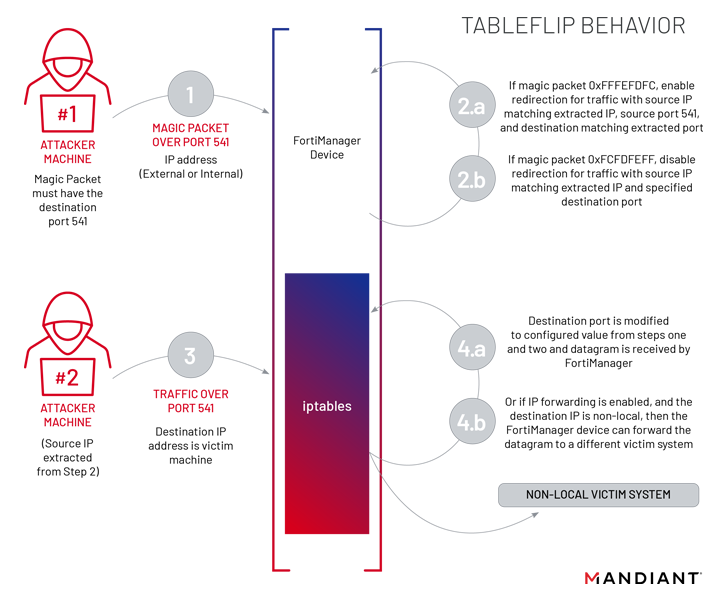

UNC3886 ใช้เครื่องมือชื่อ TABLEFLIP เพื่อเชื่อมต่อโดยตรงกับอุปกรณ์ FortiManager โดยไม่สนใจ ACL (access-control list) ที่กำหนดไว้ในอุปกรณ์ FortiGate

การโจมตีนี้ไม่ใช่ครั้งแรกที่กลุ่มผู้ไม่หวังดีจากจีน มุ่งเป้าหมายไปยังอุปกรณ์เครือข่ายเพื่อแพร่กระจายมัลแวร์ โดยก่อนหน้านี้ก็พบการโจมตีโดยการใช้ช่องโหว่อื่น ๆ ในอุปกรณ์ Fortinet และ SonicWall

รายงานจาก Rapid7 พบว่าผู้ไม่หวังดีกำลังพัฒนา และเผยแพร่เครื่องมือที่ใช้ในการโจมตีได้รวดเร็วขึ้นกว่าที่ผ่านมา โดยมีช่องโหว่มากถึง 28 รายการ ที่ถูกนำมาใช้ในการโจมตีเพียง 7 วัน ภายหลังจากมีการเปิดเผยข้อมูลออกสู่สาธารณะ ซึ่งเพิ่มขึ้น 12% จากปี 2021 และเพิ่มขึ้น 87% จากปี 2020

กลุ่มผู้โจมตีที่มีความเกี่ยวข้องกับประเทศจีนได้กลายเป็นผู้เชี่ยวชาญเฉพาะด้านในการใช้ช่องโหว่ zero-day และการแพร่กระจายมัลแวร์ที่ปรับแต่งให้เหมาะสม เพื่อขโมยข้อมูลประจำตัวผู้ใช้งาน และแฝงตัวบนระบบเครือข่ายของเป้าหมาย

Mandiant ระบุว่า "การโจมตีนี้เป็นหลักฐานที่ชี้ให้เห็นว่าผู้โจมตีที่มีความเชี่ยวชาญ กำลังใช้ประโยชน์จากช่องโหว่เพื่อเข้าถึง และค้นหาข้อมูลของเป้าหมาย โดยเฉพาะเทคโนโลยีที่ไม่รองรับการป้องกันจากอุปกรณ์ EDR"

ที่มา : thehackernews

You must be logged in to post a comment.