SCARLETEEL ถูกพบโดย Sysdig บริษัทด้านความปลอดภัยทางไซเบอร์ในขณะที่ทำการวิเคราะห์เหตุการณ์การโจมตีทางไซเบอร์บนระบบคลาวด์ให้กับลูกค้ารายหนึ่ง

สำหรับปฏิบัติการดังกล่าวของ 'SCARLETEEL' จะกำหนดเป้าหมายไปที่เว็บแอปพลิเคชันที่ทำงานภายใต้ containers เพื่อทำให้การโจมตีสามารถเข้าถึงบริการ cloud services และขโมยข้อมูลที่มีความสำคัญออกไปได้

โดยในการโจมตีพบว่ามีการติดตั้งมัลแวร์สำหรับขุดเหรียญคริปโตไว้บนระบบคลาวด์ที่ถูกโจมตีด้วย แสดงให้เห็นว่ากลุ่มผู้โจมตีมีความเชี่ยวชาญในกลไกของระบบคลาวด์อย่างเช่น AWS เป็นอย่างดี ทำให้ผู้โจมตีสามารถเจาะเข้าถึงโครงสร้างบนระบบคลาวด์ของบริษัทได้อย่างง่ายดาย

Sysdig เชื่อว่าผู้โจมตีใช้วิธีการ cryptojacking เป็นตัวล่อ เพื่อปิดบังจุดประสงค์ที่แท้จริงในการขโมย proprietary software

รูปแบบการโจมตีของ SCARLETEEL

1. เริ่มต้นด้วยผู้โจมตีจะโจมตีช่องโหว่ของ Kubernetes บน Amazon Web Service (AWS)

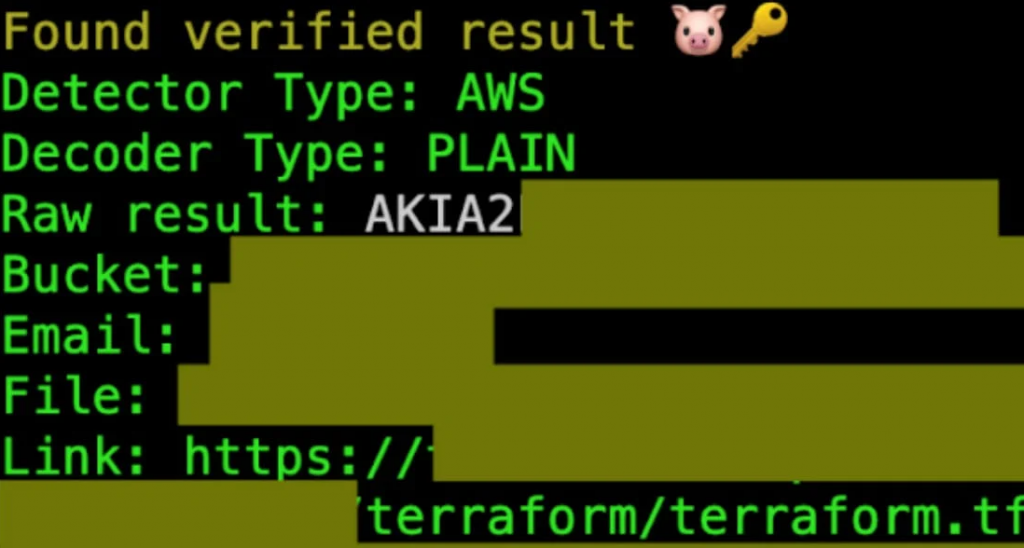

2. เมื่อผู้โจมตีสามารถเข้าถึง container ได้แล้ว จะทำการดาวน์โหลด XMRig coinminer ลงไป เพื่อทำหน้าที่เป็น script สำหรับดึงข้อมูล credentials จาก Kubernetes pod

3. หลังจากผู้โจมตีได้ข้อมูล credentials มาแล้ว จะถูกนำมาใช้เรียก AWS API เพื่อทำการสร้างแบ็คดออร์ users และ groups เพื่อเตรียมแพร่กระจายต่อไปบนระบบคลาวด์ของบริษัทเพื่อให้สามารถขโมยข้อมูลอื่น ๆ ต่อไปได้

4. ผู้โจมตีอาจจะเข้าถึงข้อมูลบน Lambda เช่น functions, configurations และ access keys ได้ ซึ่งขึ้นอยู่กับการตั้งค่าของ AWS cluster role ไว้

5. จากนั้นผู้โจมตีจะใช้ฟังก์ชัน Lambda เพื่อระบุ และเรียก proprietary code และ software ทั้งหมด พร้อมกับ execution keys เพื่อค้นหา IAM user credentials และใช้ประโยชน์ในการยกระดับสิทธิ์ต่อไปได้ในภายหลัง

การรักษาความปลอดภัยบน cloud-based infrastructure

Sysdig ได้แนะนำให้องค์กรใช้มาตรการรักษาความปลอดภัยเพื่อปกป้อง cloud infrastructure จากการโจมตีที่คล้ายกัน ดังนี้ :

- อัปเดตซอฟต์แวร์ทั้งหมดให้เป็นเวอร์ชันล่าสุด

- ใช้ IMDS v2 แทน v1 เพื่อป้องกันการเข้าถึง metadata โดยไม่ได้รับอนุญาต

- สำหรับบัญชีผู้ใช้ทั้งหมดควรใช้หลักการกำหนดสิทธิ์การเข้าถึงให้น้อยที่สุด

- กำหนดการเข้าถึงแบบ read-only สำหรับข้อมูล sensitive เช่น Lambda

- ทำการลบสิทธิ์เก่า และสิทธิ์ที่ไม่ได้ใช้แล้ว

- ใช้บริการ key management เช่น AWS KMS, GCP KMS และ Azure Key Vault

การโจมตีจาก SCARLETEEL พิสูจน์ให้เห็นว่าช่องโหว่เพียงจุดเดียวบน cloud environment ก็สามารถทำให้ผู้โจมตีที่มีความเชี่ยวชาญสามารถใช้ประโยชน์เพื่อเจาะเข้าถึงระบบ และทำการขโมยข้อมูลที่มีความสำคัญได้

ในขณะที่องค์กรพึ่งพาบริการคลาวด์มากขึ้น กลุ่มแฮ็กเกอร์เองก็กําลังพัฒนาตัวเองเป็นผู้เชี่ยวชาญในด้าน API และ management consoles เพื่อทําการโจมตีบนระบบคลาวด์ เช่นกัน

IoCs

IP Addresses: 80[.]239[.]140[.]66, 45[.]9[.]148[.]221, 45[.]9[.]148[.]121, 45[.]9[.]249[.]58

ที่มา : bleepingcomputer

You must be logged in to post a comment.