Royal Ransomware เป็น Ransomware ตัวล่าสุดที่มีความสามารถในการเข้ารหัสข้อมูลบนอุปกรณ์ Linux ได้ โดยมีการกำหนดเป้าหมายไปที่ VMware ESXi โดยเฉพาะ ซึ่ง BleepingComputer เคยได้รายงานเกี่ยวกับการเข้ารหัสจากแรนซัมแวร์บน Linux ที่มีรูปแบบคล้ายกันโดยกลุ่ม Ransomware อื่น ๆ เช่น Black Basta, LockBit, BlackMatter, AvosLocker, REvil, HelloKitty, RansomEXX และ Hive

โดย Linux Royal Ransomware ตัวใหม่ถูกค้นพบโดย Will Thomas จาก Equinix Threat Analysis Center (ETAC) และมีการดำเนินการโดยใช้ command line

command ที่สามารถทำให้ Ransomware ตัวนี้ดำเนินการเข้ารหัส

- stopvm > หยุด VM ที่กำลังทำงานอยู่ทั้งหมดเพื่อเข้ารหัส

- vmonly - เข้ารหัส

- fork - ยังไม่มีข้อมูล

- logs - ยังไม่มีข้อมูล

- id : บังคับให้ใช้จำนวนตัวอักษรที่มีความยาว 32 ตัว

เมื่อเข้ารหัสไฟล์สำเร็จ แรนซัมแวร์จะต่อท้ายนามสกุลไฟล์ที่เข้ารหัสทั้งหมดบน VM ด้วย .royal_u

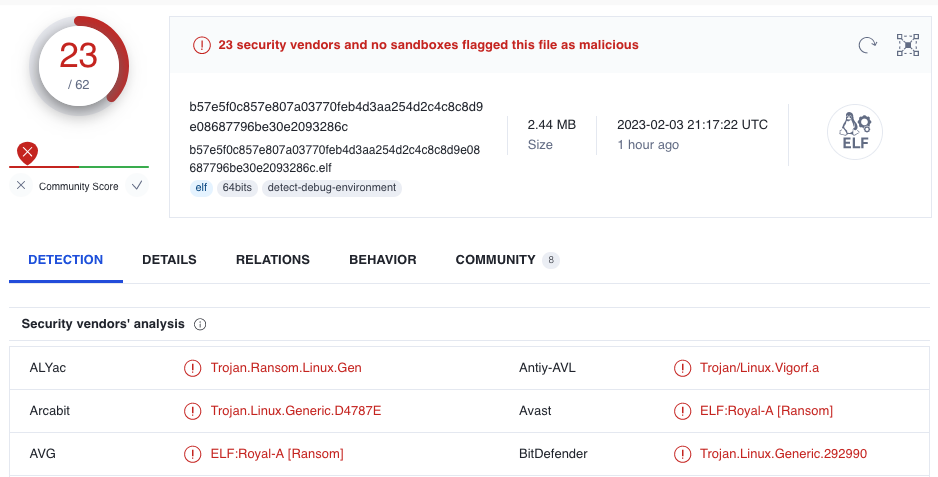

โดยปัจจุบัน Royal Ransomware ถูกตรวจพบได้จาก scanning engines บน Virus Total ได้ 23 จาก 62 รายการ

Royal Ransomware

- Royal Ransomware เป็นกลุ่มผู้โจมตีที่มีความผู้เชี่ยวชาญ ซึ่งก่อนหน้านี้เคยทำงานร่วมกับปฏิบัติการของ Conti ransomware โดย Royal Ransomware ได้มีปฏิบัติการ การโจมตีอย่างต่อเนื่องมาหลายเดือนก่อนที่จะถูกพบเป็นครั้งแรกเมื่อเดือนมกราคม 2565

- ที่ผ่านมากลุ่ม Royal ได้มีการนำตัวเข้ารหัสของกลุ่ม Ransomware กลุ่มอื่น ๆ มาใช้ เช่น BlackCat Ransomware แต่ปัจจุบันได้เปลี่ยนมาใช้วิธีการดำเนินการของตัวเอง ซึ่งเป็นการเรียกค่าไถ่ที่คล้ายกับที่ถูกสร้างโดยกลุ่ม Conti Ransomware

- กลุ่มนี้ได้มีการเปลี่ยนชื่อเป็น "Royal" และเริ่มใช้ตัวเข้ารหัสใหม่ในการโจมตี โดยหลังที่จากที่เข้าถึงระบบเครือข่ายขององค์กรที่ตกเป็นเป้าหมายแล้ว จะมีการเรียกค่าไถ่ ตั้งแต่ 250,000 ดอลลาร์ไปจนถึง 10 ล้านดอลลาร์

ในเดือนธันวาคม กระทรวงสาธารณสุข และบริการประชาชนของสหรัฐฯ (HHS) แจ้งเตือนถึงการโจมตีจาก Royal ransomware ที่กำหนดเป้าหมายเป็นองค์กรในภาคการดูแลสุขภาพ และสาธารณสุข (HPH)

กลุ่มแรนซัมแวร์ส่วนใหญ่กำลังมุ่งเป้าหมายไปที่ Linux

การเปลี่ยนแปลงของกลุ่มแรนซัมแวร์ที่มีการกำหนดเป้าหมายเป็น ESXi นั้น เป็นเพราะว่าองค์กรต่าง ๆ หันมาใช้ virtual machines เนื่องจากทำให้สามารถปรับปรุง และจัดการทรัพยากรได้มีประสิทธิภาพมากขึ้น

โดยหลังจากการติดตั้งเพย์โหลดบนโฮสต์ของ ESXi ได้แล้ว ตัวเข้ารหัสจะใช้เพียงคำสั่งเดียวในการเข้ารหัสเซิร์ฟเวอร์พร้อมกันหลาย ๆ เครื่อง โดยจากรายงานของ Lansweeper พบว่าเซิร์ฟเวอร์ VMware ESXi หลายหมื่นตัวที่สามารถเข้าถึงได้บนอินเทอร์เน็ตเป็นเวอร์ชันที่ไม่มีแพตซ์อัปเดตแล้วในปัจจุบัน (end-of-life)

ซึ่งจากการค้นหาของ Shodan พบว่าภายในเวลาเพียงไม่กี่ชั่วโมง เซิร์ฟเวอร์กว่า 100 แห่งทั่วโลกถูกบุกรุกจากการโจมตีเหล่านี้ไปแล้ว

ที่มา : bleepingcomputer

You must be logged in to post a comment.