Mirai botnet สายพันธุ์ใหม่ที่ชื่อว่า 'V3G4' กำลังโจมตีเซิร์ฟเวอร์ที่ใช้ Linux และอุปกรณ์ IoT โดยการใช้ช่องโหว่อย่างน้อย 13 รายการ เพื่อเข้าควบคุมระบบ และนำมาใช้ในการโจมตีแบบ DDoS (distributed denial of service)

มัลแวร์จะแพร่กระจายโดยการ brute force credentials บน telnet/SSH รวมถึงการใช้ประโยชน์จากช่องโหว่บน hardcoded เพื่อสั่งรันโค้ดที่เป็นอันตรายบนเครื่องเป้าหมาย เมื่อสามารถโจมตีได้สำเร็จ มัลแวร์จะถูกติดตั้งบนเครื่องเหยื่อ และจะถูกนำเข้าสู่การควบคุมในฐานะ botnet

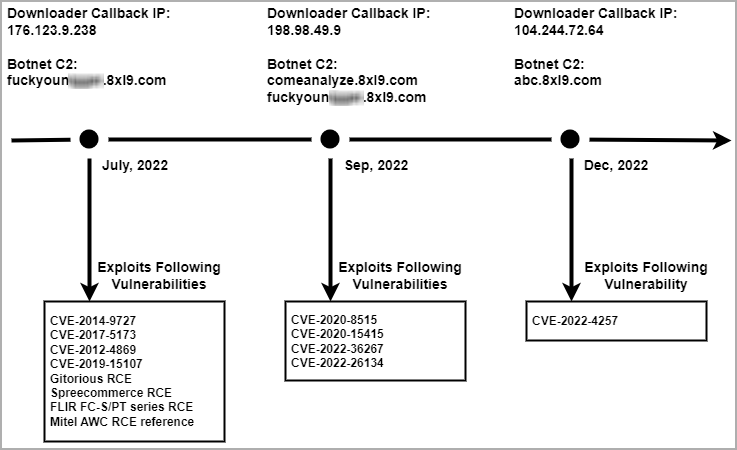

มัลแวร์ดังกล่าวถูกตรวจพบในแคมเปญที่แตกต่างกันสามแคมเปญ โดยนักวิจัยจาก PaloAlto Networks (Unit 42) ซึ่งรายงานในการเฝ้าติดตามกิจกรรมที่เป็นอันตรายระหว่างเดือนกรกฎาคม 2565 ถึงธันวาคม 2565

Unit 42 เชื่อว่าการโจมตีจากทั้ง 3 แคมเปญมาจากผู้โจมตีกลุ่มเดียวกัน เนื่องจากมี hardcoded C2 โดเมนแบบเดียวกัน การดาวน์โหลด shell script ก็คล้ายกัน และ botnet clients ที่ใช้ในการโจมตีทั้งหมดก็มีฟังก์ชันที่เหมือนกัน

การโจมตีจาก V3G4 มีการใช้ 1 ใน 13 ของช่องโหว่ต่อไปนี้:

- CVE-2012-4869 : FreePBX Elastix remote command execution

- Gitorious remote command execution

- CVE-2014-9727: FRITZ!Box Webcam remote command execution

- Mitel AWC remote command execution

- CVE-2017-5173: Geutebruck IP Cameras remote command execution

- CVE-2019-15107: Webmin command injection

- Spree Commerce arbitrary command execution

- FLIR Thermal Camera remote command execution

- CVE-2020-8515: DrayTek Vigor remote command execution

- CVE-2020-15415: DrayTek Vigor remote command execution

- CVE-2022-36267: Airspan AirSpot remote command execution

- CVE-2022-26134: Atlassian Confluence remote command execution

- CVE-2022-4257: C-Data Web Management System command injection

หลังจากโจมตีอุปกรณ์เป้าหมายแล้ว payload ของ Mirai จะถูกติดตั้งลงบนระบบ และพยายามเชื่อมต่อกับ hardcoded C2 address

ลักษณะเด่นที่ทำให้ V3G4 แตกต่างจาก Mirai ปกติ คือการใช้คีย์เข้ารหัส XOR ที่แตกต่างกันสี่คีย์ แทนที่จะเป็นคีย์เดียว ทำให้การถอดรหัสฟังก์ชันมีความยากมากขึ้น

เพื่อแพร่กระจายไปยังอุปกรณ์อื่น Botnet จะใช้การ brute force telnet/SSH โดยการใช้ default หรือ weak credentials โดย Unit 42 สังเกตว่ามัลแวร์มีการใช้ทั้งวิธีการ brute force telnet/SSH และการใช้ช่องโหว่ในการแพร่กระจาย

สุดท้ายแล้วอุปกรณ์ที่ถูกโจมตีจะได้รับคำสั่งให้ทำการโจมตีแบบ DDoS โดยตรงจาก C2 ซึ่งรวมถึงวิธีการ TCP, UDP, SYN และ HTTP flooding

V3G4 มีแนวโน้มที่จะให้บริการ DDoS กับลูกค้าที่ต้องการทำให้บริการ หรือเว็บไซต์ที่ต้องการหยุดชะงัก หรือไม่สามารถให้บริการต่อได้

คำแนะนำ

- เปลี่ยนรหัสผ่านที่เป็นค่าเริ่มต้น และติดตั้งการอัปเดตความปลอดภัยล่าสุด

ที่มา : bleepingcomputer

You must be logged in to post a comment.