นักวิจัยด้านความปลอดภัยของ Deep Instinct บริษัทด้านความปลอดภัยทางไซเบอร์ ค้นพบการโจมตีที่ใช้ Microsoft Visual Studio Tools for Office (VSTO) เพื่อแฝงตัว และเรียกใช้คำสั่งที่เป็นอันตรายบนเครื่องเป้าหมาย ผ่าน Add-in ของ Microsoft Office เข้าไปใน VBA macros ของไฟล์เอกสารเพื่อดาวน์โหลดมัลแวร์

นับตั้งแต่ Microsoft ได้ประกาศ Block การทำงานของ macro VBA และ XL4 เป็นค่าเริ่มต้น (default) เหล่า Hackers จึงต้องปรับเปลี่ยนวิธีการโจมตีเป้าหมายใหม่ ไม่ว่าจะเป็น ไฟล์ .ZIP, .ISO และ .LNK เพื่อแพร่กระจายมัลแวร์ รวมไปถึงการใช้ VSTO ในการสร้างมัลแวร์ที่ใช้ .NET และฝังลงใน Add-in ของ Microsoft Office

การโจมตีด้วย VSTO

Microsoft Visual Studio Tools for Office (VSTO) เป็นชุดพัฒนาซอฟต์แวร์ซึ่งเป็นส่วนหนึ่งของ Visual Studio IDE ของ Microsoft ซึ่งใช้ในการสร้างโปรแกรมเสริม และเป็นส่วนขยายสำหรับแอปพลิเคชัน Microsoft Office ที่สามารถสั่งรันโค้ดบนเครื่องได้

โดย Add-in เหล่านี้สามารถรวมเข้ากับไฟล์เอกสาร หรือดาวน์โหลดจากภายนอก และเริ่มการทำงานเมื่อเปิดใช้เอกสารด้วยเอป Microsoft Office ที่เกี่ยวข้องเช่น Word, Excel ซึ่ง Hacker จะใช้วิธีการ local VSTO ทำให้ไม่ต้องทำการหลบเลี่ยงการตรวจจับด้านความปลอดภัยเพื่อเรียกใช้คำสั่งเพิ่มเติม

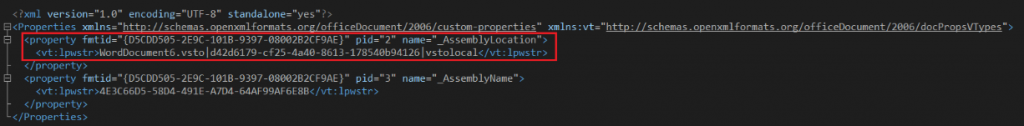

นอกจากนี้นักวิจัยยังได้พบการโจมตีโดยใช้ VSTO add-ins จากภายนอกอีกด้วย โดยค้นพบจากพารามิเตอร์ "custom.xml" ที่จะให้คำแนะนำสำหรับแอปพลิเคชัน Microsoft Office ว่าจะค้นหา Add-in ได้จากที่ใด และทำการติดตั้ง

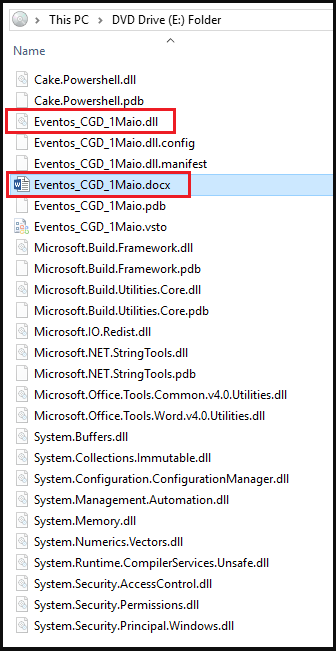

โดยตัวเพย์โหลด add-in ที่เป็นอันตรายจะถูกเก็บไว้พร้อมกับเอกสารทั่วไปที่อยู่ภายใน ISO container ซึ่ง Hacker จะตั้งค่าไฟล์เหล่านี้เป็น "hidden," เพื่อให้เหยื่อหลงกลมากดใช้ไฟล์เอกสารอันตราย

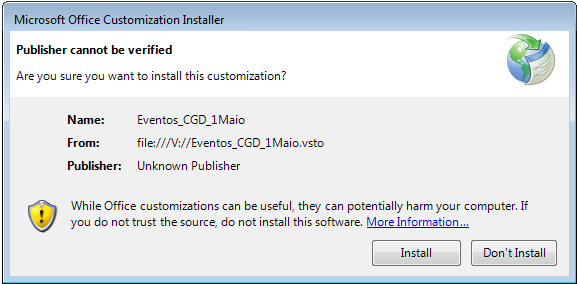

เมื่อเปิดเอกสาร จะปรากฏข้อความเพื่อขอติดตั้ง Add-in ที่เป็นอันตราย ซึ่งคล้ายกับวิธีการแจ้งคำขอ "เปิดใช้งานเนื้อหา" เพื่อเรียกใช้งาน VBA macros ที่เป็นอันตราย

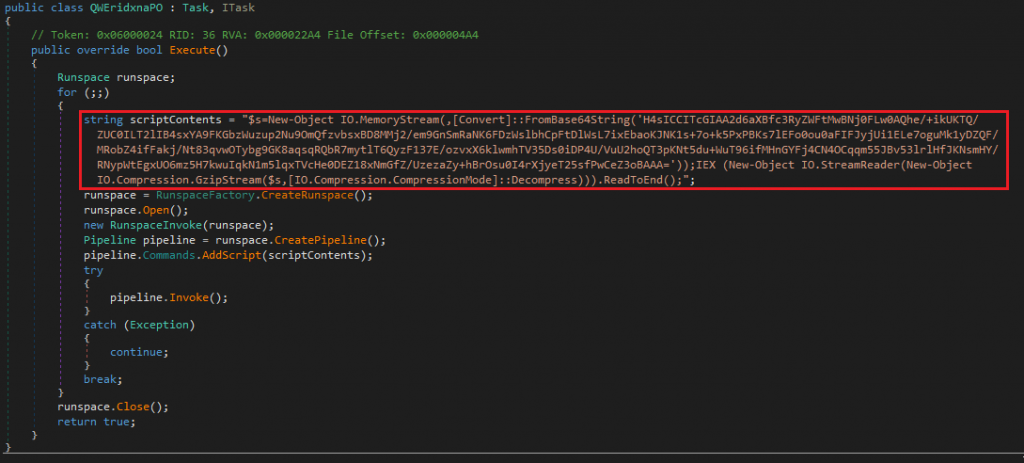

ในการโจมตีครั้งนี้ นักวิจัยพบว่า Hacker ได้กำหนดเป้าหมายการโจมตีไปยังประเทศสเปน โดยเพย์โหลด add-in อันตรายได้เรียกใช้สคริปต์ PowerShell ที่สามารถเข้ารหัส และบีบอัดข้อมูลบนคอมพิวเตอร์

รวมไปถึงการพบ Add-in VSTO อันตรายที่ถูกเรียกใช้งานจากภายนอก โดยจากข้อมูลที่หลงเหลืออยู่พบว่า Hacker ได้ตั้งค่าเพย์โหลด .DLL เพื่อดาวน์โหลดไฟล์ ZIP ที่ใส่รหัสผ่าน และวางลงในโฟลเดอร์ "%\AppData\Local\"

ถึงแม้ว่าการโจมตีโดยใช้ VSTO จะไม่ใช่สิ่งใหม่ รวมถึงเป็นเหตุการณ์ที่เกิดขึ้นได้ยาก แต่นักวิจัยของ Deep Instinct ก็ได้สร้าง Proof-of-Concept (PoC) ด้วย Meterpreter payload เพื่อวิเคราะห์การโจมตี และพัฒนากระบวนการตรวจจับของ Window Defender ให้ดียิ่งขึ้น

ที่มา : bleepingcomputer

You must be logged in to post a comment.