นักวิจัยของ Zscaler บริษัทด้านความปลอดภัย ได้เผยแพร่รายงานการพบการเปลี่ยนแปลงเครื่องมือการโจมตีของกลุ่ม Hacker โดยพบการใช้เครื่องมือ open-source command and control (C2) framework ที่มีชื่อว่า Havoc แทนที่เครื่องมือเดิมอย่าง Cobalt Strike และ Brute Ratel

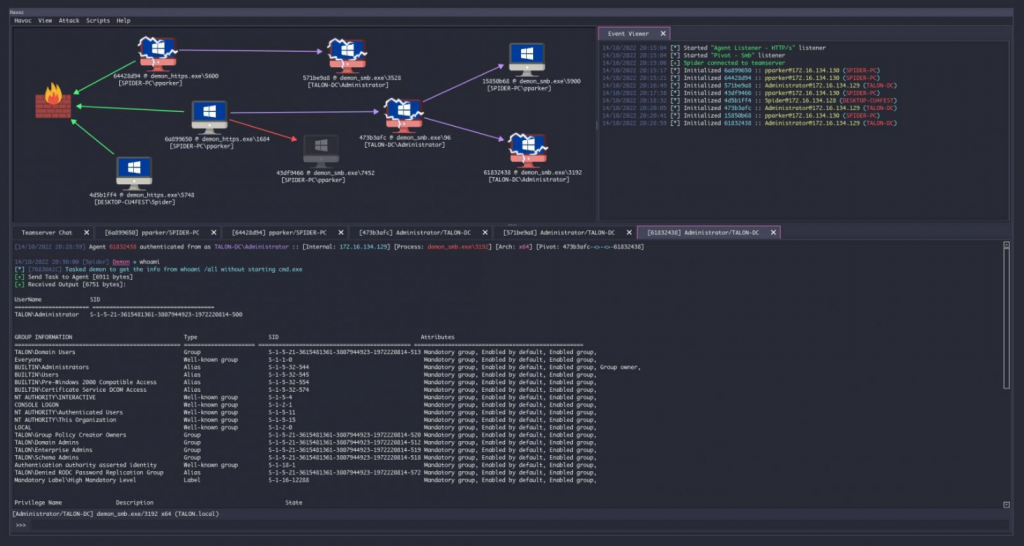

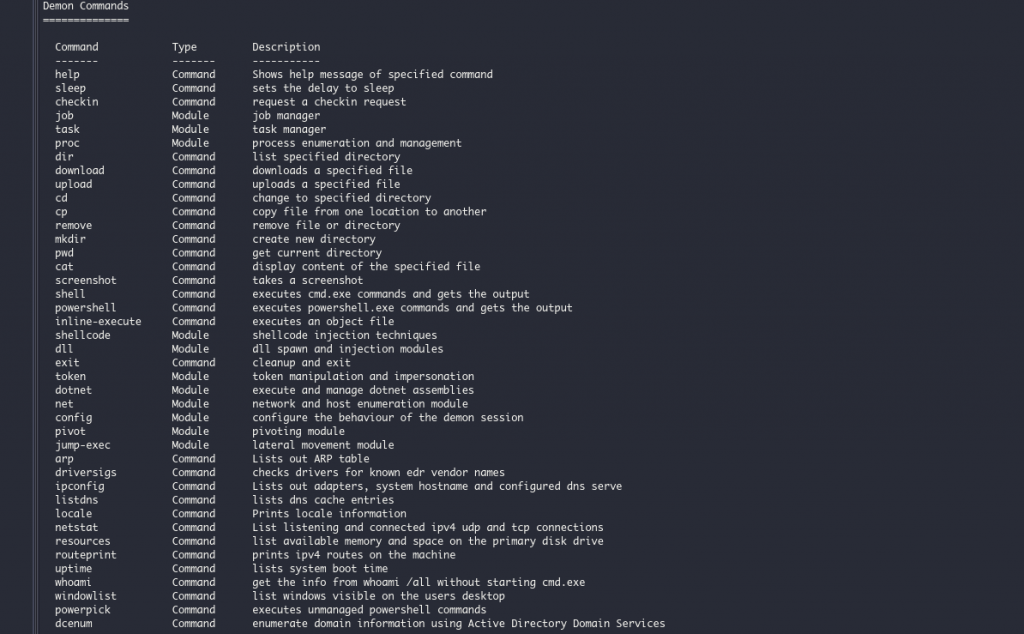

Havoc เป็นเครื่องมือ open-source command and control (C2) framework ที่มีโมดูลหลากหลายซึ่งช่วยให้ Pentester และ hacker สามารถทำงานต่าง ๆ บนอุปกรณ์ที่ถูกโจมตีได้ รวมถึงการดำเนินการคำสั่ง, การจัดการ process, การดาวน์โหลดเพย์โหลดเพิ่มเติม, การจัดการ Windows token และการดำเนินการจาก shellcode โดยทั้งหมดนี้สามารถทำได้ ผ่าน web-based management console ซึ่งจะช่วยให้ hacker สามารถมองเห็นอุปกรณ์ เหตุการณ์ และ Output จากเครื่องเหยื่อได้ทั้งหมด โดยความสามารถที่น่าสนใจที่สุดของ Havoc คือการทำงาน cross-platform และหลบเลี่ยงการตรวจจับจาก Microsoft Defender บนอุปกรณ์ Windows 11 โดยใช้วิธีการต่าง ๆ เช่น sleep obfuscation, return address stack spoofing และ indirect syscalls เป็นต้น

การค้นพบ Havoc

ทีมวิจัยจาก Zscaler ThreatLabz ได้ตรวจพบว่า shellcode loader ที่ถูกทิ้งไว้บนระบบที่โดนโจมตีจะไปปิดการใช้งาน Event Tracing for Windows (ETW) และเพย์โหลดสุดท้ายของ Havoc Demon จะถูกโหลดโดยไม่มีส่วนหัวของ DOS และ NT เพื่อหลบเลี่ยงการตรวจจับ รวมไปถึง framework นี้ยังถูกปรับใช้ผ่านแพ็คเกจ npm ที่เป็นอันตราย (Aabquerys) อีกด้วย

โดย Demon.bin เป็น Agent อันตรายที่มีฟังก์ชัน RAT (Remote Access Trojan) ที่ถูกสร้างขึ้นโดย open-source command and control (C2) framework ที่มีชื่อว่า Havoc และสนับสนุนการสร้าง Agent ที่เป็นอันตรายในหลายรูปแบบเช่น Windows PE executable, PE DLL และ shellcode

การใช้ครื่องมือโจมตีอื่นนอกเหนือจาก Cobalt Strike

Cobalt Strike ถือได้ว่าเป็นเครื่องมือสากลในการโจมตีของเหล่า Hacker ในการติดตั้ง "beacon" บนเครือข่ายของเป้าหมาย เพื่อแพร่กระจายตัวเอง และติดตั้ง payloads ที่เป็นอันตรายเพิ่มเติม นอกจากนี้ยังมี Brute Ratel ซึ่งเป็น post-exploitation toolkit ที่พัฒนาโดย Chetan Nayak อดีต Red Team ของ Mandiant และ CrowdStrike ที่ถูกนำมาใช้ในการโจมตีเช่นกัน โดยเชื่อมโยงกับกลุ่ม APT29 (หรือที่รู้จักกันในชื่อ CozyBear) ซึ่งได้รับการสนับสนุนจากรัสเซีย

แต่ในปัจจุบัน กลุ่ม Hacker ได้เริ่มหันไปหาเครื่องมืออื่น ๆ ในการโจมตีมากขึ้น เพื่อหลีกเลี่ยงการตรวจจับจากโปรแกรมป้องกันไวรัส และอุปกรณ์ป้องกันทางด้านความปลอดภัย เนื่องจากพบว่า Brute Ratel และ Sliver สามารถถูกตรวจจับได้จาก โซลูชัน Endpoint Detection and Response (EDR) ซึ่งสอดคล้องกับทาง Microsoft ที่ค้นพบว่าในช่วงเดือนสิงหาคม 2022 ได้สังเกตเห็นกลุ่ม Hacker หลายราย ตั้งแต่กลุ่มที่ได้รับการสนับสนุนจากรัฐ ไปจนถึงแก๊งอาชญากรไซเบอร์ (APT29, FIN12, Bumblebee/Coldtrain) กำลังใช้ Sliver C2 framework ที่ใช้ภาษา Go ซึ่งพัฒนาโดยนักวิจัยจากบริษัทความปลอดภัยทางไซเบอร์ BishopFox ในการโจมตีเป้าหมายแทน Cobalt Strike เช่นเดียวกัน

ที่มา : bleepingcomputer

You must be logged in to post a comment.