Git ได้ออกแพตช์แก้ไขช่องโหว่ด้านความปลอดภัยระดับ critical 2 รายการ ซึ่งอาจทำให้ผู้โจมตีสามารถสั่งรันโค้ดที่เป็นอันตรายได้จากระยะไกลจากช่องโหว่ heap-based buffer overflow

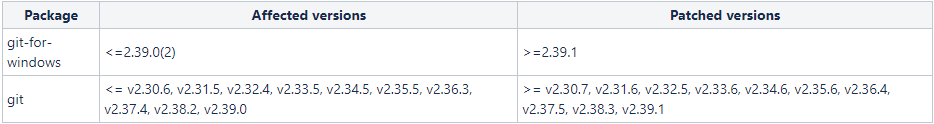

2 ช่องโหว่ที่ได้รับการแก้ไขคือ CVE-2022-41903 ใน Commit formatting mechanism และ CVE-2022-23521 ใน .gitattributes parser โดยได้รับการอัปเดตในช่วงวันพุธที่ผ่านมา

ส่วนช่องโหว่บน Windows ที่ส่งผลกระทบต่อ Git GUI หมายเลข CVE-2022-41953 ซึ่งเกิดจาก untrusted search path ที่อาจทำให้ผู้โจมตีที่ไม่ผ่านการพิสูจน์ตัวตนสามารถสั่งรันโค้ดที่เป็นอันตรายได้ ยังคงต้องรอแพตช์อัปเดตต่อไป แต่ผู้ใช้งานสามารถแก้ไขปัญหาชั่วคราวได้โดยการไม่ใช้ซอฟต์แวร์ Git GUI เพื่อ clone repositories หรือหลีกเลี่ยงการ cloning จาก sources ที่ไม่น่าเชื่อถือ

ช่องโหว่ที่มีผลกระทบรุนแรงที่สุดที่ค้นพบในครั้งนี้คือสามารถทำให้ผู้โจมตีสามารถ trigger a heap-based memory ระหว่างการ clone หรือ pull ข้อมูล ซึ่งอาจส่งผลให้เกิดการสั่งรันโค้ดที่เป็นอันตรายในระหว่างนั้นได้ และอีกกรณีหนึ่งคือการสั่งรันโค้ดระหว่างการ archive ซึ่งโดยปกติมักจะถูกดำเนินการโดย Git forges

นอกจากนี้ช่องโหว่อาจนำไปสู่ผลกระทบในด้านอื่น ๆ เช่น denial-of-service , out-of-bound reads หรือ badly handled ในกรณีมี input ขนาดใหญ่

คำแนะนำ

- ปิดใช้งาน 'git archive' ใน repositories ที่ไม่น่าเชื่อถือ หรือหลีกเลี่ยงการเรียกใช้คำสั่งบน repos ที่ไม่น่าเชื่อถือ

- หาก 'git archive' ถูกเข้าถึงได้ผ่าน 'git daemon' ให้ปิดการใช้งานเมื่อทำงานกับ repositories ที่ไม่น่าเชื่อถือโดยเรียกใช้คำสั่ง 'git config --global daemon.uploadArch false'

- แนะนำให้อัปเกรดเป็นเวอร์ชันล่าสุดโดยเร็วที่สุด

ที่มา : bleepingcomputer

You must be logged in to post a comment.