ในวันอังคารที่ผ่านมา VMware ออกแพตซ์อัปเดตเพื่อแก้ไขช่องโหว่ 10 รายการ ที่ส่งผลกระทบต่อผลิตภัณฑ์ต่าง ๆ ของVMware โดยผู้โจมตีที่ไม่ต้องผ่านการตรวจสอบสิทธิ์

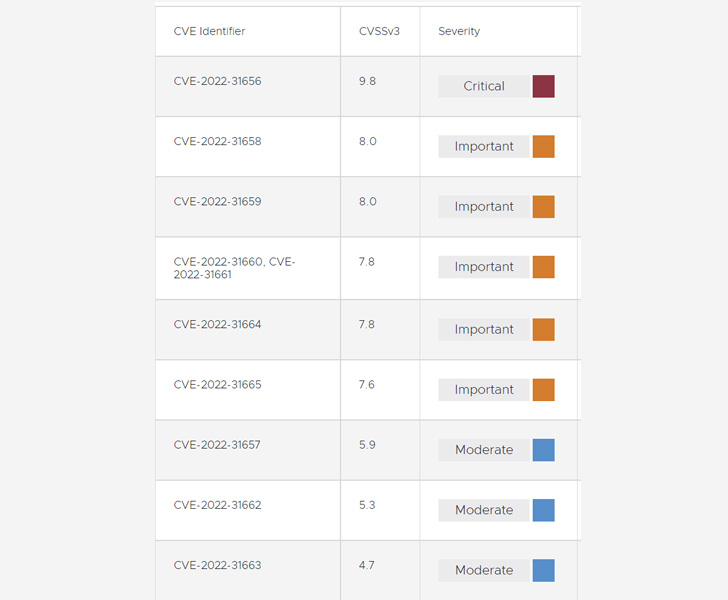

ช่องโหว่มีหมายเลข CVE-2022-31656 ถึง CVE-2022-31665 (คะแนน CVSS: 4.7 - 9.8) ส่งผลกระทบต่อ VMware Workspace ONE Access, Workspace ONE Access Connector, Identity Manager, Identity Manager Connector, vRealize Automation, Cloud Foundation และ vRealize Suite Lifecycle Manager

ช่องโหว่ร้ายแรงที่สุดคือ CVE-2022-31656 (คะแนน CVSS: 9.8) ซึ่งเป็นช่องโหว่ authentication bypass ที่ส่งผลกระทบต่อ local domain users ซึ่งทำให้ผู้โจมตีสามารถเข้าถึงเครือข่าย และเข้าถึงสิทธิ์ของผู้ดูแลระบบได้

นอกจากนี้ VMware ยังได้แก้ไขช่องโหว่ remote code execution สามช่องโหว่ (CVE-2022-31658, CVE-2022-31659 และ CVE-2022-31665) ที่เกี่ยวข้องกับ JDBC และ SQL injection

นอกจากนี้ยังแก้ไขช่องโหว่ cross-site scripting (XSS) (CVE-2022-31663) ที่ระบุว่าเป็นผลกระทบจากการจัดการรายชื่อผู้ใช้ที่ไม่เหมาะสม ซึ่งอาจนำไปสู่การใช้งานโค้ด JavaScript ที่เป็นอันตราย

รวมไปถึง 3 ช่องโหว่ (CVE-2022-31660, CVE-2022-31661 และ CVE-2022-31664) ที่เกี่ยวกับการยกระดับสิทธิ์ local privilege ที่สามารถทำให้ผู้โจมตียกระดับเป็นสิทธิ์ root ได้, ช่องโหว่ URL Injection ( CVE-2022-31657) และช่องโหว่ path traversal (CVE-2022-31662)

โดยที่หากการโจมตีช่องโหว่ CVE-2022-31657 สามารถทำได้สำเร็จ จะสามารถเปลี่ยนเส้นทางผู้ใช้งานไปยังโดเมนตามที่ต้องการได้ ส่วนช่องโหว่ CVE-2022-31662 ก็ทำให้ผู้โจมตีสามารถเข้าถึงไฟล์โดยไม่ได้รับอนุญาตได้

VMware ระบุว่ายังไม่พบรายงานการโจมตีจากช่องโหว่เหล่านี้เกิดขึ้นจริง แต่แนะนำให้ผู้ใช้งานอัปเดตแพตช์ในทันทีเพื่อลดความเสี่ยงภัยจากคุกคามที่อาจเกิดขึ้น

ที่มา: thehackernews

You must be logged in to post a comment.