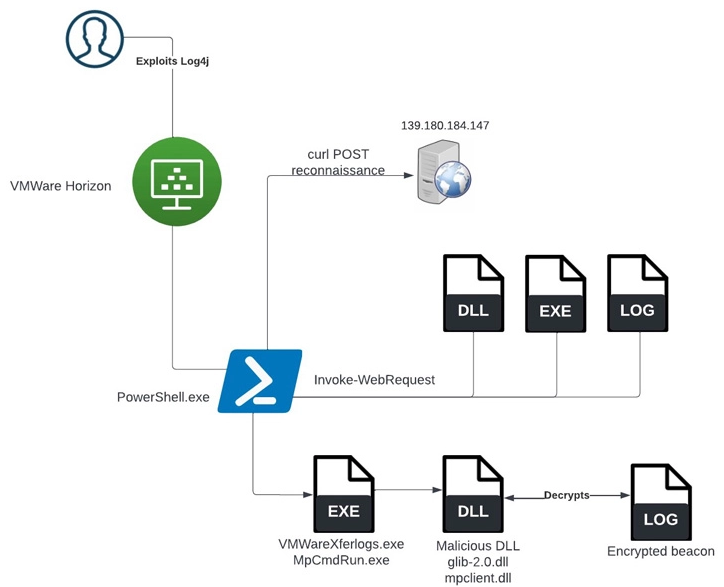

ผู้เชี่ยวชาญจาก SentinelOne ได้ค้นพบข้อมูลใหม่เกี่ยวกับกลุ่ม ransomware-as-a-service (RaaS) อย่าง LockBit 3.0 ซึ่งพบว่ามีการใช้งาน Command-Line ของ Windows Defender สำหรับการติดตั้ง Cobalt Strike หลังจากที่เข้าถึงเครื่อง VMware Horizon Server ของเป้าหมายโดยผ่านช่องโหว่ Log4Shell

รายละเอียดการโจมตี

- เมื่อ LockBit 3.0 เข้าถึงเครื่องเป้าหมายได้แล้ว มันจะทำการรัน Tools ต่างๆ เพิ่มเติม เช่น Meterpreter, PowerShell Empire นอกจากนี้ยังใช้วิธีการใหม่ในการติดตั้ง Cobalt Strike

- จริง ๆ แล้วเทคนิคนี้มีชื่อว่า living-off-the-land (LotL) คือการใช้ซอร์ฟแวร์ที่มีอยู่แล้วบนระบบมาใช้ประโยชน์ในการโจมตี ซึ่งก่อนหน้ามีการใช้ VMwareXferlogs.exe ซึ่งเป็นซอร์ฟแวร์ของ VMware Horizon เพื่อติดตั้ง Cobalt Strike

- แต่ในครั้งนี้ จะใช้ MpCmdRun.exe ในการติดตั้งแทน ซึ่ง MpCmdRun.exe เป็นเครื่องมือรัน Command-Line สำหรับใช้งานฟังก์ชันต่างๆ ใน Microsoft Defender Antivirus นอกจากนี้ยังใช้สำหรับการสแกนหาไฟล์อันตราย, รวบรวมข้อมูลต่าง ๆ บนเครื่อง และยังสามารถ Restore Services ต่าง ๆ ไปยังเวอร์ชันก่อนหน้าได้

- การทำงานเริ่มขึ้นหลังจากที่ LockBit 3.0 เข้าถึงเครื่องเหยื่อได้แล้ว มันจะทำการ ดาวน์โหลด Payload Cobalt Strike จากเซิร์ฟเวอร์ภายนอก จากนั้น payload ของ Cobalt Strike จะถูกถอดรหัส แล้วติดตั้งผ่านทาง Windows Defender utility ทันที

จากเหตุการณ์ดังกล่าว จะสังเกตได้ว่าผลิตภัณฑ์อย่าง VMware และ Windows Defender มีการใช้งานเป็นจำนวนมากในหลายองค์กร ซึ่งจะเป็นประโยชน์แก่ผู้ไม่หวังดี หากผลิตภัณฑ์เหล่านี้สามารถทำงานได้เหนือกว่าการควบคุมของระบบ Security เช่นมีการ Exception VMwareXferlogs.exe หรือ MpCmdRun.exe ไว้ นอกจากนี้ ยังพบว่าผู้ให้บริการอย่าง Initial access brokers (IABs) และ Managed service providers (MSPs) มักจะตกเป็นเป้าหมายหลักของ Ransomware เนื่องจากสามารถเข้าถึงอุปกรณ์ของลูกค้าอื่น ๆ ได้เป็นจำนวนมาก

ที่มา : thehackernews

You must be logged in to post a comment.