กลุ่มแฮ็คเกอร์ Evilnum กำลังปฏิบัติการโจมตีโดยกำหนดเป้าหมายไปยังองค์กรในยุโรปที่เกี่ยวข้องกับการอพยพระหว่างประเทศ โดย Evilnum เป็นกลุ่ม APT ที่ถูกพบตั้งแต่ปี 2018 หลังจากนั้นแคมเปญ และเครื่องมือที่ใช้ในการโจมตีถูกเปิดเผยออกมาเมื่อปี 2020 ซึ่งในขณะนั้น ESET ได้เผยแพร่รายงานทางเทคนิคที่อธิบายถึงกลยุทธ์ของกลุ่ม Evilnum ที่ใช้โจมตีบริษัทในฝั่งเทคโนโลยีทางการเงินโดยการใช้มัลแวร์ "homemade"

ส่วนรายงานล่าสุดของกลุ่ม Evilnum มาจากนักวิเคราะห์ของ Zscaler ที่ติดตามปฏิบัติการของ Evilnum ตั้งแต่ต้นปี 2022 โดยรวบรวมข้อมูลจากการโจมตีต่างๆ

รายละเอียดแคมเปญ

การโจมตีเกิดขึ้นในช่วงเวลาที่ใกล้เคียงกับเหตุการณ์รุกรานยูเครนของรัสเซีย โดยองค์กรผู้อพยพได้รับอีเมลซึ่งมีเอกสารแนบที่เป็นอันตรายจำนวนมาก เอกสารที่ใช้ในการโจมตีจะมีชื่อไฟล์ต่างกัน แต่มักจะมีคำว่า "compliance." Zscaler ระบุว่าเอกสารที่ใช้โจมตีมีอย่างน้อยเก้าฉบับ ทั้งหมดรวมรวบอยู่ในรายงานส่วนของ IoC

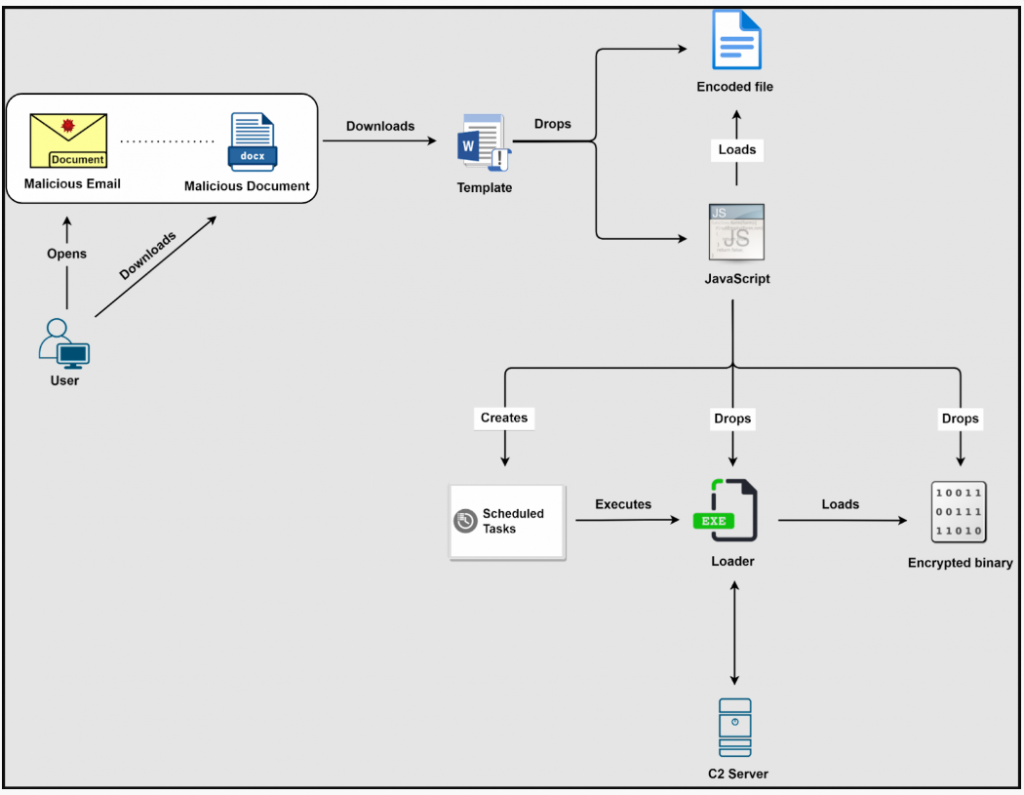

เอกสารที่แนบมาใช้เทมเพลต injection และ VBA code เพื่อหลีกเลี่ยงการตรวจจับ ซึ่งจะนำไปสู่การสั่งรัน JavaScript จากนั้นจะมีการสั่งการไฟล์ "SerenadeDACplApp.exe" และไบนารีไฟล์ที่เข้ารหัสชื่อ "devZUQVD.tmp" และยังสร้าง schedule task ไว้ในชื่อ "UpdateModel Task" เพื่อทำให้มัลแวร์สามารถแฝงตัวอยู่บนระบบได้ต่อไป

มัลแวร์จะตรวจสอบ และโหลดไบนารีภายใต้ชื่อไฟล์ที่แยกออกมาโดยใช้เทคนิค "Heaven's gate" เพื่อหลบเลี่ยงการตรวจจับจาก Anti Virus

โดยเทคนิคนี้จะเป็นการการเรียกใช้โค้ด 64 บิตในกระบวนการแบบ 32 บิต แม้ว่าเทคนิคนี้จะได้รับการแก้ไขไปแล้วใน Windows 10 แต่ Evilnum ยังคงใช้กับเป้าหมายในเครื่องที่ใช้ระบบปฏิบัติการเวอร์ชันเก่า

Backdoor ที่ถูกโหลดลงบนระบบ มีขั้นตอนต่อไปนี้ :

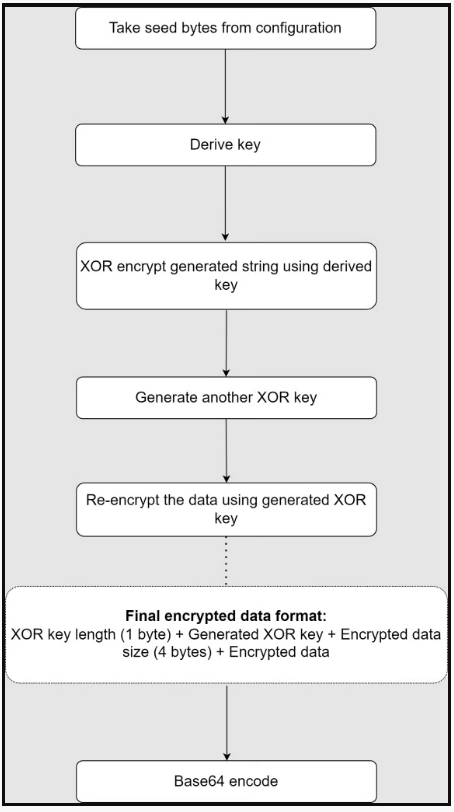

เมื่อขั้นตอนทั้งหมดเสร็จสิ้น Backdoor จะเลือก C2 domains และ path string และส่งข้อมูลกลับไปที่เครือข่ายของ C2 จากนั้น C2 จะตอบกลับด้วยเพย์โหลดที่เข้ารหัสรอบใหม่ นอกจากนี้ Backdoor จะจับภาพหน้าจอบนเครื่อง และส่งไปยัง C2 ผ่าน POST requests เพื่อส่งข้อมูลที่ถูกขโมยมาออกไปในรูปแบบที่เข้ารหัส

รายงานนี้แสดงให้เห็นว่า Evilnum ยังคงเป็นภัยคุกคามที่มีความอันตรายอยู่ ดังนั้นขอแนะนำให้ทำการบล็อค IoC ตามที่ Zscaler ระบุไว้เพื่อป้องกันความเสี่ยงที่อาจจะเกิดขึ้น

IOC

[+] Hashes

MD5

0b4f0ead0482582f7a98362dbf18c219

4406d7271b00328218723b0a89fb953b

61776b209b01d62565e148585fda1954

6d329140fb53a3078666e17c249ce112

db0866289dfded1174941880af94296f

f0d3cff26b419aff4acfede637f6d3a2

79157a3117b8d64571f60fe62c19bf17

63090a9d67ce9534126cfa70716d735f

f5f9ba063e3fee25e0a298c0e108e2d4

ea71fcc615025214b2893610cfab19e9

51425c9bbb9ff872db45b2c1c3ca0854

[+] C2 Domains

travinfor[.]com

webinfors[.]com

khnga[.]com

netwebsoc[.]com

infcloudnet[.]com

bgamifieder[.]com

bunflun[.]com

refinance-ltd[.]com

book-advp[.]com

mailservice-ns[.]com

advertbart[.]com

inetp-service[.]com

yomangaw[.]com

covdd[.]org

visitaustriaislands[.]com

traveladvnow[.]com

tripadvit[.]com

moreofestonia[.]com

moretraveladv[.]com

estoniaforall[.]com

bookingitnow[.]org

travelbooknow[.]org

bookaustriavisit[.]com

windnetap[.]com

roblexmeet[.]com

netrcmapi[.]com

meetomoves[.]com

bingapianalytics[.]com

azuredcloud[.]com

appdllsvc[.]com

udporm[.]com

pcamanalytics[.]com

nortonalytics[.]com

deltacldll[.]com

mscloudin[.]com

msdllopt[.]com

ที่มา : bleepingcomputer

You must be logged in to post a comment.