ทีมวิจัย Microsoft 365 Defender ได้ค้นพบช่องโหว่ในการยกระดับสิทธิ์ของ Linux สองรายการ (หมายเลข CVE-2022-29799 และ CVE-2022-29800) ที่เรียกว่า “Nimbuspwn”

ช่องโหว่ดังกล่าวอยู่ใน systemd component ที่เรียกว่า networked-dispatcher ซึ่งเป็น dispatcher daemon สำหรับการเปลี่ยนแปลงสถานะการเชื่อมต่อ systemd-networkd โดยผู้โจมตีสามารถใช้ประโยชน์จากช่องโหว่ เพื่อเข้าถึงสิทธิ์รูทบนระบบ และสามารถนำมาใช้ในการโจมตีในลักษณะอื่นๆต่อไป เช่น แรนซัมแวร์ เป็นต้น

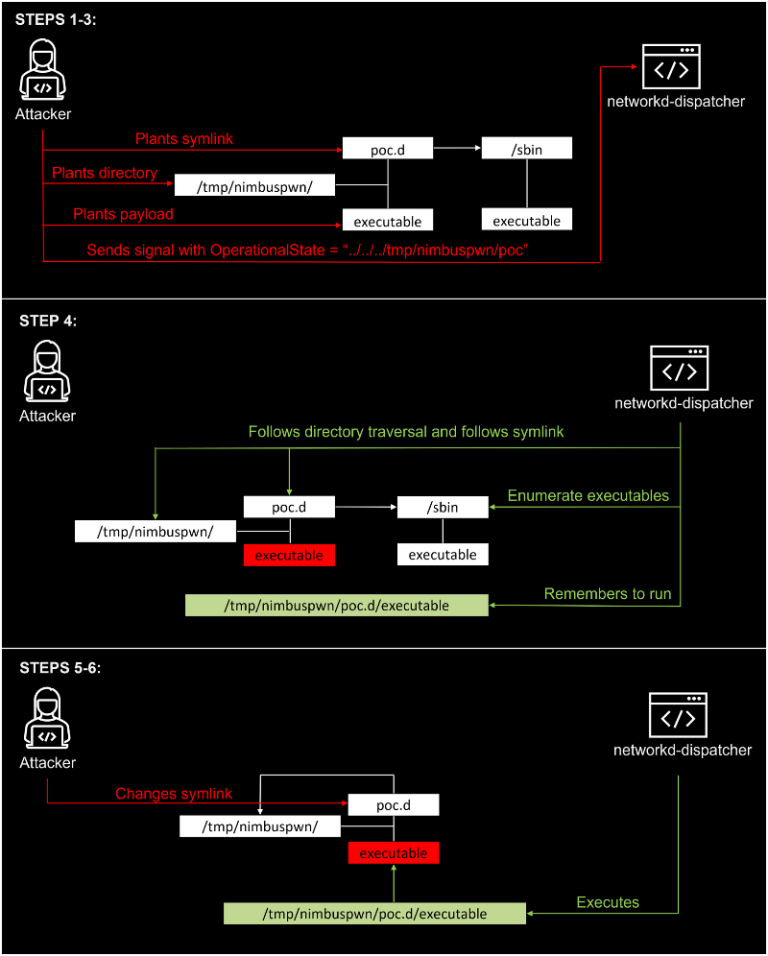

Microsoft ได้ค้นพบช่องโหว่ดังกล่าวในขณะที่ตรวจสอบข้อความบน System Bus ซึ่งเป็นส่วนหนึ่งของการตรวจสอบโค้ด และการวิเคราะห์แบบ Dynamic โดย Microsoft อธิบายว่า “การตรวจสอบ code flow สำหรับ networkd-dispatcher เผยให้เห็นถึงปัญหาด้านความปลอดภัยหลายประการ ไม่ว่าจะเป็นการข้ามผ่านไดเรกทอรี (directory traversal), symlink race และ time-of-check-time-of-use race condition issues. ซึ่งสามารถยกระดับสิทธิ์ และติดตั้งมัลแวร์ หรือดำเนินการอื่นๆที่เป็นอันตรายได้ โดยผู้โจมตีสามารถเชื่อมโยงช่องโหว่เข้าด้วยกันเพื่อรับสิทธิ์รูทบนระบบ Linux ทำให้ผู้โจมตีสามารถปรับใช้เพย์โหลด เช่น root backdoor และการดำเนินการอื่นๆที่เป็นอันตรายผ่านการเรียกใช้ root code ได้ตามต้องการ”

นักวิจัยได้พัฒนาเครื่องมือที่ใช้ทดสอบการโจมตี โดยการรัน arbitrary script ด้วยสิทธิ์รูท โดยคัดลอก /bin/sh ไปยังไดเร็กทอรี /tmp และตั้งค่า /tmp/sh เป็น Set-UID (SUID) executable แล้วเรียกใช้ “/tmp/sh -p” (“-p” ใช้เพื่อบังคับให้ shell ไม่ถูกลดระดับสิทธิ์ลง)

หลังจากมีการเปิดเผยช่องโหว่ ทาง Clayton Craft ผู้ดูแล Networkd-dispatcher ได้รีบแก้ไขปัญหาดังกล่าว ซึ่งผู้ใช้ Linux ที่ได้รับผลกระทบควรแก้ไขระบบของตนทันทีที่มีการอัปเดต และถึงแม้ว่า Nimbuspwn อาจจะส่งผลกระทบต่อผู้ใช้จำนวนมาก แต่ผู้โจมตีจะต้องเข้าถึงเครื่องเป้าหมายให้ได้ก่อนเพื่อที่จะใช้ประโยชน์จากช่องโหว่นี้ได้

You must be logged in to post a comment.