Microsoft พบมัลแวร์ตัวใหม่ซึ่งถูกใช้โดยกลุ่มแฮ็กเกอร์ Hafnium ที่คาดว่าได้รับการสนับสนุนจากจีน โดยตัวมันจะพยายามแฝงตัวอยู่บนเครื่องที่ควบคุมไว้โดยการสร้าง schedule tasks และซ่อนไว้

ก่อนหน้านี้กลุ่ม Hafnium ได้มุ่งเป้าการโจมตีไปที่บริษัทที่ทำธุรกิจด้านการป้องกันประเทศ ของสหรัฐฯ สถาบันที่มีการรวมกลุ่มผู้เชี่ยวชาญจากสาขาวิชาต่างๆทั้งภาครัฐ และเอกชน นักวิจัยผู้เชี่ยวชาญด้านการโจมตีทางไซเบอร์ นอกจากนี้ยังเป็นกลุ่มเดียวกับที่ Microsoft กล่าวหาว่าเกี่ยวข้องกับการโจมตีช่องโหว่ ProxyLogon ซึ่งส่งผลกระทบต่อ Microsoft Exchange ทุกเวอร์ชัน

พยายามแฝงตัวอยู่บนเครื่องที่ควบคุมด้วยการลบค่า Registry ของ Windows

Microsoft Detection and Response Team (DART) กล่าวว่า Microsoft ยังคงติดตามความเคลื่อนไหวกลุ่ม HAFNIUM ที่มักโจมตีโดยการใช้ช่องโหว่ Zero-day

จากข้อมูลล่าสุดพบการพยายามเชื่อมต่อไปยังเครื่องอื่นๆภายในเครือข่ายของเหยื่อ และหลีกเลี่ยงการตรวจจับโดยการซ่อน schedule tasks ที่ถูกสร้างขึ้นด้วยเครื่องมือที่เรียกว่า Tarrask

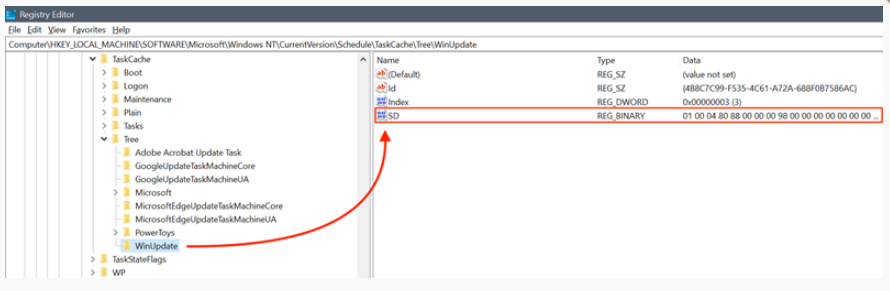

เครื่องมือที่ชื่อว่า Tarrask นี้จะใช้ช่องโหว่ของ Windows เพื่อซ่อน schedule tasks จาก "schtasks /query" และ Task Scheduler โดยการลบค่า Registry ของ Security Descriptor

กลุ่ม Hafnium จะใช้ schedule tasks ที่ถูกซ่อนเหล่านี้เพื่อเข้าถึงอุปกรณ์ที่ถูกแฮ็ก แม้ว่าจะทำการรีบูตแล้วก็ตาม มันจะทำการเชื่อมต่อใหม่ด้วยคำสั่ง cmd อีกครั้ง

วิธีป้องกันการโจมตีจาก Tarrask

- schedule tasks "ที่ซ่อนอยู่" จะเห็นได้จากการตรวจสอบ Windows Registry โดยดูได้จาก Tasks ที่ไม่มีค่า SD (security descriptor)

- ผู้ดูแลระบบสามารถเปิดใช้งาน Security.evtx และ Microsoft-Windows-TaskScheduler/Operational.evtx เพื่อตรวจสอบเหตุการณ์หากมีการซ่อน schedule tasks โดย Tarrask มัลแวร์

- Microsoft ยังแนะนำให้เปิดใช้งาน 'TaskOperational' ภายใน Microsoft-Windows-TaskScheduler/Operational Task Scheduler และตรวจสอบการเชื่อมต่อออกไปภายนอก

DART กล่าวว่า ผู้โจมตีในแคมเปญนี้ใช้ schedule tasks ในการแฝงตัวอยู่บนเครื่องให้นานที่สุด เพื่อพยายามเข้าถึงข้อมูลที่สำคัญ และเชื่อมต่อกลับไปยัง C2 Servers เพื่อส่งข้อมูลออกไป

Schedule tasks เป็นเครื่องมือที่มีประสิทธิภาพสำหรับการดำเนินการบางอย่างโดยอัตโนมัติ ซึ่งทำให้นักวิจัยต้องให้ความสนใจกับการโจมตีในลักษณะนี้มากขึ้น

ที่มา : bleepingcomputer

You must be logged in to post a comment.