นักวิจัยด้านความปลอดภัย Shai Alfasi และ Marlon Fabiano da Silva จาก Cysource ได้เปิดเผยช่องโหว่ที่อาจทำให้ผู้โจมตีใช้เครื่องมือของ VirusTotal ในการสั่งรันโค้ดที่เป็นอันตรายจากระยะไกล (RCE) บน Antivirus Engine ที่มีช่องโหว่

VirusTotal มีบริการสแกนมัลแวร์ที่สามารถวิเคราะห์ไฟล์ที่ต้องสงสัยว่าจะเป็นอันตราย และ URL ที่อาจทำให้ติดมัลแวร์ได้ โดย VirusTotal มี Third-Party ที่เป็น Antivirus Product จากทั่วโลกกว่า 70 บริษัท

การโจมตีเกิดขึ้นจากการอัพโหลดไฟล์ DjVu ขึ้นไปผ่านทางหน้าเว็ปไซต์ของ VirusTotal เพื่อโจมตีช่องโหว่บน ExifTool ซึ่งเป็น open-source ที่ใช้สำหรับอ่าน และแก้ไขข้อมูล EXIF metadata ในรูป และไฟล์ PDF

โดยช่องโหว่ดังกล่าวมีหมายเลข CVE-2021-22204 (CVSS score: 7.8) โดยเป็นช่องโหว่ที่สามารถทำให้สั่งรันโค้ดที่เป็นอันตรายได้ จากการจัดการไฟล์ DjVu ที่ผิดพลาดจาก ExifTool ซึ่งช่องโหว่ดังกล่าวได้รับการแก้ไขไปแล้วในวันที่ 13 เมษายน 2021

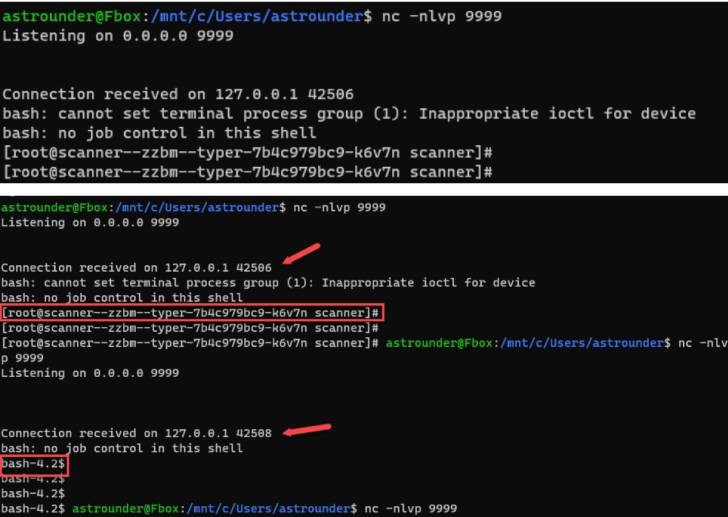

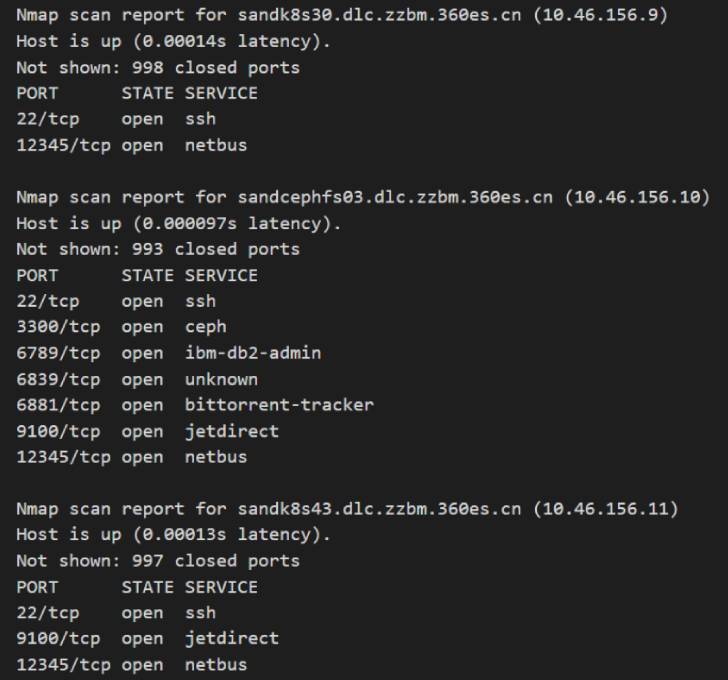

นักวิจัยตั้งข้อสังเกตว่าผลที่ตามมาจากการโจมตีช่องโหว่นี้สำเร็จจะทำให้ผู้โจมตีสามารถสร้าง reverse shell กลับไปยัง antivirus engine ที่ยังไม่ได้แพตซ์เพื่อสั่งรันโค้ดที่เป็นอันตรายจากระยะไกลได้

ในแถลงการณ์จาก VirusTotal ยอมรับว่ามีช่องโหว่ที่ทำให้สามารถโจมตีได้ด้วยวิธีการดังกล่าวจริง โดยการพยายามสั่งรันโค้ดอันตรายจะเกิดขึ้นบนระบบการสแกนมัลแวร์จาก Third-Party Product ซึ่งปัจจุบันทาง VirusTotal กำลังดำเนินการให้มีการใช้ ExifTool เวอร์ชันที่ไม่มีช่องโหว่ดังกล่าว

นักวิจัยจาก Cysource เป็นผู้รายงานช่องโหว่นี้ไปยัง Google's Vulnerability Reward Programs (VRP) ซึ่งช่องโหว่ก็ได้รับการแก้ไขในทันที

ซึ่งนี่ไม่ใช่ครั้งแรกที่ ExifTool มีช่องโหว่ที่ทำให้เกิดการโจมตีแบบ RCE ได้ โดยเมื่อปีก่อน GitLab ก็ได้แก้ไขช่องโหว่ในระดับ Critical (CVE-2021-22205, CVSS score: 10.0) improper validation ไปเช่นเดียวกัน

ที่มา : thehackernews.

You must be logged in to post a comment.