Ransomware Quantum เป็นสายพันธุ์ที่ค้นพบครั้งแรกในเดือนสิงหาคม พ.ศ. 2564 โดยพบว่าเป็นวิธีการโจมตีที่รวดเร็ว และทวีความรุนแรงขึ้นอย่างมาก เนื่องจากทำให้ทีม Security มีเวลาตอบสนองเพียงเล็กน้อยเท่านั้น

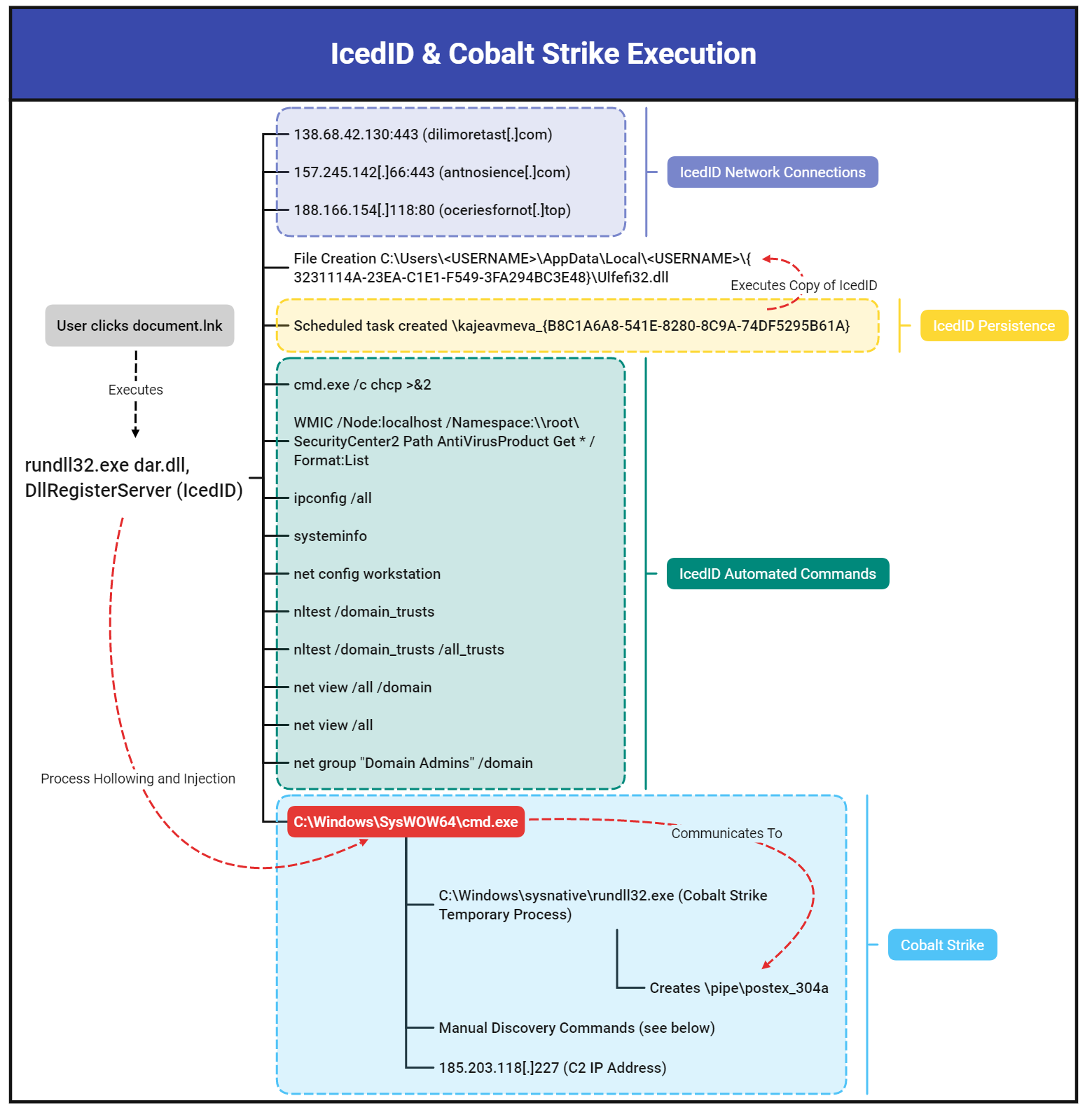

ผู้โจมตีกำลังใช้มัลแวร์ IcedID ในการทำเรื่อง Initial Access ซึ่งเป็นหนึ่งใน Attack Vectors ที่ใช้เพื่อติดตั้ง Cobalt Strike สำหรับการเข้าถึงจากระยะไกล และนำไปสู่การขโมยข้อมูล และการเข้ารหัสโดยใช้ Quantum Locke

รายละเอียดทางเทคนิคของการโจมตีของ Quantum ransomware ได้รับการวิเคราะห์โดยนักวิจัยด้านความปลอดภัยที่ The DFIR Report ซึ่งกล่าวว่าการโจมตีใช้เวลาเพียง 3 ชั่วโมง 44 นาทีตั้งแต่การโจมตีครั้งแรกไปจนถึงการเข้ารหัสที่เสร็จสมบูรณ์

ใช้ IcedID เป็น Initial Access Vectors

การโจมตีที่พบจากรายงานของ DFIR มีการใช้มัลแวร์ IcedID ในการเข้าถึงเครื่องเป้าหมายในขั้นต้น ซึ่งนักวิจัยเชื่อว่าเป็นการส่งผ่านมาทาง email phishing ที่มีไฟล์แนบ ISO

IcedID เป็น banking trojan ที่พบว่าถูกใช้ในช่วงห้าปีที่ผ่านมา ส่วนใหญ่ใช้สำหรับการติดตั้งเพย์โหลด และแรนซัมแวร์ การใช้มัลแวร์ IcedID ด้วยไฟล์ลักษณะ ISO ถูกใช้ในการโจมตีอื่นๆ เมื่อเร็วๆ นี้ เนื่องจากไฟล์เหล่านี้เหมาะสำหรับการหลีกเลี่ยงการตรวจจับจากระบบรักษาความปลอดภัยของอีเมล สองชั่วโมงหลังจากการโจมตีครั้งแรก ผู้โจมตีได้ฝัง Cobalt Strike เข้าไปใน C:\Windows\SysWOW64\cmd.exe process เพื่อหลีกเลี่ยงการตรวจจับ

ขั้นตอนแรกของการโจมตี (DFIR)

ในขั้นตอนนี้ ผู้โจมตีทำการขโมยข้อมูล Windows domain credentials โดยการ dump memory จาก LSASS process ซึ่งจะทำให้ผู้โจมตีสามารถใช้ credentials ที่ได้มาในการเชื่อมต่อไปยังเครื่องอื่นๆในเครือข่ายของเหยื่อได้ "ในชั่วโมงถัดไป ผู้โจมตีได้ดำเนินการเชื่อมต่อผ่าน RDP ไปยังเซิร์ฟเวอร์อื่นๆในเครือข่าย" รายละเอียดในรายงานจาก DFIR

"เมื่อผู้โจมตีสามารถเข้าควบคุมระบบได้แล้ว ก็จะเตรียมการติดตั้งแรนซัมแวร์ โดยการคัดลอกแรนซัมแวร์ (ชื่อ ttsel.exe) ไปยังแต่ละโฮสต์บนเครือข่ายผ่านโฟลเดอร์แชร์ C$" สุดท้ายผู้โจมตีจะใช้ WMI และ PsExec เพื่อติดตั้งเพย์โหลด Quantum ransomware และเข้ารหัสเครื่องต่างๆ

การโจมตีนี้ใช้เวลาเพียง 4 ชั่วโมง ซึ่งถือว่าค่อนข้างเร็ว และเนื่องจากการโจมตีเหล่านี้มักเกิดขึ้นตอนดึก หรือช่วงสุดสัปดาห์ จึงทำให้ไม่มีเวลาที่มากพอสำหรับผู้ดูแลระบบในการตรวจจับ และตอบสนองต่อการโจมตี สำหรับรายละเอียดเพิ่มเติมเกี่ยวกับ TTPs ที่ใช้โดย Quantum Locker รายงาน DFIR ได้จัดทำรายการ IOC รวมถึง C2 server ที่ IcedID และ Cobalt Strike ใช้เชื่อมต่อในระหว่างการโจมตี

Quantum Locker คือใคร?

Ransomware Quantum Locker เป็นการรีแบรนด์ของ MountLocker ซึ่งเปิดตัวในเดือนกันยายน 2020 นับแต่นั้นมา กลุ่มดังกล่าวก็ได้เปลี่ยนชื่อการทำงานเป็นชื่อต่างๆ รวมถึง AstroLocker, XingLocker และปัจจุบันคือ Quantum Locker

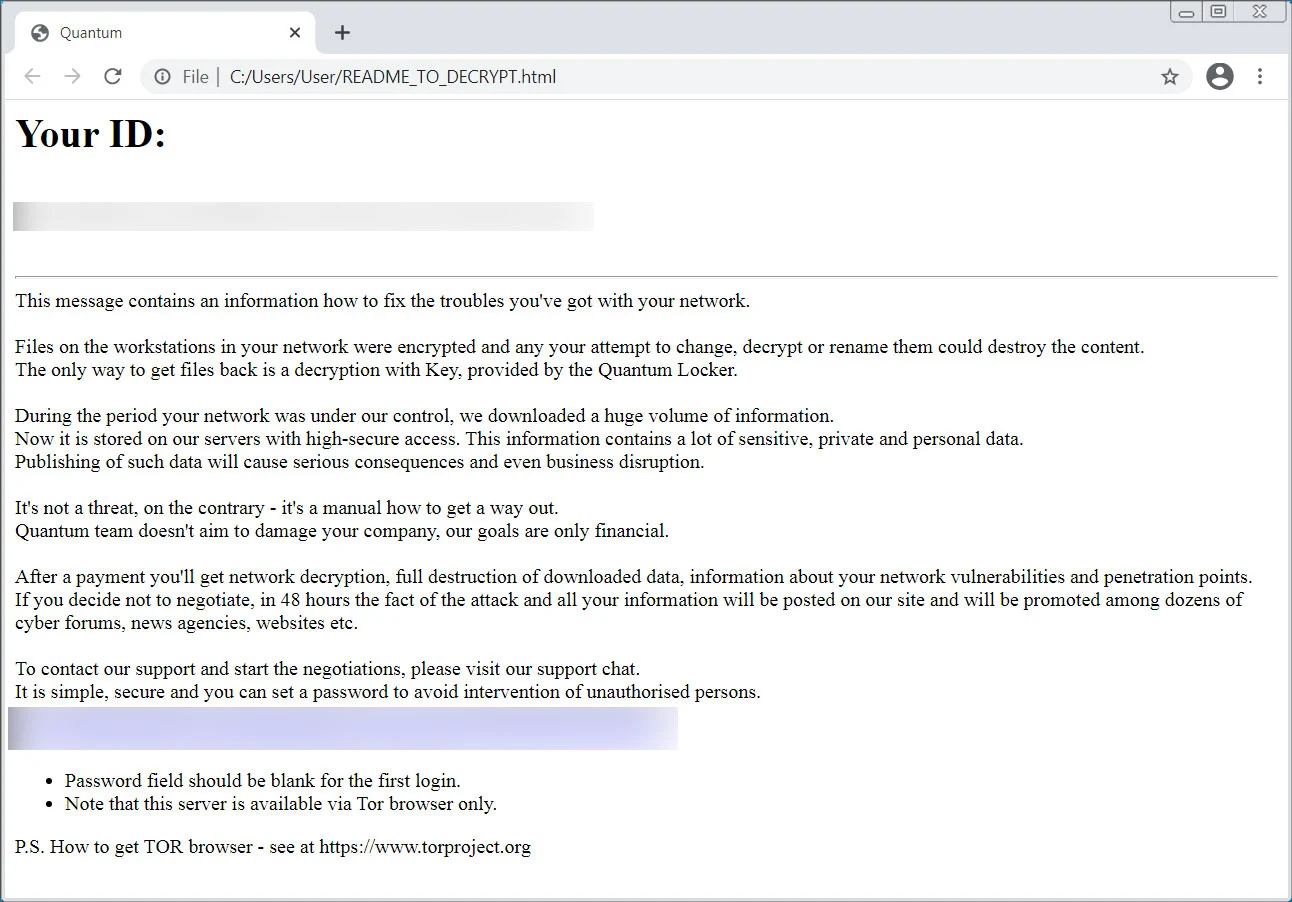

การรีแบรนด์เป็น Quantum เกิดขึ้นในเดือนสิงหาคมปี 2021 เมื่อตัวเข้ารหัสแรนซัมแวร์เริ่มผนวกนามสกุลไฟล์ .quantum เข้ากับชื่อไฟล์ที่เข้ารหัสแล้วทิ้งบันทึกค่าไถ่ชื่อ README_TO_DECRYPT.html ไว้ รวมถึงลิงก์ไปยังไซต์การเจรจาเรียกค่าไถ่บน Tor และ unique ID ของเหยื่อ ซึ่งบันทึกค่าไถ่จะระบุว่าข้อมูลได้ถูกขโมยออกไประหว่างการโจมตี ซึ่งผู้โจมตีขู่ว่าจะเผยแพร่หากไม่มีการจ่ายค่าไถ่

บันทึกค่าไถ่ Quantum Locker

แม้ว่ารายงานของ DFIR จะระบุว่าไม่เห็นการขโมยข้อมูลในการโจมตีที่พวกเขาวิเคราะห์ แต่ BleepingComputer ยืนยันได้ว่ากลุ่มดังกล่าวมีการขโมยข้อมูลออกไประหว่างการโจมตี และมีการนำข้อมูลที่ถูกขโมยมาขู่เรียกค่าไถ่

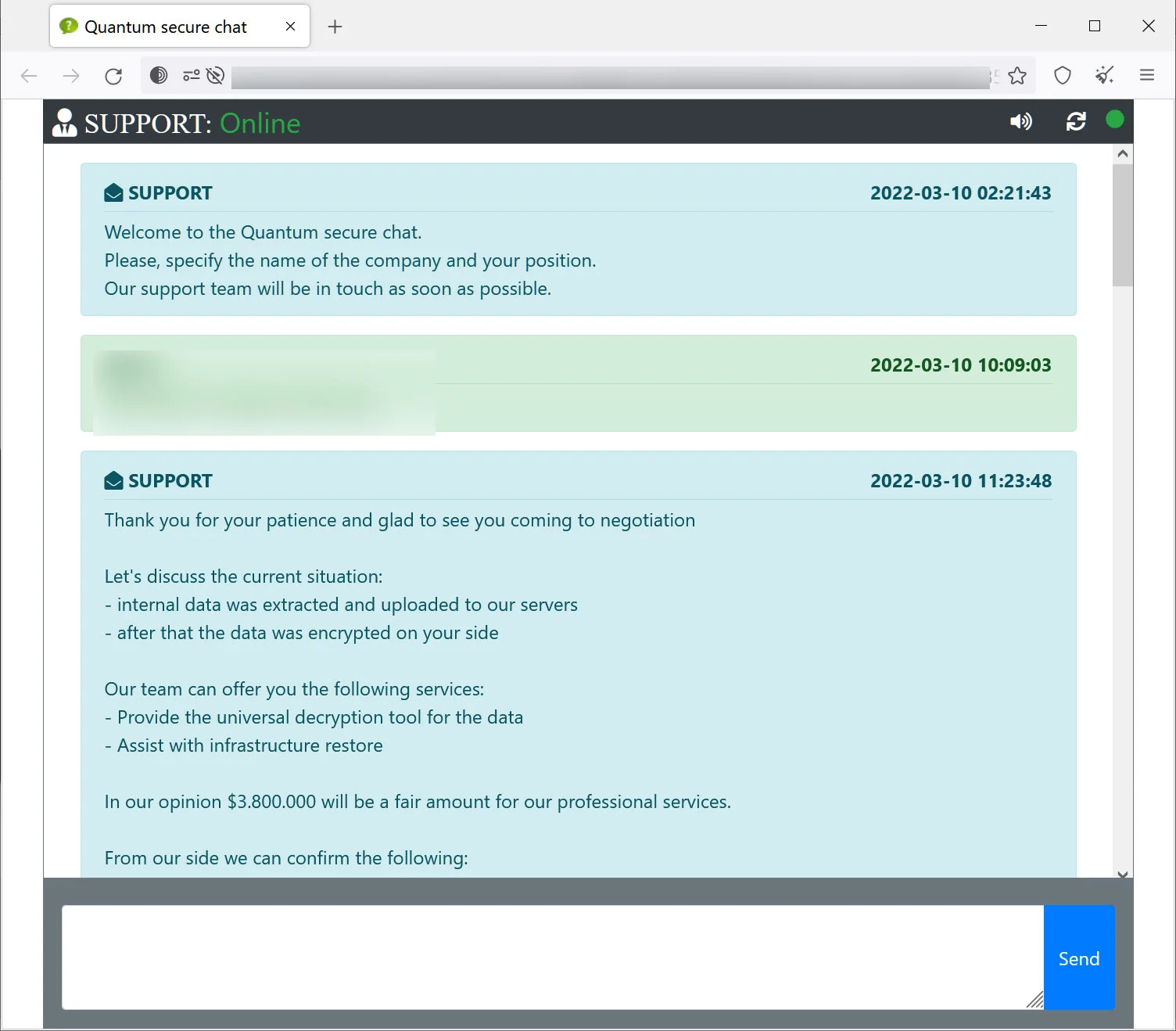

ค่าไถ่สำหรับกลุ่มนี้แตกต่างกันไปขึ้นอยู่กับเหยื่อ โดยการโจมตีบางครั้งต้องการ $150,000 สำหรับการถอดรหัส ในขณะที่บางครั้งที่ BleepingComputer พบ ต้องการค่าไถ่หลายล้านดอลลาร์ดังที่แสดงด้านล่าง

Quantum Locker เรียกค่าไถ่ 3.8 ล้านเหรียญ

โชคดีที่ Quantum Locker ไม่ได้พบมากเหมือนในอดีต โดยพบการโจมตีเพียงไม่กี่ครั้งในแต่ละเดือน อย่างไรก็ตาม แม้ว่าพวกมันอาจไม่ได้ทำการโจมตีบ่อยครั้งเหมือนแรนซัมแวร์อื่น ๆ เช่น Conti, LockBit และ AVOS แต่ก็ยังมีความเสี่ยงที่สำคัญ สำหรับผู้ดูแลระบบที่จะต้องตระหนักถึง TTPs ที่เกี่ยวข้องกับการโจมตีของกลุ่มดังกล่าว

ที่มา: BleepingCompute

You must be logged in to post a comment.