Aberebot banking trojan บน Android กลับมาอีกครั้งในชื่อ 'Escobar' พร้อมคุณสมบัติใหม่สามารถขโมยรหัส multi-factor authentication จาก Google Authenticator ได้

คุณสมบัติใหม่ของ Aberebot เวอร์ชันล่าสุดคือสามารถควบคุมอุปกรณ์ Android ที่ติดมัลแวร์โดยใช้ VNC และยังสามารถบันทึกเสียง และแอบถ่ายภาพได้ โดยเป้าหมายหลักของมันคือการขโมยข้อมูลเพื่อเข้าถึงบัญชีธนาคารของเหยื่อ แอบทำธุรกรรม และขโมยเงินในบัญชีของเหยื่อ

แพลตฟอร์ม DARKBEAST ของ KELA ผู้พัฒนา Aberebot มีการโปรโมทมัลแวร์ในเวอร์ชันใหม่ที่ชื่อว่า 'Escobar Bot Android Banking Trojan' โดยผู้ใดสนใจสามารถเช่ามัลแวร์รุ่นเบต้าได้ในราคา 3,000 ดอลลาร์/เดือน และวางแผนที่จะเพิ่มราคาเป็น 5,000 ดอลลาร์ หลังจากพัฒนาเสร็จแล้ว

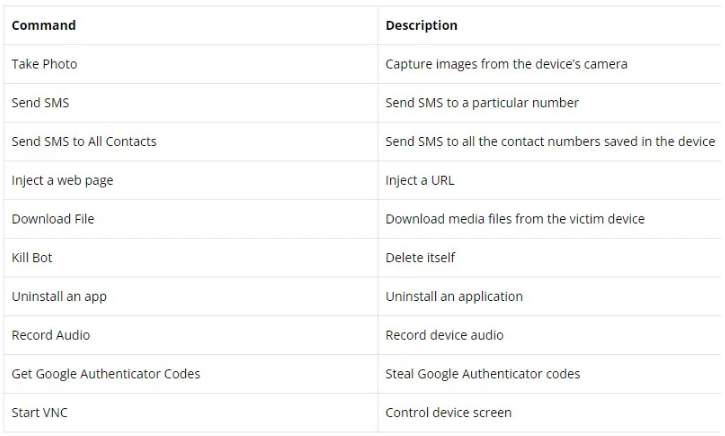

ความสามารถเก่า และใหม่ของโทรจัน Escobar

โทรจัน Escobar จะแสดงหน้าเว็ปไซต์ปลอมสำหรับการเข้าสู่ระบบ เพื่อหลอกให้ผู้ใช้งานกรอกข้อมูลบนแอป และเว็บไซต์ e-banking เพื่อขโมยข้อมูลส่วนตัว และยังมีคุณสมบัติอื่น ๆ อีกมากมายที่ทำให้โทรจัน Escobar มีประสิทธิภาพเพิ่มขึ้น แม้ว่าคุณสมบัติบางส่วนจะถูกบล็อกไปแล้วก็ตาม

โทรจัน Escobar มีการขอสิทธิ์ในการเข้าถึง 25 รายการ โดย 15 รายการจะถูกนำไปใช้ในทางมิชอบ เช่น accessibility, การบันทึกเสียง, อ่าน SMS, อ่าน และเขียนข้อมูลบน Storage, รายการบัญชี, ปิดใช้งานการล็อคหน้าจอ, บันทึกการโทร, การเข้าถึงตำแหน่งอุปกรณ์, การแจ้งเตือนต่าง ๆ และรวมไปถึงรหัสจาก Google Authenticator ซึ่งข้อมูลต่าง ๆ จะถูกอัปโหลดไปยังเซิร์ฟเวอร์ C2

2FA Code ส่วนใหญ่จะมาในรูปแบบ SMS หรือในเครื่องมือที่ใช้ HMAC ซอฟต์แวร์ เช่น authenticator ของ Google เพราะจะไม่สามารถถูกโจมตีด้วยวิธี SIM swap ได้ แต่จากการเพิ่ม VNC Viewer ซึ่งเป็นการแชร์หน้าจอข้ามแพลตฟอร์ม ซึ่งมีคุณสมบัติการควบคุมจากระยะไกล ทำให้แฮกเกอร์สามารถควบคุมอุปกรณ์ได้ง่ายมากขึ้น

Aberebot สามารถบันทึกคลิปเสียง หรือถ่ายภาพหน้าจอ และแยกไฟล์ส่งไปยัง C2 โดยมีคำสั่งที่รองรับทั้งหมดตามรายการด้านล่าง

โทรจัน Escobar เวอร์ชันใหม่อาจจะยังไม่ได้รับความนิยมในกลุ่มแฮกเกอร์มากนัก เพราะมีราคาที่ค่อนข้างสูง ผู้ใช้งานสามารถลดโอกาสในการติดโทรจันได้ โดยหลีกเลี่ยงการติดตั้ง APK นอก Google Play ใช้เครื่องมือรักษาความปลอดภัยบนมือถือ และตรวจสอบว่าเปิดใช้งาน Google Play Protect ในอุปกรณ์แล้วหรือยัง นอกจากนี้เมื่อติดตั้งแอปพลิเคชันใหม่จากแหล่งที่มาใด ๆ ให้ตรวจสอบคำขอสิทธิ์การเข้าถึงที่ผิดปกติ ตรวจสอบการใช้งานแบตเตอรี่ และการใช้เครือข่ายของแอปพลิเคชันในช่วง 1-3 วัน เพื่อสังเกตรูปแบบที่น่าสงสัย

ที่มา : bleepingcomputer

You must be logged in to post a comment.