Microsoft ได้ออกมาแนะนำวิธีการรับมือเบื้องต้นสำหรับช่องโหว่ การรันคำสั่งที่เป็นอันตรายจากระยะไกล (Remote Code Execution) ที่ถูกใช้งานในการโจมตี Office 365 และ Office 2019 บน Windows 10

ช่องโหว่นี้เกิดขึ้นที่ MSHTML ซึ่งเป็น Browser Rendering Engine ที่ถูกใช้โดยเอกสาร Microsoft Office

โดยการโจมตี Office 365 นี้ ถูกจัดให้เป็นช่องโหว่หมายเลข CVE-2021-40444 ซึ่งมีผลกระทบกับ Windows Server เวอร์ชัน 2008 จนถึง 2019 และ Windows 8.1 จนถึง Windows 10 โดยมีระดับความรุนแรงที่ 8.8 จากระดับสูงสุด 10

Microsoft พบว่าผู้ที่ใช้ช่องโหว่นี้จะทำการส่งไฟล์เอกสาร Microsoft Office ที่ถูกสร้างขึ้นเป็นพิเศษไปให้เหยื่อ

“ผู้โจมตีจะสร้าง ActiveX ที่มีโค้ดอันตราย ซึ่งจะถูกเรียกใช้ผ่านเอกสาร Microsoft Office ที่ใช้งาน Browser Rendering Engine อีกที โดยผู้โจมตีจะพยายามโน้มน้าวเหยื่อให้เปิดไฟล์เอกสารเพื่อให้โค้ดอันตรายที่ถูกฝังไว้ทำงาน” - Microsoft กล่าว

อย่างไรก็ตาม การโจมตีจะไม่สำเร็จหาก Microsoft Office ตั้งค่าที่เป็นค่าเริ่มต้น ซึ่งจะทำให้เอกสารที่เปิดจากเว็บนั้นถูกเปิดในโหมด Protected View หรือในผู้ใช้งานมีการใช้ Application Guard for Office 365 การโจมตีจะไม่สำเร็จเช่นกัน

Protected View เป็นโหมดอ่านอย่างเดียว (Read-Only) ที่จะทำให้ฟังก์ชันสำหรับการแก้ไขเอกสารถูกปิดไว้ ในขณะที่ Application Guard นั้นจะแยกไฟล์เอกสารที่ไม่น่าเชื่อถือไว้ ไม่ให้สามารถเข้าถึงระบบภายในขององค์กรได้

ระบบที่มีการเปิดใช้งาน Microsoft Defender Antivirus และ Defender for Endpoint (build 1.349.22.0 เป็นต้นไป) จะได้รับการป้องกันจากช่องโหว่ CVE-2021-40444 โดยแพลตฟอร์ม Microsoft's enterprise security จะแจ้งเตือนการโจมตีด้วยช่องโหว่นี้ด้วยชื่อ "Suspicious Cpl File Execution."

ผู้เชี่ยวชาญจากหลาย ๆ บริษัทด้าน Cybersecurity ที่ได้รับเครดิตจากการค้นพบ และรายงานช่องโหว่นี้ ได้แก่ Haifei Li จาก EXPMON, Dhanesh Kizhakkinan, Bryce Abdo, Genwei Jiang และ Rick Cole จาก Microsoft Security Intelligence

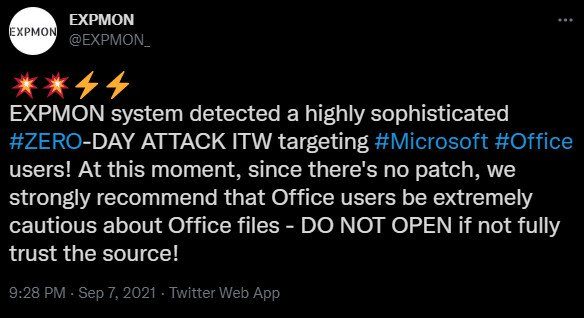

โดย EXPMON (exploit monitor) ได้มีการทวีตเพื่อเตือนผู้ใช้งาน Microsoft Office ว่าให้ระวังเรื่องการเปิดไฟล์เอกสาร โดยแนะนำให้เปิดไฟล์ที่มาจากแหล่งที่น่าเชื่อถือเท่านั้น

นักวิจัยจาก EXPMON ได้ทดลองทำซ้ำการโจมตีนี้บน Office 2019 / Office 365 เวอร์ชันล่าสุดบน Windows 10 โดย EXPMON ได้กล่าวว่าผู้โจมตีจะใช้ไฟล์นามสกุล .DOCX ที่เมื่อเปิดขึ้นแล้วเอกสารนี้จะทำการโหลด Internet Explorer engine เพื่อเรนเดอร์หน้าเว็บระยะไกลจากผู้โจมตี หลังจากนั้นมัลแวร์จะถูกดาวน์โหลดผ่านทางตัวควบคุม ActiveX บนหน้าเว็บ และถูก Execute ด้วยทริคที่เรียกว่า “Cpl File Execution”

นักวิจัยกล่าวว่าวิธีนี้สามารถโจมตีได้สำเร็จ 100% ซึ่งทำให้ช่องโหว่นี้มีความอันตรายสูงมาก

วิธีแก้ปัญหาเบื้องต้นสำหรับการโจมตี zero-day หมายเลข CVE-2021-40444

ณ ขณะนี้ยังไม่มี Security Patch Update ที่แก้ไขช่องโหว่นี้ โดย Microsoft ได้แนะนำวิธีการแก้ไขเบื้องต้น โดยให้ผู้ใช้ทำการปิดการใช้งาน ActiveX Control ทั้งหมดใน Internet Explorer เพื่อป้องกันไม่ให้ ActiveX ทำงานบน Internet Explorer และบน Application ที่ฝังบน Browser และทำการอัพเดต Windows registry เพื่อให้ ActiveX ไม่ทำงานสำหรับทุก ๆ เว็บไซต์หลังจากนี้ ซึ่งสำหรับเว็บไซต์ทีมี ActiveX ทำงานอยู่ก่อนแล้วจะยังทำงานได้ปกติ

เพื่อปิดการทำงานของ ActiveX Control ทำตามขั้นตอนดังนี้

1. เปิด Notepad และ Paste ข้อความ text นี้ลงใน Notepad จากนั้น Save ไฟล์ชื่อ disable-activex.reg โดยตรวจสอบว่าได้เปิดการใช้งานการแสดง File Extension เพื่อให้ไฟล์ที่ Save มาแล้วนั้นเป็นไฟล์ Registry หรือสามารถดาวน์โหลดไฟล์ disable-activex.reg จากที่นี่ได้ https://download.bleepingcomputer.com/reg/disable-activex.reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\0]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\2]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3]

"1001"=dword:00000003

"1004"=dword:00000003

2. ดับเบิ้ลคลิกเพื่อเปิดใช้งานไฟล์ disable-activex.reg เมื่อ UAC prompt แสดงขึ้นมาให้กด Yes

3. Restart เครื่องเพื่อให้การตั้งค่า Registry ที่ถูกแก้ไขทำงาน

เมื่อเริ่มการทำงานของระบบใหม่แล้ว ActiveX บน Internet Explorer จะถูกปิดใช้งาน

เมื่อ Microsoft ปล่อย Security Update สำหรับช่องโหว่นี้ ผู้ใช้งานสามารถลบ Registry keys ที่สร้างขึ้นนี้หรือใช้ไฟล์ enable-activex.reg นี้เพื่อลบ Registry keys ได้เช่นกัน

ที่มา: bleepingcomputer

You must be logged in to post a comment.