นักวิจัยด้านความปลอดภัยได้เปิดเผยช่องโหว่ใหม่ใน macOS Finder ของ Apple ซึ่งทำให้ผู้โจมตีสามารถเรียกใช้คำสั่งบน Mac ที่ใช้ macOS เวอร์ชันใดก็ได้จนถึง Big Sur รุ่นล่าสุด

Zero-days เป็นช่องโหว่ที่เปิดเผยต่อสาธารณะ ซึ่งยังไม่ได้รับการแก้ไขโดยเจ้าของผลิตภัณฑ์ ในบางกรณีก็มีรายงานว่าถูกใช้ในการโจมตีจริงเรียบร้อยแล้ว หรือได้รับการพิสูจน์แล้วว่าสามารถโจมตีได้จริง ช่องโหว่นี้ถูกพบโดย Park Minchan นักวิจัยด้านความปลอดภัยอิสระ เกิดจากวิธีที่ macOS ประมวลผลไฟล์ inetloc ซึ่งทำให้เรียกใช้คำสั่งที่ผู้โจมตีฝังไว้โดยไม่ตั้งใจ และไม่มีคำเตือนหรือข้อความแจ้ง

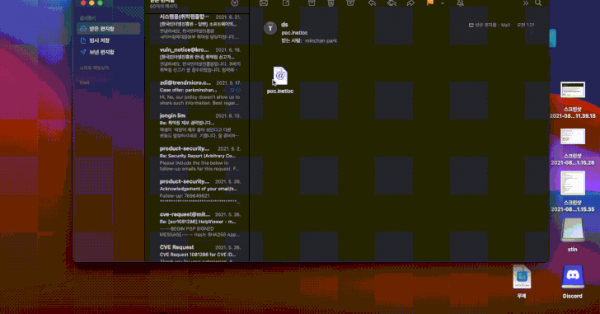

บน macOS Internet location files ที่มีนามสกุล .inetloc เป็นบุ๊กมาร์กทั้งระบบที่สามารถใช้เปิดแหล่งข้อมูลออนไลน์ได้ (news://, [ftp://|ftp:], afp://) หรือไฟล์ในเครื่อง (file://) ช่องโหว่ใน macOS Finder ช่วยให้ไฟล์ที่มีนามสกุลเป็น inetloc สามารถรันคำสั่งใดก็ได้ และไฟล์เหล่านี้สามารถฝังอยู่ภายในอีเมลได้ ซึ่งหากผู้ใช้คลิกที่ไฟล์ประเภทนี้ที่แนบมาในอีเมล คำสั่งที่ฝังอยู่ภายในอีเมลเหล่านั้นก็จะทำงานทันทีโดยไม่ต้องขึ้น prompt หรือคำเตือนแก่ผู้ใช้งาน

Apple ดำเนินการ patch แต่ไม่ได้กำหนดหมายเลข CVE

แม้ว่าทาง Apple ได้แก้ไขปัญหาเบื้องต้นไปแล้วโดยไม่มีการระบุหมายเลข CVE แต่ตามที่ Minchan ค้นพบในภายหลัง การแก้ไขช่องโหว่นี้ของ Apple ได้แก้ไขข้อบกพร่องเพียงบางส่วนเท่านั้น เนื่องจากยังคงสามารถโจมตีได้โดยการเปลี่ยนโปรโตคอลที่ใช้ในการรันคำสั่งที่ฝังจาก file:// เป็น FiLe:// เนื่องจาก macOS เวอร์ชันที่อัปเดต (จาก Big Sur) ได้บล็อกเฉพาะคำนำหน้าที่เขียนในรูปแบบ file:// เท่านั้น (คำนำหน้าใน com.apple.generic-internet-location) อย่างไรก็ตามหากเปลี่ยนคำเป็น File:// ก็จะสามารถหลีกเลี่ยงการตรวจสอบนี้ได้ Minchan ได้แจ้ง Apple แล้วว่า File:// ดูเหมือนจะไม่ถูกบล็อก แต่ยังไม่ได้รับการตอบกลับใดๆ และช่องโหว่ก็ยังไม่ได้รับการแก้ไข แม้ว่าผู้วิจัยไม่ได้ให้ข้อมูลเพิ่มเติมเกี่ยวกับวิธีที่ผู้โจมตีจะใช้ช่องโหว่นี้โจมตีได้อย่างไร แต่ก็มีความเป็นไปได้ว่าผู้โจมตีอาจใช้ข้อมูลดังกล่าวเพื่อสร้างไฟล์แนบอีเมลที่เป็นอันตรายซึ่งจะสามารถเปิดใช้เพย์โหลดที่เป็นอันตรายจากระยะไกลเมื่อเปิดโดยเป้าหมายได้ นอกจากนี้ BleepingComputer ยังทดสอบการโจมตีจากแนวคิดที่แชร์โดยผู้วิจัย และยืนยันได้ว่าช่องโหว่ดังกล่าวสามารถใช้เพื่อเรียกใช้คำสั่งใดก็ได้บน macOS Big Sur โดยใช้ไฟล์ที่สร้างขึ้นมาเป็นพิเศษซึ่งดาวน์โหลดได้จากอินเทอร์เน็ตโดยไม่มีการแจ้งเตือน หรือคำเตือนใดๆ ไฟล์ .inetloc ที่มีการทดสอบ PoC จะไม่ถูกตรวจพบจากกลไกป้องกันมัลแวร์ใดๆ บน VirusTotal ซึ่งหมายความว่าผู้ใช้ macOS ที่อาจตกเป็นเป้าหมายโดยผู้โจมตีที่ใช้วิธีการโจมตีนี้จะไม่ได้รับการปกป้องโดยซอฟต์แวร์รักษาความปลอดภัยที่ตนเองใช้อยู่

คำแนะนำ

ถึงแม้จะยังไม่มีแพตช์อัปเดตที่สามารถแก้ไขช่องโหว่ได้ทั้งหมด ก็ยังแนะนำให้ผู้ใช้งานอัปเดตเป็นเวอร์ชัน macOS Big Sur 11.4 หรือให้อัปเดตอุปกรณ์ Apple เป็นเวอร์ชันล่าสุดเพื่อลดความเสี่ยง และผลกระทบที่เกี่ยวข้องกับการโจมตีนี้ และรออัปเดตการแก้ไขช่องโหว่อย่างสมบูรณ์อีกครั้งจากทาง Apple

ที่มา : bleepingcomputer

You must be logged in to post a comment.