การโจมตี Zloader รูปแบบใหม่มีการปิดการใช้งาน Windows Defender เพื่อหลบเลี่ยงการตรวจจับ

แคมเปญการโจมตี Zloader ที่กำลังดำเนินอยู่ใช้ infection chain รูปแบบใหม่เพื่อปิดใช้งาน Microsoft Defender Antivirus (เดิมคือ Windows Defender) บนคอมพิวเตอร์ของเหยื่อเพื่อหลบเลี่ยงการตรวจจับ

จากสถิติของ Microsoft Microsoft Defender Antivirus เป็นโซลูชันป้องกันมัลแวร์ที่ติดตั้งไว้ล่วงหน้าบนระบบมากกว่า 1 พันล้านเครื่องที่ใช้ Windows 10

ผู้โจมตีได้เปลี่ยนช่องทางการส่งมัลแวร์จากอีเมลสแปม หรือฟิชชิ่งเป็นโฆษณา TeamViewer บน Google ที่เผยแพร่ผ่าน Google Adwords แทน โดยเมื่อมีการเข้าถึงผู้ใช้งานจะถูกนำไปยังไซต์ดาวน์โหลดปลอม

จากนั้นพวกเขาจะถูกหลอกให้ดาวน์โหลดไฟล์ติดตั้งประเภท MSI ที่เป็นอันตราย ซึ่งออกแบบมาเพื่อติดตั้งเพย์โหลดมัลแวร์ Zloader บนคอมพิวเตอร์

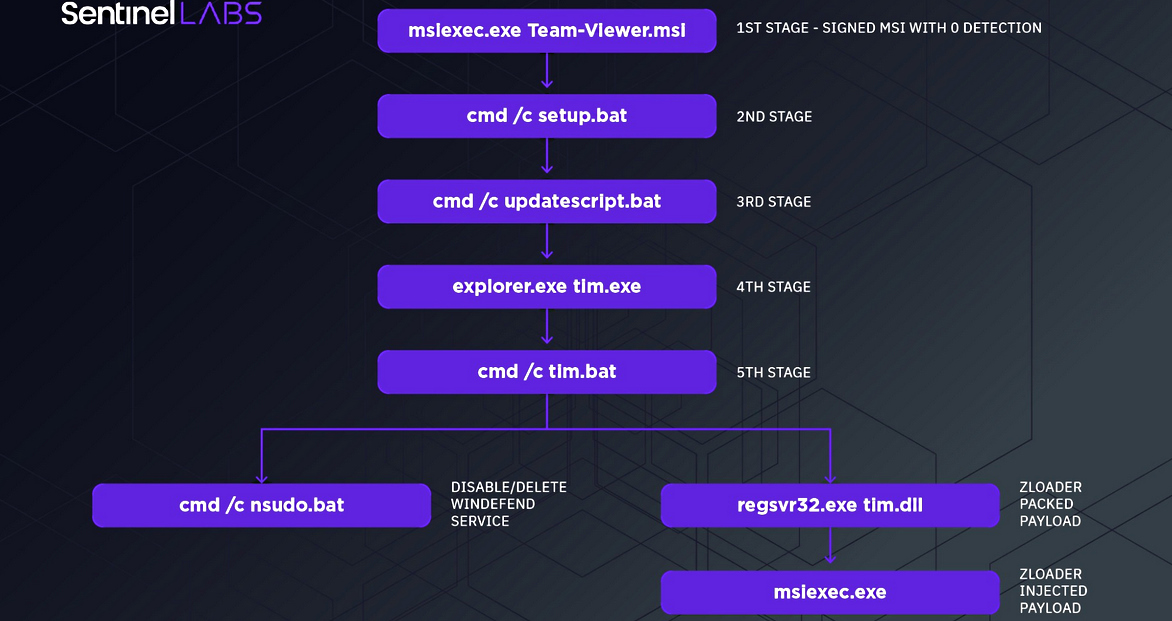

นักวิจัยด้านความปลอดภัยของ SentinelLabs Antonio Pirozzi และ Antonio Cocomazzi กล่าวถึง attack chain ที่วิเคราะห์ในงานวิจัยนี้แสดงให้เห็นว่าการโจมตีมีความซับซ้อนมากขึ้นเพียงใด โดยมีเป้าหมายเพื่อทำให้ผู้โจมตีสามารถซ่อนตัวอยู่ในระบบได้อย่างแนบเนียนมากขึ้น

ขั้นแรกผู้โจมตีได้เปลี่ยนจากเอกสารที่ฝังโค้ดที่เป็นอันตรายไว้แบบเดิมไปเป็น payload ของ MSI ที่ถูกทำให้ Digital Signature ที่ถูกต้อง และมีความน่าเชื่อถือ และใช้ backdoored binaries และชุดคำสั่งของ LOLBAS เพื่อหลบหลีกการป้องกัน และใช้ proxy ในการสั่งการ payload

การโจมตีมุ่งเน้นไปที่ลูกค้าธนาคารในออสเตรเลีย และเยอรมัน

Zloader (หรือที่รู้จักในชื่อ Terdot และ DELoader) เป็น Banking Trojan ที่ตรวจพบครั้งแรกในเดือนสิงหาคม 2015 เมื่อมันถูกใช้เพื่อโจมตีเป้าหมายที่เป็นลูกค้าของสถาบันการเงินของอังกฤษหลายรายเมื่อไม่นานมานี้

เช่นเดียวกับ Zeus Panda และ Floki Bot มัลแวร์พวกนี้เกือบทั้งหมดมีพื้นฐานมาจาก Source Code ของ Zeus v2 Trojan ที่ถูกปล่อยออกมาให้นำไปใช้งานเมื่อสักประมาณสิบกว่าปีที่แล้ว

Banking Trojan มุ่งเป้าไปที่ธนาคารทั่วโลก ตั้งแต่ออสเตรเลีย และบราซิลไปจนถึงอเมริกาเหนือ โดยรวบรวมข้อมูลทางการเงินด้วยการโน้มน้าวเหยื่อด้วยวิธีการ Social Engineering เพื่อให้ข้อมูลที่สำคัญ

เมื่อไม่นานมานี้ มันยังถูกใช้เพื่อส่งเพย์โหลดแรนซัมแวร์ เช่น Ryuk และ Egregor Zloader ซึ่ง Zloader มาพร้อมกับแบ็คดอร์ และความสามารถในการเข้าถึงการควบคุมได้จากระยะไกล และยังสามารถใช้เป็นตัวโหลดมัลแวร์เพื่อปล่อยเพย์โหลดเพิ่มเติมบนอุปกรณ์ที่ถูกควบคุมได้

Ref.CentinelLABS

นักวิจัยของ SentinelLabs กล่าวสรุปว่า "เรายังไม่มีหลักฐานว่าการโจมตีรูปแบบนี้ ได้รับการดำเนินการโดยบริษัทในเครือข่ายของผู้โจมตี หรือเป็นการดำเนินการจากผู้โจมตีโดยตรง"

MalwareBytes ที่ติดตามแคมเปญมัลแวร์ที่พวกเขาตั้งชื่อว่า Malsmoke ตั้งแต่ต้นปี 2020 ได้พบว่าผู้ที่โจมตีเป้าหมายด้วยมัลแวร์ Smoke Loader ใช้เครื่องมือที่ชื่อว่า Fallout ผ่านเว็ปไซต์ที่มีเนื้อหาสำหรับผู้ใหญ่

พวกเขาเปลี่ยนไปใช้เว็ปไซต์ที่เลียนแบบ Discord, TeamViewer, Zoom และ QuickBooks ตั้งแต่ปลายเดือนสิงหาคม 2564 และมีแนวโน้มว่าจะกำหนดเป้าหมายไปที่ธุรกิจมากกว่าตัวบุคคล ตามข้อมูลของนักวิจัยด้านความปลอดภัย nao_sec

คำแนะนำ

1. สร้างความตระหนักถึงภัยคุกคามทางไซเบอร์ ไม่คลิก Link โฆษณา หรือ วิดีโอที่ไม่น่าเชื่อถือ

2. ควร Scan Virus บนเครื่อง Computer ของคุณอย่างสม่ำเสมอ

3. ใช้โปรแกรม Antivirus ที่มีการอัพเดทอยู่อย่างสม่ำเสมอ เพื่อป้องกันและตรวจจับ File แปลกปลอมที่อาจจะเป็นอันตราย

ที่มา: BleepingComputer, SentinelLABS

You must be logged in to post a comment.