BlackMatter Ransomware ที่ถอดแบบมาจาก DarkSide

เมื่อวันศุกร์ที่ 7 พฤษภาคม 2021 ที่ผ่านมานั้น กลุ่มในเครือของ DarkSide Ransomware ได้โจมตี Colonial Pipeline ซึ่งเป็นท่อส่งเชื้อเพลิงของอเมริกา การโจมตีดังกล่าวนั้นส่งผลให้การขนส่งน้ำมันหยุดชะงัก และส่งผลกระทบเป็นวงกว้าง ทำให้เป็นพาดหัวข่าวไปทั่วโลก จากการกดดัน และตรวจสอบอย่างเข้มงวดของหน่วยงานระดับชาติในหนึ่งสัปดาห์ต่อมา DarkSide ได้ประกาศปิดตัวลง รวมถึง REvil ที่เป็นผู้อยู่เบื้องหลังการโจมตี KASEYA และ JBS ก็หยุดเคลื่อนไหวไปเช่นเดียวกัน

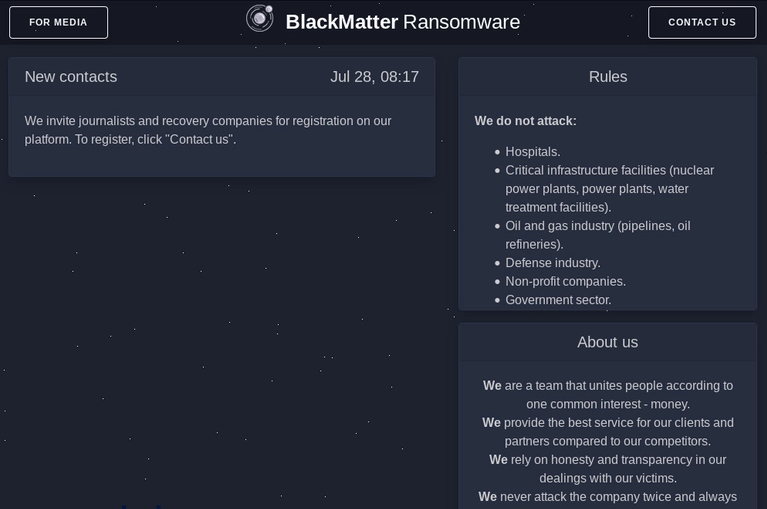

ในปลายเดือนกรกฎาคมที่ผ่านมา ก็มี RaaS ตัวใหม่ปรากฎตัวขึ้นมา โดยเรียกตัวเองว่า BlackMatter Ransomware ซึ่งเป็น RaaS ที่รวมเทคนิคที่ดีที่สุดของ DarkSide, REvil และ LockBit มาใช้

BlackMatter Ransomware ได้ปรากฏตัวบน Dark Web

Ref: Sophoslabs

โดยกลุ่ม BlackMatter ได้ระบุว่าทางกลุ่มมีข้อยกเว้น จะไม่โจมตีอุตสาหกรรมบางประเภท โดยจะไม่มีการโจมตี และรีดไถอุตสาหกรรมเกี่ยวกับการดูแลสุขภาพ โครงสร้างพื้นฐานที่สำคัญ เช่น น้ำมันและก๊าซ การป้องกันประเทศ องค์กรไม่แสวงหาผลกำไร และองค์กรของรัฐ

SophosLabs ได้วิเคราะห์ตัวอย่าง BlackMatter Ransomware และเปิดเผยความคล้ายกันทางเทคนิคของ DarkSide และกลุ่มอื่น ๆ

ด้านล่างนี้จะเป็นการเปรียบเทียบความสามารถของกลุ่ม

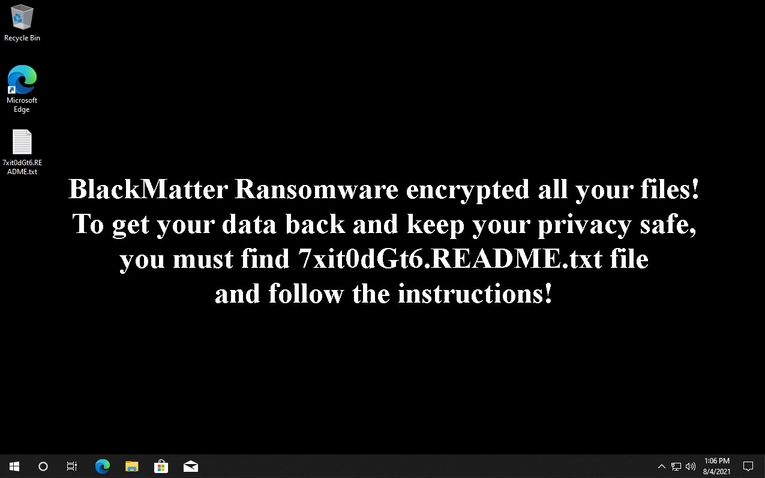

สำหรับเหยื่อที่ถูกโจมตีด้วย BlackMatter Ransomware ไฟล์บนเครื่องจะถูกเข้ารหัสพร้อมทั้งมีการเปลี่ยนหน้าจอวอลเปเปอร์ในลักษณะคล้ายกับ DarkSide Ransomware โดยไฟล์รูปภาพวอลเปเปอร์ .BMP มีขนาด 2.6878 MB จะถูกจัดเก็บไว้ที่ C:\ProgramData

Ref: Sophoslabs

โดย BlackMatter, DarkSide และ LockBit 2.0 จะมีรูปแบบการเข้ารหัสไฟล์เพียงบางส่วนเท่านั้น เพื่อลดระยะเวลาในการโจมตีลงอย่างมาก เนื่องจากจะใช้เวลาเพียงสองถึงสามวินาทีก่อนที่การป้องกันจะเริ่มทำการสแกน และระบุตัวมัลแวร์ที่กำลังทำงานอยู่ในหน่วยความจำ และไฟล์ต่าง ๆ และเมื่อรู้ว่า Solid-state drives (SSD) หรือ M.2 NVM storage นั้นมีความเร็วในการเข้าถึงข้อมูลด้วยความเร็ว หลายพัน MB/s จึงสามารถจินตนาการได้เลยว่า การโจมตีเพียง 1 MB นั้นจะหมายถึงไฟล์หลายร้อยไฟล์ที่สามารถเข้ารหัสได้ใน 1 วินาที และนอกเหนือจากการเข้ารหัสบางส่วนแล้ว RaaS ยังใช้ประโยชน์จาก Multithreading เพื่อนำไปสู่ปริมาณการเข้ารหัสได้มากขึ้น และใช้เวลาน้อยลง โดยการเข้ารหัสไฟล์ และการใช้ Multithreading ของ BlackMatter นั้น จะเหมือนกับของ DarkSide

แต่ BlackMatter จะมีความแตกต่างกับ DarkSide ที่จะมีการแก้ไขไฟล์เอกสารก่อนที่จะดำเนินการเข้ารหัสโดยจะตั้งค่า Discretionary access control list หรือ DACL เป็น Full สำหรับ Group “Everyone” ด้วยฟังก์ชัน SetSecurityFile ทำให้ผู้ใช้งาน Windows ทุกคนสามารถเข้าถึงเอกสารได้ และหลังจากนั้นจึงทำการเข้ารหัสไฟล์ ทำให้ผู้ที่ตกเป็นเหยื่อถึงแม้ว่าจะจ่ายเงินค่าไถ่ และได้รับตัวถอดรหัสจากผู้โจมตีแล้วก็ไม่สามารถกู้คืนในส่วนของสิทธิ์การเข้าถึงเดิมได้เนื่องจากข้อมูลในส่วนนั้นสูญหายไปแล้ว

โดยเมื่อ BlackMatter สามารถเข้าถึงเครือข่ายของเป้าหมายแล้วจะทำการติดตั้ง Ransomware และตั้ง Scheduled Task สำหรับเรียกใช้งานสคริปต์ PowerShell บน domain-accessible UNC path เช่น Domain Controller โดยไบนารีของ Ransomware นั้นจะถูกเข้ารหัสแบบ base64 และถูกฝังไว้ภายในสคริปต์ PowerShell แม้ว่าตัวสคริปต์ PowerShell จะรองรับการถอดรหัสและโหลดไบนารี Ransomware ได้โดยตรงที่หน่วยความจำ และ BlackMatter สามารถสั่งรีสตาร์ท Windows เพื่อเข้าสู่ Safe Mode ได้เพื่อหลบหลีกการถูกตรวจจับได้จาก Endpoint และหลังจากนั้นจะทำการเข้ารหัสไฟล์บนเครื่อง โดยมีขั้นตอนดังนี้

- BlackMatter มีการเปิดใช้งานบัญชี Local Administrator account ที่ติดมากับ Windows ซึ่งปกติจะมีการตั้งปิดไว้

- สร้าง “HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\AutoAdminLogon” บน Registry key และตั้งค่าเป็น 1

- สร้าง “HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\DefaultUserName” บน Registry key และตั้งค่าเป็น Administrator

- สร้าง “HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\DefaultDomainName” บน Registry key และตั้งค่าเป็น Local Hostname

- สร้างรายการภายใต้ HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\RunOnce\ บน Registry Key โดยทำการสุ่มสตริงที่ขึ้นด้วย * เช่น *VHJ544uhjC และตั้งค่าเป็นพาธรูปแบบเต็มของ Ransomware ที่เรียกใช้งาน

- ทำการเปลี่ยนแปลงการตั้งค่าการบูธเข้าระบบจาก Default ไปเป็น Safe mode with networking พร้อมทำการรันคำสั่ง : bcdedit /set {current} safeboot network

จากนั้น Ransomware จะทำการบังคับให้เครื่องรีสตาร์ท และ Windows จะบูตเข้าสู่ “Safe Mode with Networking” โดยอัตโนมัติ ซึ่งจะทำให้ Ransomware ทำการเข้ารหัสไฟล์ในเครื่องได้โดยไม่ถูกหยุดจาก Endpoint Protection และจะเข้าสู่ระบบด้วย Local account Administrator อัตโนมัติ และ Ransomware จะทำงานอัตโนมัติ เมื่อเสร็จสิ้นการเข้ารหัส มันจะรันคำสั่งต่อไปนี้ เพื่อให้แน่ใจว่า ต่อจากนี้ เครื่องจะบู๊ตเข้าสู่โหมดปกติ (bcdedit /deletevalue {current} safeboot) หลังจากรันคำสั่ง เครื่องจะรีสตาร์ท ซึ่งขึ้นตอนเหล่านี้เกือบจะเหมือนกับที่พบในการโจมตีของกลุ่ม REvil Ransomware ซึ่งจะใช้ Safe Mode ผ่านคำสั่ง -smode

และนอกเหนือจากนี้ BlackMatter ยังมีการพยายามยกระดับสิทธิ์เหมือนกับ Ransomware อื่น ๆ เช่น REvil, LockBit 2.0 และ DarkSide ที่จะมีการยกระดับสิทธิ์ตนเองเมื่อมีการถูกจำกัดสิทธิ์โดย User Account Control (UAC) ด้วย Object name: Elevation:Administrator!new:{3E5FC7F9-9A51-4367-9063-A120244FBEC7}

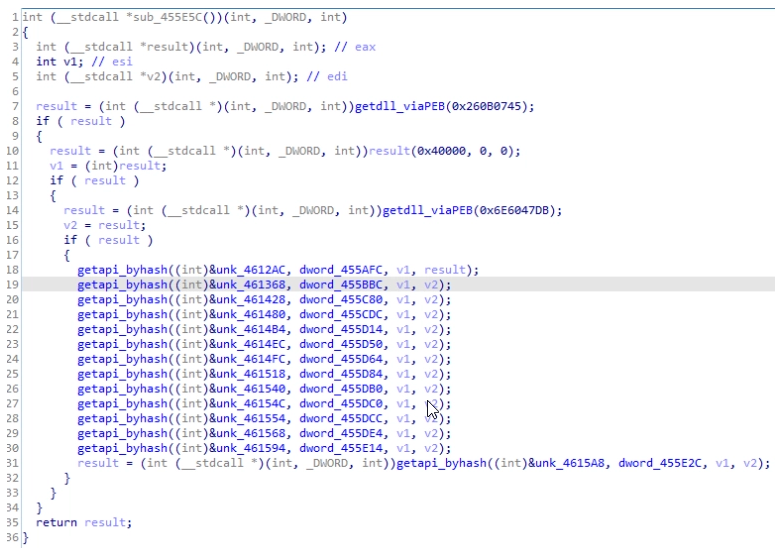

ในการเข้าหรัสจะเป็นเช่นเดียวกันกับ DarkSide และ REvil โดย BlackMatter จะใช้ Run-time API ที่สามารถขัดขวามการวิเคราะห์มัลแวร์

Ref: Sophoslabs

และก่อนการเข้ารหัสไฟล์ BlackMatter จะทำการ Terminates process ที่เกี่ยวข้องกับการเข้ารหัส ดังนี้

- ensvc

- thebat

- mydesktopqos

- xfssvccon

- firefox

- infopath

- winword

- steam

- synctime

- notepad

- ocomm

- onenote

- mspub

- thunderbird

- agensvc

- sql

- excel

- powerpnt

- outlook

- wordpad

- dbeng50

- isqlplussvc

- sqbcoreservice

- oracle

- ocautoupds

- dbsnmp

- msaccess

- tbirdconfig

- ocssd

- mydesktopservice

- visio

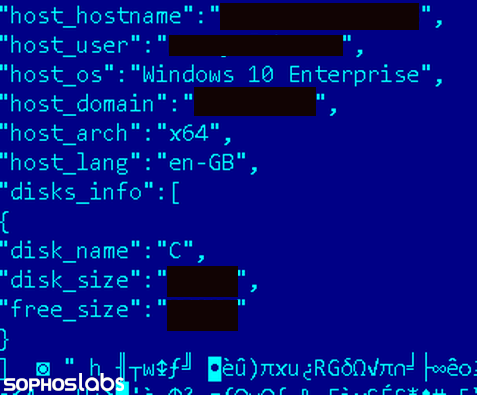

BlackMatter Ransomware จะรวบรวมข้อมูลจากเครื่องเหยื่อ เช่น Hostname, login user, OS, domain name, system type, language, ตลอดจนขนาดของดิสก์และพื้นที่ว่างที่พร้อมใช้งาน แล้วจะส่งรายละเอียดเหล่านั้นไปยัง paymenthacks[.]com และ mojobiden[.]com

![]()

![]()

Ref: Sophoslabs

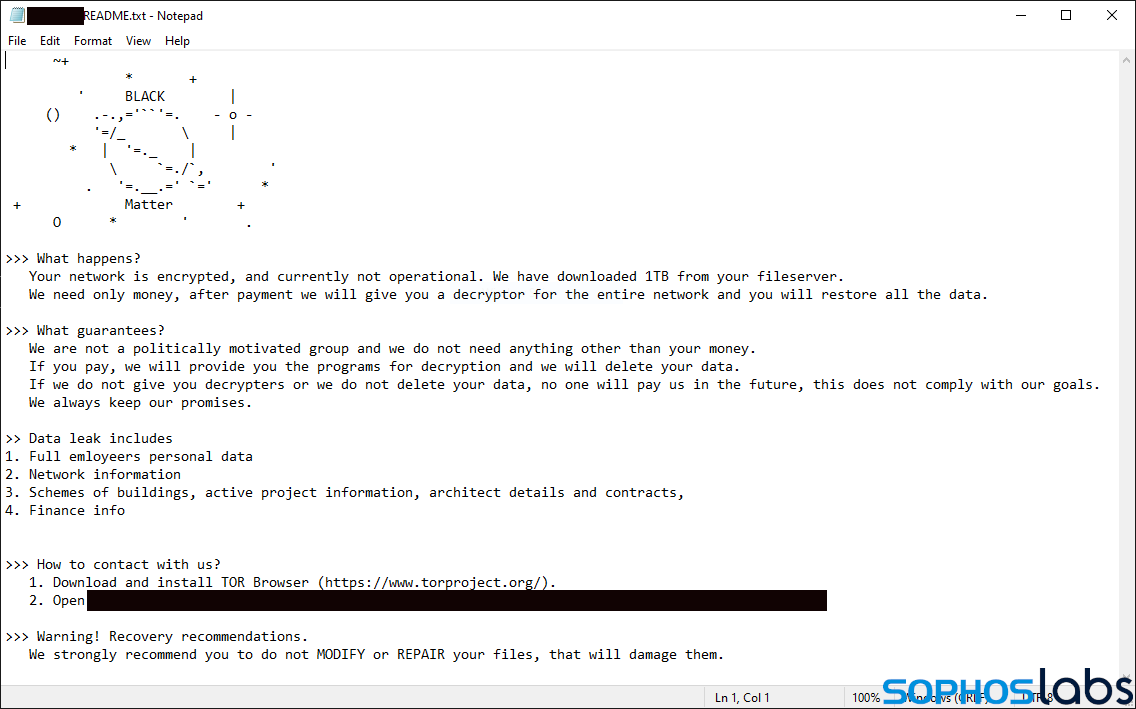

และหลังจากที่ BlackMatter Ransomware เข้ายึดเครื่องเรียบร้อย จะทำการทิ้งบันทึกการเรียกค่าไถ่ไว้ใน user-accessible folders บนดิสก์

Ref: Sophoslabs

คำแนะนำเบื้องต้นสำหรับการป้องกัน Ransomware

สำหรับผู้ใช้งานทั่วไป

- เมื่อพบ Website link file ที่ไม่น่าไว้ใจ ให้รีบทำการลบทิ้ง ไม่ควรทำการคลิ๊ก Website link หรือ เปิด file

- ติดตั้ง Antivirus และหมั่น Update signature และ Scan เครื่องอย่างสม่ำเสมอ

- ทำการสำรองข้อมูล Backup file ที่สำคัญไว้อยู่สเมอ

สำหรับผู้ดูแลระบบ

- ทำการ block IP, Domain และ Hash จาก ข้อมูล threat Intelligence หรือ Indicator of Compromise - IOC เพื่อเป็นการป้องกันเบื้องต้นในการเข้าถึง Server ต่างๆที่เป็นอันตราย

- ทำการตรวจสอบการเข้าถึงจากอุปกรณ์ Security โดยเฉพาะการใช้งาน ควรเปิดให้ใช้งานเฉพาะ Port ที่จำเป็นเท่านั้น

- ทำการตั้งค่า Group policy ให้ใช้งานเฉพาะ Software ที่องค์กรอนุญาติให้ใช้งานเท่านั้น

- ทำการสำรองข้อมูล Backup file ที่สำคัญไว้อยู่สเมอ

- อบรมความรู้เกี่ยวกับภัยคุกคามทาง internet ให้กับพนักงาน เพื่อให้พนักงานในองค์กรมีความ Awareness มากขึ้น

- ติดตามข่าวสารการ Update patch อุปกรณ์ต่างๆ อย่างสม่ำเสมอ

- กำหนดสิทธิ์ในการเข้าถึงของผู้ใช้งานให้อยู่ในหลักการ Least Privilege อยู่เสมอ

Indicator Of Compromise (IOC)

domain paymenthacks[.]com

domain mojobiden[.]com

FileHash-MD5 b06e2455a9c7c9485b85e9bdcceb8078

FileHash-MD5 598c53bfef81e489375f09792e487f1a

FileHash-MD5 d0512f2063cbd79fb0f770817cc81ab3

FileHash-MD5 3f9a28e8c057e7ea7ccf15a4db81f362

FileHash-MD5 a55bc3368a10ca5a92c1c9ecae97ced9

FileHash-MD5 ba375d0625001102fc1f2ccb6f582d91

FileHash-MD5 8a485e9f1237d69236522d2409a7fc3c

FileHash-MD5 907df1657b11187a4539c43248c4068e

IPv4 206[.]188[.]197[.]206

IPv4 51[.]79[.]243[.]236

ที่มา: Sophoslabs alienvault

You must be logged in to post a comment.