เราจะพามารู้จักกับ BlackMatter: กลุ่ม Ransomware มาแรง ที่เรียนรู้จากความผิดพลาดในอดีตของ Darkside และ REvil

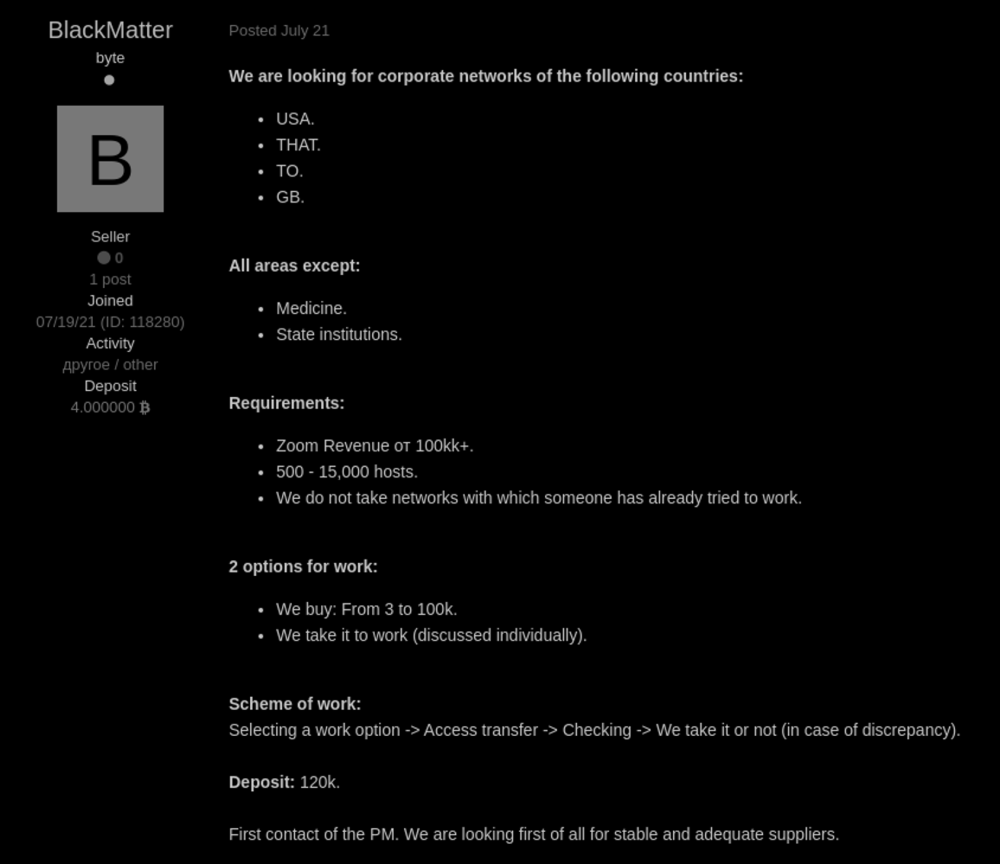

ในเดือนกรกฎาคม กลุ่ม Ransomware กลุ่มใหม่เริ่มโพสต์โฆษณาบนฟอรัมเกี่ยวกับอาชญากรรมทางอินเทอร์เน็ตต่างๆ โดยประกาศว่ากำลังพยายามหาพันธมิตร และอ้างว่าได้รวมคุณลักษณะของกลุ่ม Ransomware ที่มีชื่อเสียงมาก่อนหน้าเช่น REvil และ DarkSide นั่นคือ BlackMatter

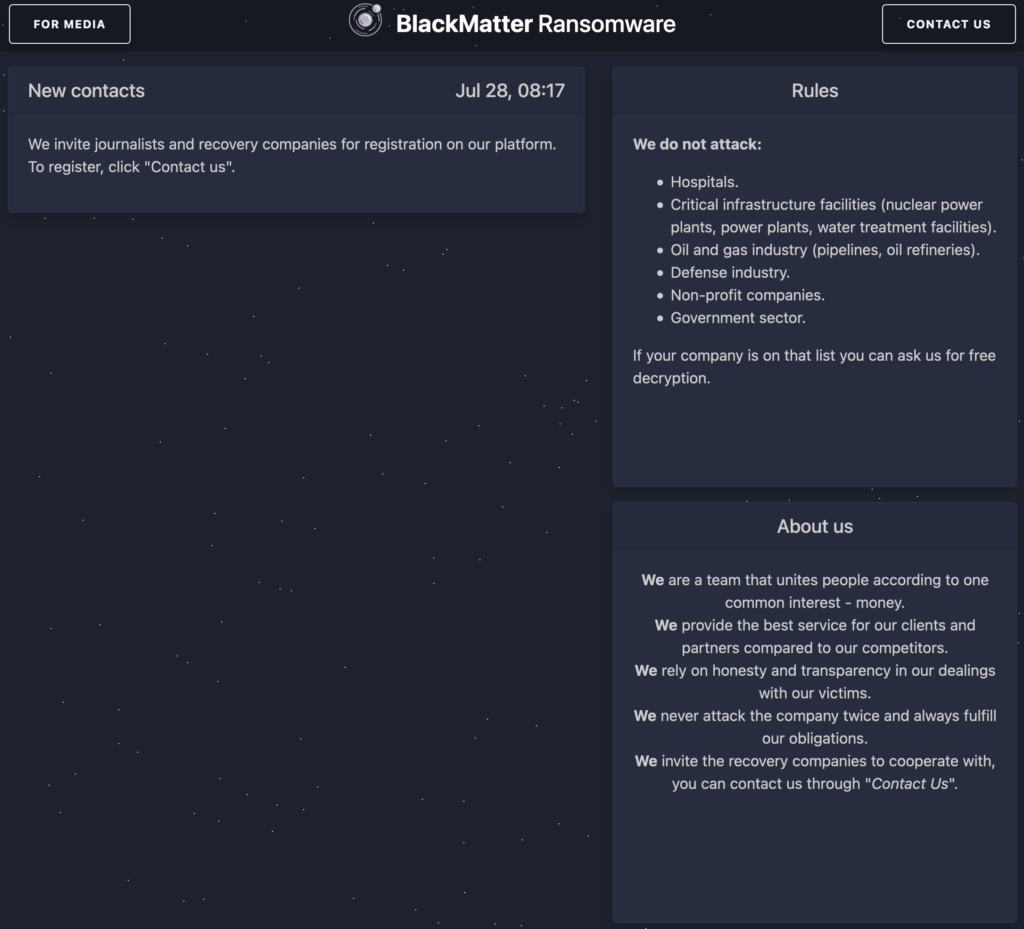

กลุ่ม BlackMatter ระบุว่าทางกลุ่มมีการกำหนดเป้าหมายที่จะโจมตีเป็นบริษัทขนาดใหญ่ที่มีรายได้ต่อปีมากกว่า 100 ล้านดอลลาร์ อย่างไรก็ตามทางกลุ่มจะไม่โจมตีบริษัทที่เกี่ยวข้องกับการดูแลสุขภาพ โครงสร้างพื้นฐานที่สำคัญ น้ำมันและก๊าซ การป้องกันประเทศ องค์กรไม่แสวงหาผลกำไร และองค์กรของรัฐ

ตัวแทนจากกลุ่มได้พูดคุยกับ Dmitry Smilyanets นักวิเคราะห์ และผู้เชี่ยวชาญด้านความปลอดภัยจาก Recorded Future เกี่ยวกับวิธีที่ BlackMatter เรียนรู้จากความผิดพลาดของกลุ่มแรนซัมแวร์อื่นๆ สิ่งที่พวกเขามองหาเมื่อรับสมัครพันธมิตร และทำไมพวกเขาจึงหลีกเลี่ยงเป้าหมายบางเป้าหมาย การสัมภาษณ์ดำเนินการเป็นภาษารัสเซีย และแปลเป็นภาษาอังกฤษโดยได้รับความช่วยเหลือจากนักแปลมืออาชีพ และแก้ไขเพื่อความชัดเจน

Dmitry Smilyanets:

Ransomware ของคุณเพิ่งปรากฏเมื่อเร็วๆ นี้ และเท่าที่เราทราบ ยังไม่มีการโจมตีสาธารณะโดยใช้ BlackMatter พวกคุณเริ่มพัฒนามันตั้งแต่เมื่อไหร่?

BlackMatter:

ถ้าคุณติดตามจาก Public Blog ก็จะดูเหมือนว่ายังไม่มีการโจมตีใดๆ แต่จริงๆแล้วมีบริษัทที่ถูกเราโจมตีไปแล้ว และบริษัทที่เราโจมตีก็มีการติดต่อกับกลับมา ซึ่งตราบใดที่การเจรจาประสบความสำเร็จ เราจะไม่เผยแพร่การโจมตีบน Blog Post หลักของเรา

Ransomware ของเราพัฒนาขึ้นในช่วงหกเดือนที่ผ่านมา อาจดูเหมือนทำได้ง่าย แต่ไม่ใช่ จริงๆแล้วสิ่งที่พวกคุณ หรือคนทั่วๆไปเห็นคือส่วนหนึ่งของยอดภูเขาน้ำแข็งเท่านั้น

ก่อนเริ่มดำเนินการ พวกเราได้ศึกษา Code ของ Ransomware as a Service (RaaS) ที่มีชื่อเสียงมาก่อนหน้านี้อย่างละเอียด:

- LockBit

มี codebase ที่ดี แต่ Panel ใช้งานได้ยาก (ในขณะที่เราใช้ Product ของพวกเขา) หากเปรียบเทียบกับรถยนต์ ก็สามารถพูดได้ว่านี่คือสายการผลิตรถยนต์ของญี่ปุ่นที่มีเครื่องยนต์ที่ดี แต่การตกแต่งภายในว่างเปล่า และใช้งานไม่ได้จริง คุณสามารถขับได้ แต่ก็ไม่ได้ประทับใจมากนัก - REvil

ดูจะเป็นโปรเจ็กต์ที่ดีที่สุด เท่าที่พวกเราได้ทดลองใช้มา (ตั้งแต่ GandCrab พวกเขาไม่ได้ทำการแก้ไขที่สำคัญอะไรตั้งแต่นั้นมา) มี Panel ที่ใช้งานได้จริง แต่การโจมตีเน้นไปที่จำนวนให้มากที่สุด มากกว่าการพยายามเลือกเป้าหมายโดยเฉพาะ - Darkside

เป็นซอฟต์แวร์ที่ค่อนข้างใหม่และมี codebase ที่ดี (มีปัญหาบางส่วน) และ web part ที่น่าสนใจเมื่อเทียบกับ RaaS อื่นๆ

ไฟล์ที่ใช้สำหรับติดตั้ง Ransomware ของพวกเรา ได้รวมเอาแนวคิดของ LockBit, REvil และ DarkSide ไว้บางส่วน ส่วนของ Web part ได้รวมเอาแนวทางทางเทคนิคของ DarkSide เข้าไว้ด้วยกัน เนื่องจากเรามองว่ามีโครงสร้างที่ใช้งานได้เหมาะสมที่สุด (แยกบริษัทสำหรับแต่ละเป้าหมาย และอื่นๆ)

DS:

การจัดการโปรแกรมสำหรับร่วมมือกับพันธมิตร (หรือที่เรียกว่า ransomware-as-a-service) ยากแค่ไหน?

BM:

โดยรวมแล้วไม่ยากมาก RaaS สามารถออฟไลน์ได้ (เมื่อมีการสร้างงานผ่าน jabber/tox) แต่ก็ไม่มีความต้องการของตลาด และลูกค้าปัจจุบันหลังจากที่เคยใช้ REvil และ DarkSide ส่วนใหญ่ก็ยังไม่พร้อมที่จะลองเปลี่ยนมาทดลองใช้อย่างจริงจัง เราจึงสร้างโปรเจค และนำออกสู่ตลาดที่ตัวโปรเจคจะตอบสนองต่อความต้องการโดยเฉพาะ จึงค่อนข้างจะประสพความสำเร็จพอสมควร

DS:

ล่าสุด กลุ่มที่ใหญ่ที่สุดอย่าง DarkSide, REvil, Avaddon, BABUK ได้หยุดการเคลื่อนไหว ผู้เชี่ยวชาญหลายคนเชื่อว่านี่เป็นเพราะแรงกดดันจากผู้นำระดับสูงของสหรัฐอเมริกา และรัสเซียต่อสถานการณ์การโจมตีของ Ransomware จริงหรือเปล่า? คุณคิดว่า Product ของคุณจะมีชะตากรรมเดียวกันหรือไม่?

BM:

ใช่ เราเชื่อว่าส่วนใหญ่การออกจากตลาดน่าจะเกี่ยวกับสถานการณ์การกดดันจากทั้งโลก ประการแรกคือความกลัวต่อสหรัฐอเมริกาเนื่องจากการวางแผนปฏิบัติการเชิงรุกต่อภัยคุกคามทางไซเบอร์ ตลอดจนคณะทำงานทวิภาคีเกี่ยวกับการขู่กรรโชกทรัพย์ทางไซเบอร์ พวกเรามีการติดตามสถานการณ์ รวมทั้งรับข้อมูลจากแหล่งอื่นๆ เราออกแบบโครงสร้างพื้นฐานของเราโดยคำนึงถึงปัจจัยเหล่านี้ทั้งหมด และเราสามารถพูดได้ว่าเราสามารถต้านทานปฏิบัติการเชิงรุกต่อภัยคุกคามทางไซเบอร์ของสหรัฐอเมริกาได้ นานแค่ไหน? เวลาจะบอกเอง.สำหรับตอนนี้เราเน้นการทำงานระยะยาว เรายังกลั่นกรองเป้าหมาย และจะไม่อนุญาตให้ใช้โปรเจ็กต์ของเราในการโจมตีโครงสร้างพื้นฐานที่สำคัญ ซึ่งจะดึงดูดความสนใจมาหาพวกเรา

DS:

คุณบอกว่า Product ของคุณรวบรวมส่วนที่ดีที่สุดของ DarkSide, REvil และ LockBit จุดแข็งของพวกเขาคืออะไร?

BM:

โปรเจคของเราได้รวมจุดแข็งของโปรแกรมพันธมิตรแต่ละโครงการ:

- จาก REvil - SafeMode การนำไปใช้งานนั้นแย่ และไม่ได้รับการออกแบบไว้ดีเท่าไร เราพัฒนาแนวคิดและนำไปใช้อย่างดีขึ้น เรายังพัฒนา PowerShell ที่ REvil เคยใช้อีกด้วย

- จาก LockBit - เราปรับเอา Codebase มาใช้ แต่ไม่ได้เยอะมาก

- จาก DarkSide - สิ่งแรก คือแนวคิดของการใช้ความสามารถจากบัญชีผู้ดูแลระบบ เพื่อใช้โดเมนในกา่รเข้ารหัสไดรฟ์ที่แชร์ด้วยสิทธิ์สูงสุด รวมถึงใช้โครงสร้างของ Admin Panel จาก DarkSide ด้วย

DS:

จากรายงานล่าสุดที่เผยแพร่ในสัปดาห์นี้ BlackMatter มีความคล้ายคลึงกับ DarkSide มาก คุณช่วยยืนยันได้ไหมว่าโครงสร้างพื้นฐานของคุณอิงจาก DarkSide?

BM:

เราสามารถพูดได้อย่างมั่นใจว่าเราเป็นแฟนตัวยงของ DarkSide เราคุ้นเคยกับทีม DarkSide จากการทำงานร่วมกันในอดีต แต่เราไม่ใช่พวกเขา แม้ว่าเราจะชื่นชอบกับแนวคิดของพวกเขาก็ตาม

DS:

LockBit 2.0 ถือเป็น Ransomware ที่เร็วที่สุดในขณะนี้ ความเร็วในการเข้ารหัส/ถอดรหัสของ Ransomware ของคุณคืออะไร?

BM:

ไม่เป็นความจริง หลังจากอ่านคำถาม เราตัดสินใจที่จะเตรียมตัวโดยการดาวน์โหลด LockBit เวอร์ชันล่าสุดที่เผยแพร่ต่อสาธารณะ (สิ้นสุด 06.21) และทำการทดสอบ เราสามารถระบุสิ่งต่อไปนี้:

- BlackMatter: 2.22

- LockBit: 02.59

การทดสอบดำเนินการภายใต้เงื่อนไขเดียวกัน นอกจากนี้ LockBit ยังเข้ารหัสไฟล์ 256 kb แรก (ซึ่งค่อนข้างแย่จากมุมมองของความแข็งแกร่งในการเข้ารหัส) ในทางกลับกัน เราเข้ารหัส 1 MB โดยพื้นฐานแล้วนั่นคือเคล็ดลับของความเร็ว

DS:

คุณวางแผนที่จะเพิ่มคุณสมบัติใหม่ให้กับ Product ของคุณอีกมั้ย อย่างเช่นของ StealBit

BM:

ใช่ ซอฟต์แวร์กำลังได้รับการพัฒนาอย่างต่อเนื่อง ในแง่ของฟังก์ชันใหม่ที่จะปรากฏในอนาคตอันใกล้ ตัวอย่างเช่นสั่งพิมพ์ข้อความ Ransom Note บนเครื่องพิมพ์ที่มีอยู่ทั้งหมด เรายังจับตาดูคู่แข่งของเราและนำสิ่งที่เราพิจารณาว่ามีแนวโน้ม และเป็นความต้องการของลูกค้าของเรามาปรับปรุงเสมอ

DS:

ได้เห็นประกาศรับสมัครทีมของคุณหลายครั้งแล้ว คุณต้องการรับสมัคร Penetration testers กี่คน? มันง่ายกว่าไหมที่จะทำงานกับทีมเล็ก ๆ แต่แข็งแกร่ง หรือกับกลุ่มแฮกเกอร์มือใหม่ที่ยังไม่เชี่ยวชาญมาก

BM:

เรามุ่งเป้าไปที่ทีมที่แข็งแกร่ง และมากประสบการณ์ เทคนิคของพวกเขา และความปรารถนาในการสร้างรายได้ ไม่ใช่แค่คนที่อยากลองทำธุรกิจ เรามักจะกรองกลุ่มแฮกเกอร์มือใหม่ที่ยังไม่เชี่ยวชาญออกก่อนที่จะเข้าถึง Admin Panel ของเรา

DS:

แน่นอน มีผู้เชี่ยวชาญที่มีความสามารถมากมายในทีมของคุณ เหตุใดความสามารถนี้จึงมุ่งเป้าไปที่กิจกรรมการโจมตี? คุณได้ลองงานที่เกี่ยวข้องกับการทดสอบการเจาะระบบแบบถูกกฏหมายรึยัง?

BM:

เราไม่ได้ปฏิเสธว่าธุรกิจเป็นการโจมตีระบบ แต่ถ้าเรามองให้ลึกกว่านั้น จากปัญหาเหล่านี้ เทคโนโลยีใหม่ ๆ จึงถูกพัฒนา และสร้างขึ้น หากทุกที่สมบูรณ์แบบไปหมด ก็จะไม่มีที่ว่างสำหรับการพัฒนาใหม่ ๆ

เกิดมาครั้งเดียว และพวกเราก็จะใช้มันอย่างเต็มที่ ธุรกิจของเราไม่เป็นอันตรายต่อบุคคล เรามุ่งเป้าไปที่บริษัทเท่านั้น และบริษัทมีความสามารถในการจ่ายเงิน และกู้คืนข้อมูลทั้งหมดได้เสมอ

เราไม่เคยลองทดสอบการเจาะระบบแบบถูกกฏหมาย และเราเชื่อว่าธุรกิจนี้ไม่ได้สร้างรายได้ที่เหมาะสมกับความสามารถเลย

DS:

คุณคิดอย่างไรเกี่ยวกับการโจมตีโครงสร้างพื้นฐานของ Colonial Pipeline หรือ JBS? เหมาะสมหรือไม่ที่จะโจมตีเครือข่ายขนาดใหญ่เช่นนี้

BM:

เราคิดว่านี่เป็นปัจจัยสำคัญในการปิด REvil และ DarkSide พวกเราห้ามไม่ให้มีการนำ Product ของเราไปโจมตีเป้าหมายประเภทนั้น และเราก็ไม่เห็นเหตุผล หรือความจำเป็นที่จะต้องทำการโจมตีพวกเขา

DS:

กระทรวงยุติธรรมสหรัฐกล่าวว่าพวกเขาสามารถกู้คืน bitcoins บางส่วนที่จ่ายโดย Colonial ได้ คุณคิดว่าสิ่งนี้เกิดขึ้นได้อย่างไร?

BM:

เราคิดว่าทีม DarkSide หรือพันธมิตรของพวกเขาได้โอน bitcoins ไปยังวอลเล็ต ซึ่งนำไปสู่การยึด Private Keys ของวอลเล็ตนั้น

DS:

คุณกำลังรับซื้อข้อมูลสำหรับช่วยในการเข้าถึงเครือข่าย และประกาศว่าคุณจะไม่โจมตีหน่วยงานรัฐบาล และสถาบันทางการแพทย์ ในเวลาเดียวกัน คุณระบุว่าคุณจะไม่โจมตีหลาย ๆ อุตสาหกรรม รวมถึงโครงสร้างพื้นฐานที่สำคัญ การป้องกัน องค์กรไม่แสวงหากำไร และน้ำมัน ใครเป็นคนตัดสินใจขั้นสุดท้ายว่าจะเข้ารหัสเครือข่ายนั้นหรือไม่?

BM:

การตัดสินใจขั้นสุดท้ายเป็นของพวกเรา เราตรวจสอบแต่ละเป้าหมาย และตัดสินใจว่าเป้าหมายนั้นมีผลกระทบด้านลบที่อาจเกิดขึ้นกับเราหรือไม่ ในการติดต่อแจ้งข้อมูลเข้ามาทั้งจากทาง Blog, Forum และส่วนตัว เราจะกรองสิ่งที่เราจะไม่ทำการโจมตีออก

DS:

การเข้าถึงเครือข่ายประเภทใดที่ง่ายที่สุดในปี 2564 ในความคิดของคุณ

BM:

เราไม่ค่อยสนใจพวก VPN และการต้องใช้เวลานานในการค้นหาข้อมูลเพื่อพยายามเข้าถึงระบบ แต่จะมุ่งเน้นไปที่การเข้าถึงเครือข่ายโดยตรงได้ในทันที

DS:

อะไรมีผลมากกว่าที่จูงใจให้บริษัทยอมจ่าย: ระบบไม่สามารถใช้งานได้ หรือความกลัวว่าข้อมูลจะรั่วไหล?

BM:

มันแตกต่างกันไปในแต่ละบริษัท สำหรับบางคน การรักษาความลับเป็นสิ่งสำคัญ และสำหรับบางคนก็คือการทำให้ระบบกลับมาใช้งานได้ หากเครือข่ายถูกเข้ารหัสอย่างสมบูรณ์ และมีความเสี่ยงที่ข้อมูลจะถูกเผยแพร่ บริษัทก็มักจะจ่ายเงิน

DS:

(ไม่เอ่ยชื่อ) พูดถึงมุมมองต่อบริษัทประกันภัย คุณคิดว่าถ้าบริษัทประกันภัยหยุดครอบคลุมเหตุการณ์ Ransomware กะทันหัน ความสนใจในการโจมตีด้วย Ransomware ของคุณจะเปลี่ยนหรือไม่?

BM:

มันจะไม่เปลี่ยนแปลง บริษัทจะยังคงจ่ายเงินอยู่ดี แต่ก็มีความเป็นไปได้ว่าจำนวนเงินที่จ่ายจะลดลง

ตอนนี้ค่าประกันเพิ่มขึ้นก็จริง แต่ในสถานการณ์ที่ทุกบริษัทซื้อประกัน ก็จะทำให้บริษัทอื่นๆก็ยังคงต้องซื้อประกันด้วยเช่นกัน

DS:

เกิดอะไรขึ้นกับ (ไม่เอ่ยชื่อ) มีข่าวลือมากมาย คุณช่วยชี้แจงสถานการณ์ได้ไหม?

BM:

เราไม่รู้ เป็นไปได้มากว่าหลังจากได้เงินครั้งสุดท้าย เขาไปพักร้อนหรือกำลังเตรียมการรีแบรนด์โปรเจคของพวกเขา

DS:

บอกความลับกับเราหน่อย

BM:

ไม่มีความลับ แต่เราเชื่อในบ้านเกิดของเรา เรารักครอบครัวของเรา และเราหาเงินให้ลูก ๆ ของเรา

ที่มา: Therecord

You must be logged in to post a comment.