Cisco ได้แก้ไขช่องโหว่ Zero-day ในซอฟต์แวร์ IOS XR Router ซึ่งทำให้ผู้โจมตีที่ไม่มีสิทธิ์สามารถเข้าถึง Redis instances ที่รันอยู่บน NOSi Docker containers ได้

IOS XR Network OS ถูกใช้บน Router ของ Cisco หลายตัว รวมถึง Router NCS 540 & 560, NCS 5500, 8000 และ ASR 9000 series

ช่องโหว่ที่พบมีหมายเลข CVE-2022-20821 ถูกค้นพบในระหว่างการแก้ไขปัญหาให้กับผู้ใช้งานของทีม Cisco TAC (Technical Assistance Center)

Cisco ได้ออกมาอธิบายเกี่ยวกับการโจมตีนี้ว่า "ช่องโหว่นี้เกิดจากการตรวจสอบสถานะของ RPM มีการเปิดใช้งานพอร์ต TCP 6379 เป็นค่าเริ่มต้น ซึ่งทำให้ผู้โจมตีสามารถโจมตีช่องโหว่นี้เพื่อเชื่อมต่อกับ Redis instances บนพอร์ตที่เปิดอยู่"

"หากโจมตีได้สำเร็จอาจทำให้ผู้โจมตีเข้าถึงฐานข้อมูล หน่วยความจำ และดึงข้อมูลบนฐานข้อมูลของ Redis ออกไปได้"

แต่การโจมตีช่องโหว่นี้ ผู้โจมตีจะไม่สามารถสั่งรันโค้ดที่เป็นอันตรายจากระยะไกลเพื่อเข้าควบคุมเครื่องได้ เนื่องจาก Redis Instance นั้นรันอยู่ใน sandboxed container

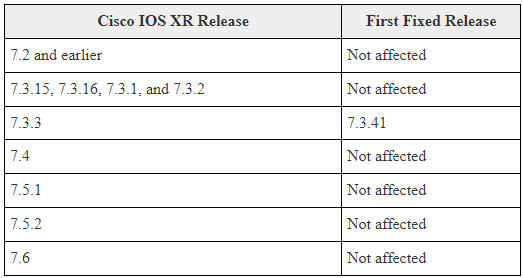

แม้ว่าช่องโหว่นี้จะมีผลกับ Router Cisco 8000 Series ที่มีการติดตั้ง และใช้งาน Health check RPM เท่านั้น แต่ Cisco ได้แนะนำให้ผู้ใช้งานรีบดำเนินการอัปเดตแพตซ์โดยด่วน หรือปฏิบัติตามคำแนะนำเพื่อแก้ไขปัญหาชั่วคราว กับอุปกรณ์ที่ใช้ซอฟต์แวร์ที่มีช่องโหว่ที่ยังไม่สามารถดำเนินการอัปเดตได้

Cisco PSIRT ได้กล่าวว่า "เรากังวลว่าอาจจะพบการโจมตีเกิดขึ้นจริงจากช่องโหว่ดังกล่าวภายในเดือนพฤษภาคม พ.ศ. 2565"

"Cisco แนะนำให้ผู้ใช้งานปฏิบัติตามคำแนะนำเพื่อแก้ไขปัญหาชั่วคราว หรือทำการ Upgrade ซอฟต์แวร์ให้เป็นปัจจุบันเพื่อแก้ไขช่องโหว่นี้"

คำแนะนำเพื่อแก้ไขปัญหาชั่วคราว

สำหรับผู้ใช้งานที่ยังไม่สามารถอัปเดตความปลอดภัยได้ เพื่อป้องกันการถูกโจมตีจากช่องโหว่ CVE-2022-20821 สามารถแก้ไขปัญหาเบื้องต้นได้ดังนี้

- ผู้ดูแลระบบต้องทำการ disable health check และลบ health check RPM ออกจากอุปกรณ์ที่มีช่องโหว่ หากต้องการดูว่าอุปกรณ์ได้รับผลกระทบหรือไม่ สามารถใช้คำสั่ง run docker ps และหา docker container ที่ชื่อว่า NOSi

- ผู้ดูแลระบบยังสามารถใช้ Infrastructure Access Control List (iACLs) เพื่อบล็อกพอร์ต 6379 ไม่ให้ผู้โจมตีสามารถเข้าถึง Redis instances ได้

Cisco แนะนำว่า "วิธีแก้ไขปัญหาชั่วคราว อาจส่งผลกระทบต่อการทำงาน หรือประสิทธิภาพของเครือข่าย แนะนำให้ผู้ดูแลระบบประเมินการแก้ไขโดยอิงจากสถานการณ์ และข้อจำกัดในการใช้งานบนระบบของตน"

ก่อนหน้านี้ Cisco ได้แก้ไขช่องโหว่บน NFVIS ที่ทำให้ผู้โจมตีสามารถเรียกใช้คำสั่งด้วยสิทธิ์ของ root และช่องโหว่บน Cisco Umbrella Virtual Appliance (VA)

ที่ทำให้ผู้โจมตีที่ไม่ผ่านการตรวจสอบสิทธิ์สามารถขโมยข้อมูล credentials ของผู้ดูแลระบบได้

ที่มา : bleepingcomputer

You must be logged in to post a comment.