Google ได้ปล่อยแพตช์ความปลอดภัยเร่งด่วนสำหรับเบราว์เซอร์ Chrome เพื่อแก้ไขช่องโหว่ 5 รายการ ที่อาจทำให้ผู้โจมตีสามารถรันโค้ดที่เป็นอันตรายจากระยะไกลได้

อัปเดตนี้ ได้แก่ เวอร์ชัน 142.0.7444.134/.135 สำหรับ Windows, 142.0.7444.135 สำหรับ macOS และ 142.0.7444.134 สำหรับ Linux โดยมุ่งเป้าไปที่ช่องโหว่ระดับ Critical ใน core components อย่าง WebGPU และ V8 JavaScript engine

แพตช์นี้ออกมาท่ามกลางการตรวจสอบด้านความปลอดภัยของเบราว์เซอร์ที่เข้มงวดขึ้น เนื่องจาก WebGPU ซึ่งเป็น API สมัยใหม่สำหรับเว็บแอปพลิเคชันที่ใช้การประมวลผลด้วย GPU ได้กลายเป็นเป้าหมายหลักสำหรับการโจมตีที่ซับซ้อน

ช่องโหว่ประเภท Remote Code Execution ใน components เหล่านี้ อาจทำให้การเข้าใช้งานเว็บไซต์ที่เป็นอันตรายนำไปสู่การเข้ายึดระบบของผู้ใช้ได้ โดยไม่ต้องมีการโต้ตอบใด ๆ

Google เน้นย้ำว่า การแก้ไขนี้ได้รับการพัฒนาโดยความร่วมมือกับนักวิจัยจากภายนอก ซึ่งช่วยป้องกันไม่ให้ช่องโหว่เหล่านี้ส่งผลกระทบในวงกว้าง อัปเดตนี้จะค่อย ๆ ทยอยปล่อยออกมาในอีกไม่กี่วัน และสัปดาห์หน้า เพื่อให้มั่นใจในเสถียรภาพของอุปกรณ์หลายล้านเครื่องทั่วโลก

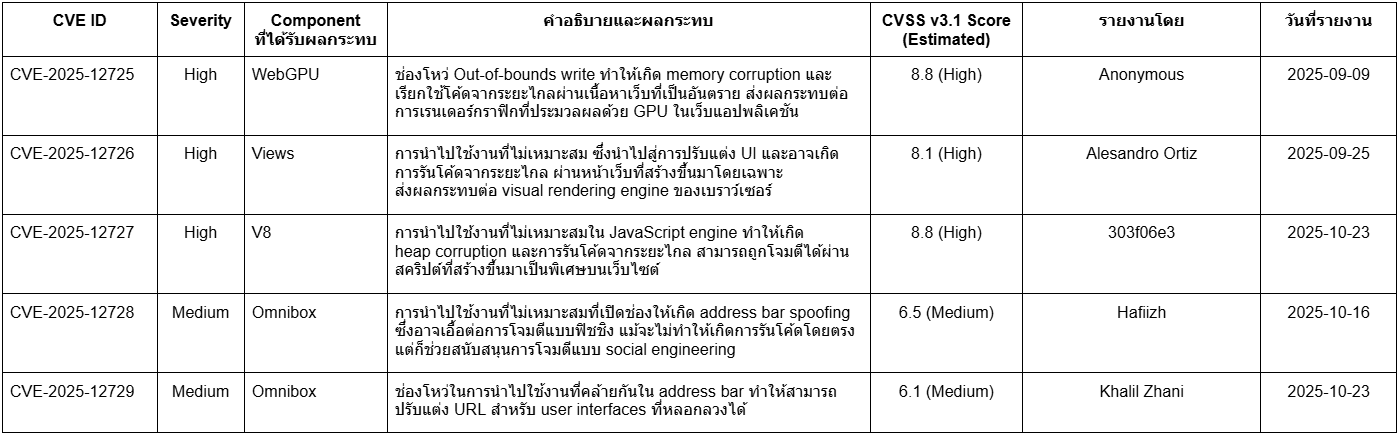

ช่องโหว่สำคัญที่ได้รับการแก้ไขใน Chrome 142

ในบรรดาการแก้ไขช่องโหว่ด้านความปลอดภัย 5 รายการ มี 3 รายการที่มีความรุนแรงระดับ high ซึ่งรวมถึงช่องโหว่ out-of-bounds write ใน WebGPU และ inappropriate implementations ใน V8 และ Views

ช่องโหว่เหล่านี้ หากไม่ได้รับการแก้ไข อาจนำไปสู่ memory corruption ซึ่งทำให้ผู้โจมตีสามารถรันโค้ดที่เป็นอันตราย, ขโมยข้อมูลที่สำคัญ หรือติดตั้งมัลแวร์ได้ ส่วนอีก 2 ช่องโหว่ที่มีความรุนแรงระดับ medium ส่งผลกระทบต่อ Omnibox address bar ซึ่งอาจทำให้ผู้ใช้เสี่ยงต่อการถูกฟิชชิง หรือการโจมตีแบบ injection

ตารางต่อไปนี้สรุปข้อมูล CVEs, ระดับความรุนแรง, Component ที่ได้รับผลกระทบ และรายละเอียดทางเทคนิคตามที่ Google เปิดเผย

การประเมิน CVSS scores เหล่านี้ สอดคล้องกับการจัดอันดับทั่วไปสำหรับช่องโหว่บนเบราว์เซอร์ที่คล้ายคลึงกัน ซึ่งแสดงให้เห็นถึงความเร่งด่วนของช่องโหว่ที่มีระดับความรุนแรงสูง โดย Google ได้จำกัดรายละเอียดทั้งหมดของช่องโหว่ไว้ จนกว่าผู้ใช้ส่วนใหญ่จะอัปเดต ซึ่งเป็นแนวทางปฏิบัติมาตรฐานเพื่อจำกัดการพัฒนาเครื่องมือโจมตี

อัปเดตนี้ แสดงให้เห็นถึงช่องโหว่ที่มีอยู่ในมาตรฐานเว็บสมัยใหม่ อย่าง WebGPU ซึ่งแม้จะให้ประสิทธิภาพที่สูงขึ้นสำหรับแอปพลิเคชันเกม และ AI แต่กลับเปิด attack surfaces ใหม่ ๆ ด้วย

V8 ซึ่งทำหน้าที่ขับเคลื่อนการประมวลผล JavaScript ของ Chrome ยังคงเป็นเป้าหมายที่ถูกโจมตีบ่อยครั้ง เนื่องจากมีการใช้งานอย่างแพร่หลายใน web ecosystems เครื่องมือด้านความปลอดภัยอย่าง AddressSanitizer และ libFuzzer มีบทบาทสำคัญในการตรวจจับช่องโหว่เหล่านี้ในระหว่างการพัฒนา ซึ่งแสดงให้เห็นถึงมาตรการเชิงรุกในกระบวนการพัฒนาของ Chromium

ผู้ใช้ควรตรวจสอบอัปเดตทันทีผ่านเมนูการตั้งค่าของ Chrome ภายใต้หัวข้อ “About Chrome” เพื่อติดตั้งแพตช์ องค์กรที่ใช้ Chrome ในการทำงานควรบังคับใช้การอัปเดตอัตโนมัติ และเฝ้าระวังสัญญาณของการถูกโจมตี เช่น การหยุดทำงานของเบราว์เซอร์ที่ผิดปกติ หรือความผิดปกติของเครือข่าย

ที่มา : cybersecuritynews