แคมเปญมัลแวร์ GlassWorm ที่ส่งผลกระทบต่อมาร์เก็ตเพลส OpenVSX และ Visual Studio Code เมื่อเดือนที่แล้ว ได้กลับมาอีกครั้ง โดยมาพร้อมกับ VSCode extensions ใหม่ 3 ตัว ที่มียอดดาวน์โหลดไปแล้วกว่า 10,000 ครั้ง

GlassWorm เป็นแคมเปญ และมัลแวร์ที่ใช้การโจมตีจากธุรกรรมบน Solana เพื่อดึงข้อมูล payload ที่มุ่งเป้าขโมยข้อมูล account credentials ของ GitHub, NPM และ OpenVSX รวมถึงข้อมูล cryptocurrency wallet จาก extensions 49 รายการ

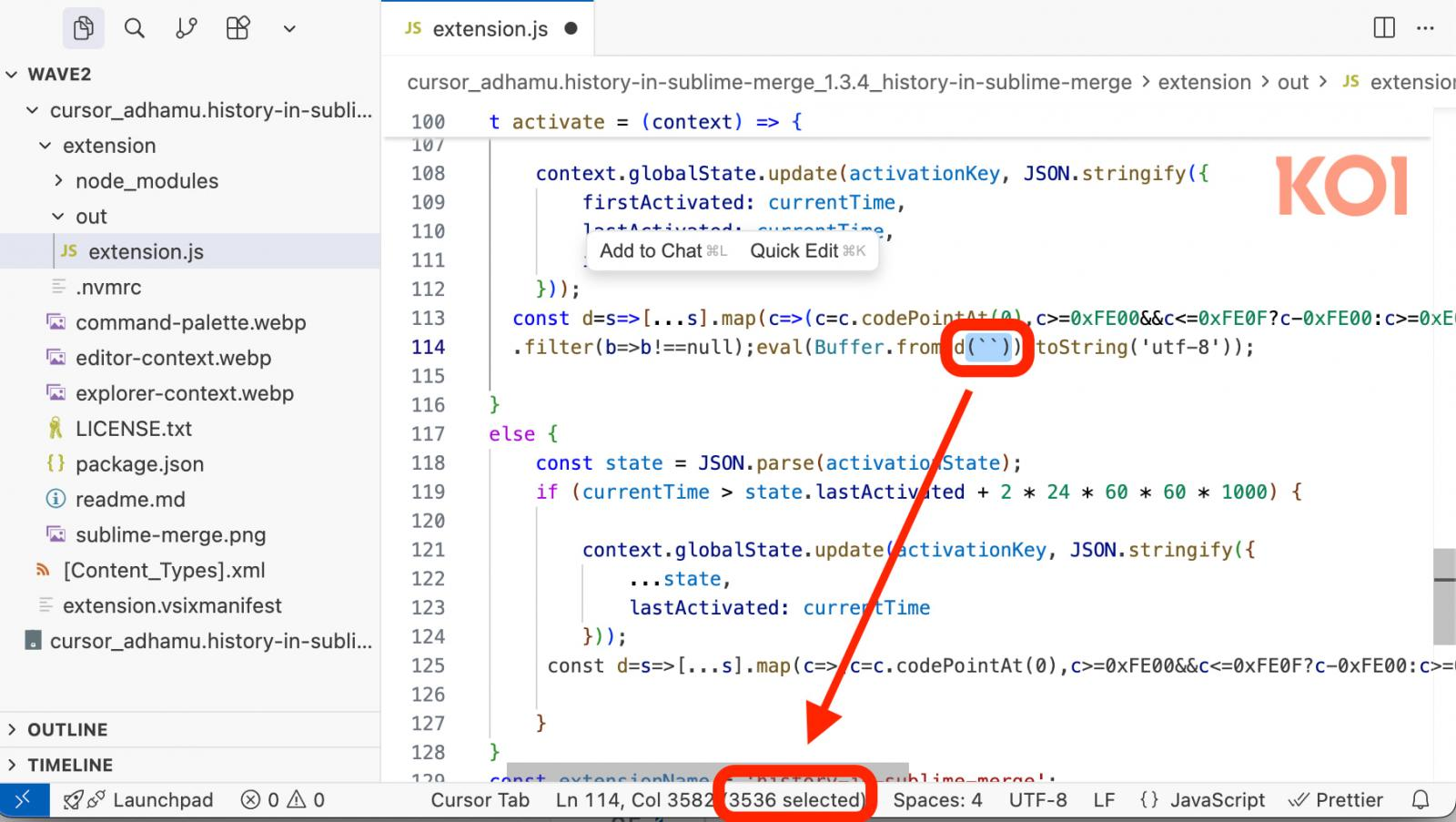

มัลแวร์ตัวนี้ใช้ Unicode ที่มองไม่เห็น ซึ่งแสดงผลเป็นช่องว่าง แต่จะทำงานเป็นโค้ด JavaScript เพื่อเอื้อต่อการกระทำที่เป็นอันตราย

มัลแวร์ปรากฏตัวครั้งแรกผ่าน extensions 12 รายการบนมาร์เก็ตเพลส VS Code ของ Microsoft และ OpenVSX ซึ่งถูกดาวน์โหลดไป 35,800 ครั้ง อย่างไรก็ตาม เชื่อกันว่าจำนวนการดาวน์โหลดนั้นถูกปั่นตัวเลขโดยผู้โจมตี ทำให้ไม่ทราบผลกระทบที่แท้จริงทั้งหมดของแคมเปญนี้

เพื่อตอบสนองต่อการโจมตีครั้งนี้ OpenVSX ได้ทำการ rotated access tokens สำหรับบัญชีที่ถูก GlassWorm โจมตีเข้าไป (โดยไม่เปิดเผยจำนวน) พร้อมทั้งปรับปรุงระบบความปลอดภัย และได้ปิดเคสเหตุการณ์ดังกล่าวแล้ว

GlassWorm กลับมาอีกครั้ง

จากข้อมูลของ Koi Security ที่ติดตามแคมเปญนี้มาโดยตลอด พบว่าผู้โจมตีกลับมามุ่งเป้าที่ OpenVSX อีกครั้ง โดยใช้โครงสร้างพื้นฐานเดิม แต่มีการอัปเดต endpoints สำหรับ command-and-control (C2) และการทำธุรกรรมบนเครือข่าย Solana

OpenVSX extensions 3 รายการทีมี GlassWorm payload ได้แก่ :

- ai-driven-dev.ai-driven-dev - 3,400 ดาวน์โหลด

- adhamu.history-in-sublime-merge - 4,000 ดาวน์โหลด

- yasuyuky.transient-emacs - 2,400 ดาวน์โหลด

Koi Security ระบุว่า extensions ทั้ง 3 รายการนี้ใช้เทคนิค Unicode character obfuscation ที่มองไม่เห็นแบบเดียวกับไฟล์ต้นฉบับ ซึ่งเห็นได้ชัดว่าวิธีนี้ยังคงมีประสิทธิภาพในการหลบเลี่ยงการป้องกันที่ OpenVSX เพิ่งนำมาใช้ใหม่

ตามที่ Aikido ได้รายงานไปก่อนหน้านี้ ผู้ควบคุม GlassWorm ไม่ได้ย่อท้อจากการถูกเปิดโปงเมื่อเดือนที่แล้ว และได้หันไปมุ่งเป้าที่ GitHub แต่การกลับมามุ่งเป้าที่ OpenVSX ผ่าน extensions ใหม่นี้ แสดงให้เห็นถึงความตั้งใจที่จะกลับมาดำเนินการโจมตีบนหลายแพลตฟอร์ม

โครงสร้างพื้นฐานที่ใช้ในการโจมตีถูกค้นพบ

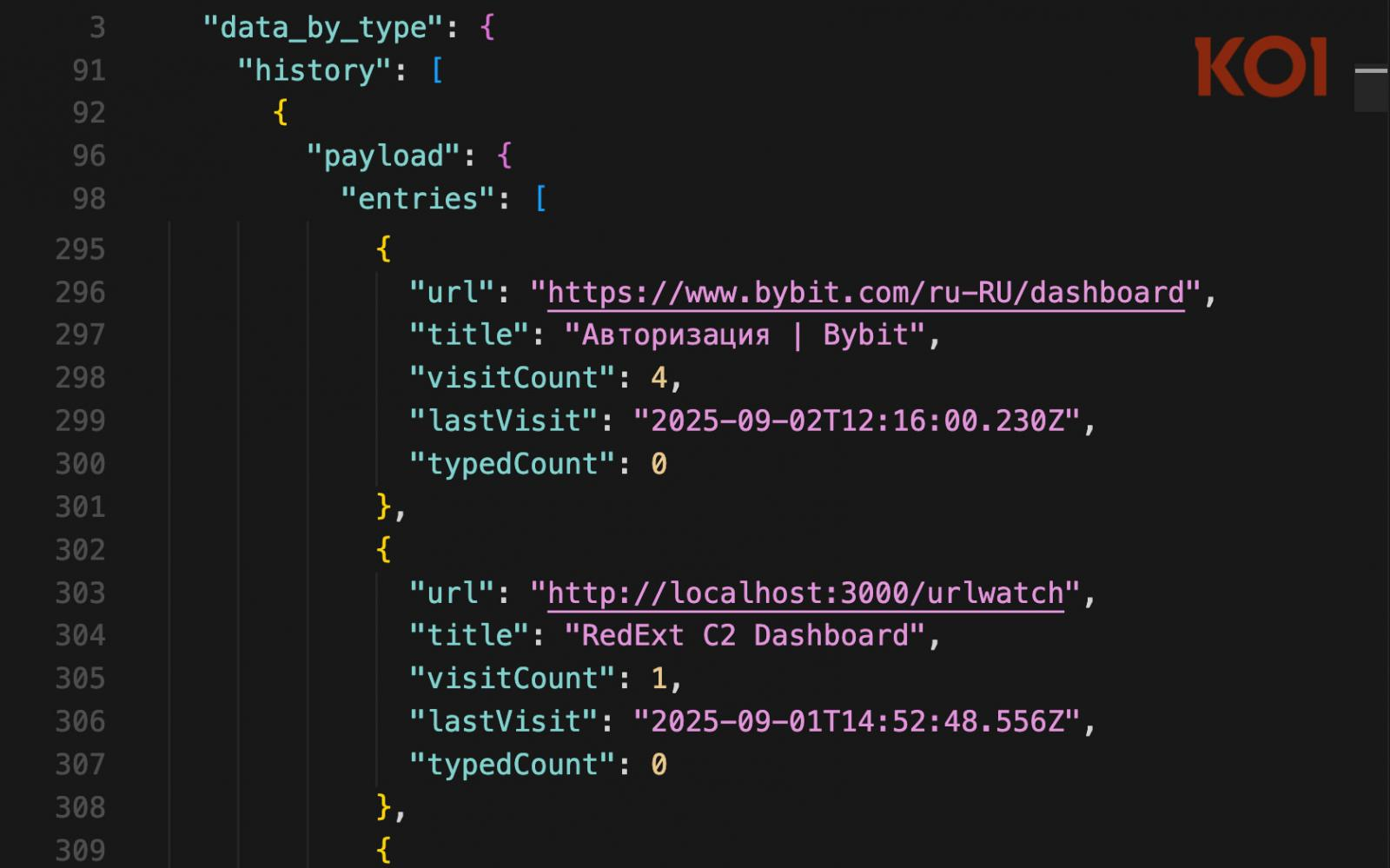

Koi Security ได้รับข้อมูลจากแหล่งข่าวที่ไม่เปิดเผยตัวตน ทำให้สามารถเข้าถึงเซิร์ฟเวอร์ของผู้โจมตี และได้ข้อมูลสำคัญเกี่ยวกับเหยื่อที่ได้รับผลกระทบจากแคมเปญนี้

ข้อมูลที่กู้คืนมาได้ระบุว่า การโจมตีดังกล่าวได้แพร่กระจายไปทั่วโลก โดยพบ GlassWorm บนระบบต่าง ๆ ทั้งในสหรัฐอเมริกา, อเมริกาใต้, ยุโรป, เอเชีย และยังพบในหน่วยงานรัฐบาลแห่งหนึ่งในตะวันออกกลาง

สำหรับตัวผู้ควบคุมมัลแวร์ Koi มีรายงานว่าพวกเขาใช้ภาษารัสเซีย และใช้ C2 browser extension framework แบบ open-source ที่ชื่อว่า RedExt

นักวิจัยได้แบ่งปันข้อมูลทั้งหมดกับหน่วยงานบังคับใช้กฎหมาย ซึ่งรวมถึง User ID สำหรับแพลตฟอร์ม cryptocurrency exchanges และแพลตฟอร์ม messaging หลายแห่ง และกำลังประสานงานเพื่อวางแผนแจ้งเตือนองค์กรที่ได้รับผลกระทบ

Koi Security เปิดเผยกับ BleepingComputer ว่า พวกเขาได้ระบุตัวตนเหยื่อที่แตกต่างกันได้แล้ว 60 รายจนถึงปัจจุบัน โดยตั้งข้อสังเกตว่านี่เป็นเพียงรายชื่อบางส่วนที่ได้มาจาก endpoint ที่ถูกเปิดโปงเพียงจุดเดียว โดยตอนนี้ extensions ทั้ง 3 รายการที่มี GlassWorm payload ยังคงมีให้ดาวน์โหลดอยู่บน OpenVSX

ที่มา : bleepingcomputer.com

You must be logged in to post a comment.