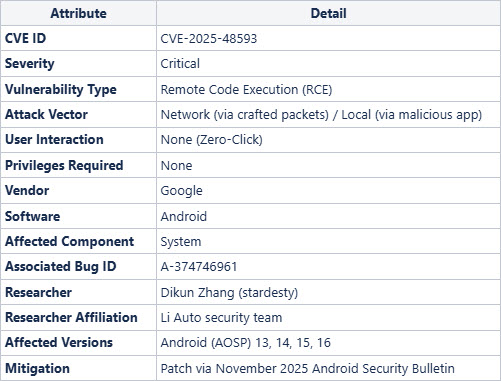

ช่องโหว่นี้มีหมายเลข CVE-2025-48593 โดยเป็นช่องโหว่ระดับ Critical ในระบบปฏิบัติการ Android และเป็นช่องโหว่ในรูปแบบ zero-click ที่อาจสามารถนำไปสู่การเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล (RCE) โดยไม่จำเป็นต้องมีการโต้ตอบจากผู้ใช้ หรือต้องการสิทธิ์เพิ่มเติมใดๆ

ช่องโหว่นี้ถูกเปิดเผยอย่างเป็นทางการโดย Google ใน Security Bulletin ของ Android ประจำเดือนพฤศจิกายน 2025 โดยช่องโหว่ถูกค้นพบ และรายงานโดย Dikun Zhang (stardesty) นักวิจัยจากทีมความปลอดภัยของ Li Auto ซึ่งช่องโหว่นี้ส่งผลกระทบต่ออุปกรณ์ Android หลายรุ่นที่ใช้เวอร์ชัน 13, 14, 15 และ 16 โดยการป้องกันการถูกโจมตีจากช่องโหว่ จำเป็นต้องอัปเดตแพตช์ความปลอดภัยจาก Google เท่านั้น

Technical Definition of CVE-2025-48593

ในประกาศ Security Bulletin ของ Android ประจำเดือนพฤศจิกายน 2025 ช่องโหว่ CVE-2025-48593 เป็นช่องโหว่ใน Android System component ซึ่งเป็นส่วนหลักของระบบปฏิบัติการที่ทำหน้าที่ในการจัดการฟังก์ชันที่จำเป็นของอุปกรณ์

โดย Google ระบุว่า CVE-2025-48593 เป็นช่องโหว่ในระดับ "รุนแรงที่สุด" ซึ่งรวมถึง CVE นี้อาจนำไปสู่การเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล (RCE) โดยไม่จำเป็นต้องมีการโต้ตอบจากผู้ใช้ หรือสิทธิ์ในการดำเนินการเพิ่มเติม

ลักษณะเฉพาะของช่องโหว่นี้คือ ไม่จำเป็นต้องมีการโต้ตอบจากผู้ใช้ในการ exploit ทำให้ถูกจัดประเภทเป็นช่องโหว่ "zero-click" โดยนักจัยด้านความปลอดภัยเชื่อกันว่าช่องโหว่นี้เกิดจากการจัดการ system-level processes ที่ไม่เหมาะสม (improper handling of system-level processes) และจากการตรวจสอบอินพุตของผู้ใช้ไม่เพียงพอ (insufficient validation of user input)

โดย Google ให้เครดิตแก่ Dikun Zhang (stardesty) นักวิจัยจาก Li Auto security team เป็นผู้ค้นพบ และรายงานช่องโหว่ โดยการที่นักวิจัยสังกัดบริษัทรถยนต์ถือเป็นจุดที่สำคัญที่แสดงให้เห็นถึงการบรรจบกันของเทคโนโลยีมือถือ และยานยนต์ เนื่องจากระบบบันเทิงในรถยนต์ (IVI) สมัยใหม่ และระบบอัตโนมัติถูกสร้างขึ้นบน Android Open Source Project (AOSP) มากขึ้น การค้นพบนี้แสดงให้เห็นว่าในขณะที่พื้นที่การโจมตีของ Android ขยายไปสู่โครงสร้างพื้นฐานที่สำคัญ นักวิจัยจากอุตสาหกรรมที่ได้รับผลกระทบใหม่เหล่านี้กำลังกลายเป็นแหล่งสำคัญในการค้นพบช่องโหว่ในโค้ดหลักของ AOSP

Attack Vector and Initial Access

ช่องโหว่นี้ได้รับการอธิบายอย่างชัดเจนว่าเป็น "zero-click" ซึ่งหมายความว่าสามารถถูกโจมตีได้อย่างเงียบ ๆ โดยไม่ต้องมีการโต้ตอบจากผู้ใช้ใด ๆ แต่เนื่องจากยังไม่มีรายละเอียดของวิธีการโจมตีถูกปล่อยออกมาจากทาง Google เพื่อป้องกันการนำไปใช้ในทางที่ผิด จึงยังไม่สามารถระบุ Initial Access ที่ใช้ในการโจมตีได้อย่างแน่ชัด

การเปิดเผยข้อมูลเหล่านี้เป็นส่วนหนึ่งของกระบวนการเปิดเผยช่องโหว่แบบประสานงานของ Google ซึ่งแจ้งให้ Android partners และผู้ผลิตอุปกรณ์ทราบอย่างน้อยหนึ่งเดือนก่อนการเผยแพร่ประกาศออกสู่สาธารณะ กำหนดเวลานี้ช่วยให้ผู้ผลิตมีเวลาเพียงพอในการพัฒนา ทดสอบ และเผยแพร่แพตช์ก่อนที่ช่องโหว่จะถูกใช้ในการโจมตีอย่างแพร่หลาย

Mitigation

อุปกรณ์ที่อัปเดตแพตช์ความปลอดภัย 2025-11-01 หรือหลังจากนั้น จะมีการแก้ไขช่องโหว่ทั้งหมดที่ระบุไว้ใน Security Bulletin นี้

ถึงแม้จะยังไม่มีรายงานว่ามี Proof-of-Concept (PoC) exploit ถูกปล่อยออกสู่สาธารณะ แต่ผู้ใช้ควรตรวจสอบแพตช์ความปลอดภัยปัจจุบันของอุปกรณ์ผ่านการตั้งค่า และติดตั้งการอัปเดตทันที เนื่องจากช่องโหว่แบบ "zero-click" มีความเสี่ยงสูง จึงควรเร่งอัปเดตแพตช์เพื่อปกป้องข้อมูลสำคัญ และรักษาความปลอดภัยของอุปกรณ์

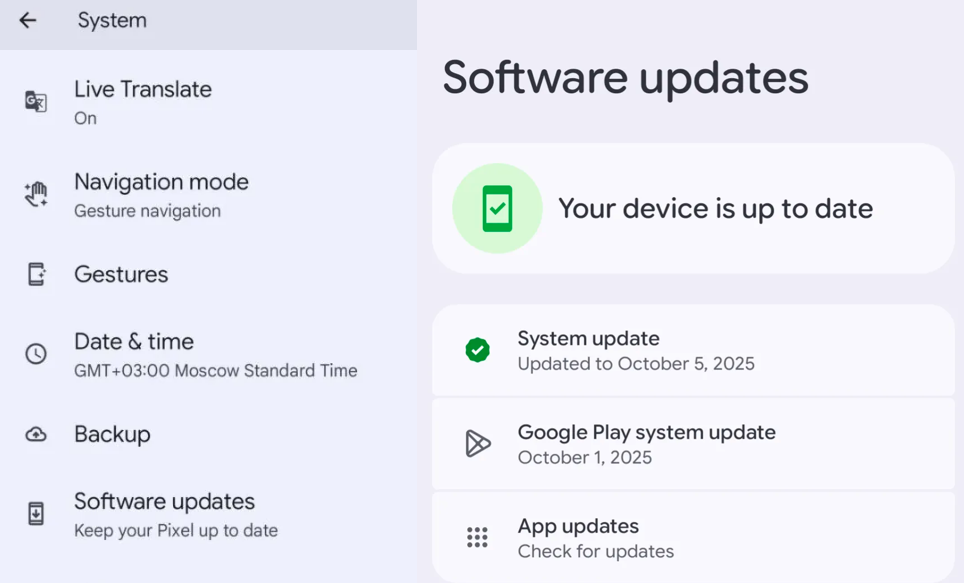

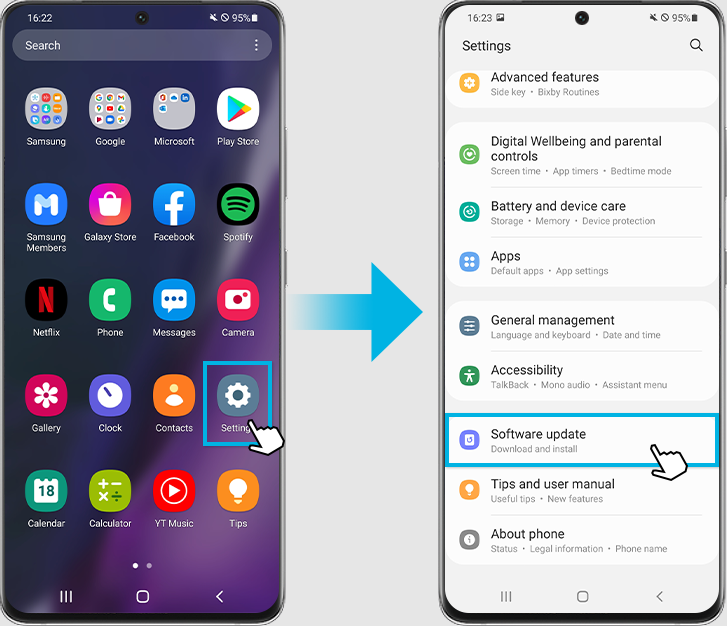

ตัวอย่างวิธีการตรวจสอบการอัปเดตของโทรศัพท์ Android ในแต่ละผู้ผลิต (รายละเอียด Menu อาจแตกต่างออกไปจากในภาพขึ้นอยู่กับผู้ผลิต และเวอร์ชัน)

1. Google Pixel

Settings > System > Software updates

2. Samsung

Settings > Software update

ที่มา : source.android, esecurityplanet, socprime

You must be logged in to post a comment.