แคมเปญอันตรายรูปแบบใหม่กำลังมุ่งเป้าไปที่นักพัฒนาบน macOS โดยใช้เว็บไซต์ปลอมของ Homebrew, LogMeIn และ TradingView เพื่อแพร่กระจายมัลแวร์ขโมยข้อมูล เช่น AMOS (Atomic macOS Stealer) และ Odyssey

แคมเปญนี้ใช้เทคนิคที่เรียกว่า "ClickFix" ซึ่งหลอกล่อให้เหยื่อรันคำสั่งใน Terminal จนติดมัลแวร์ด้วยตนเอง

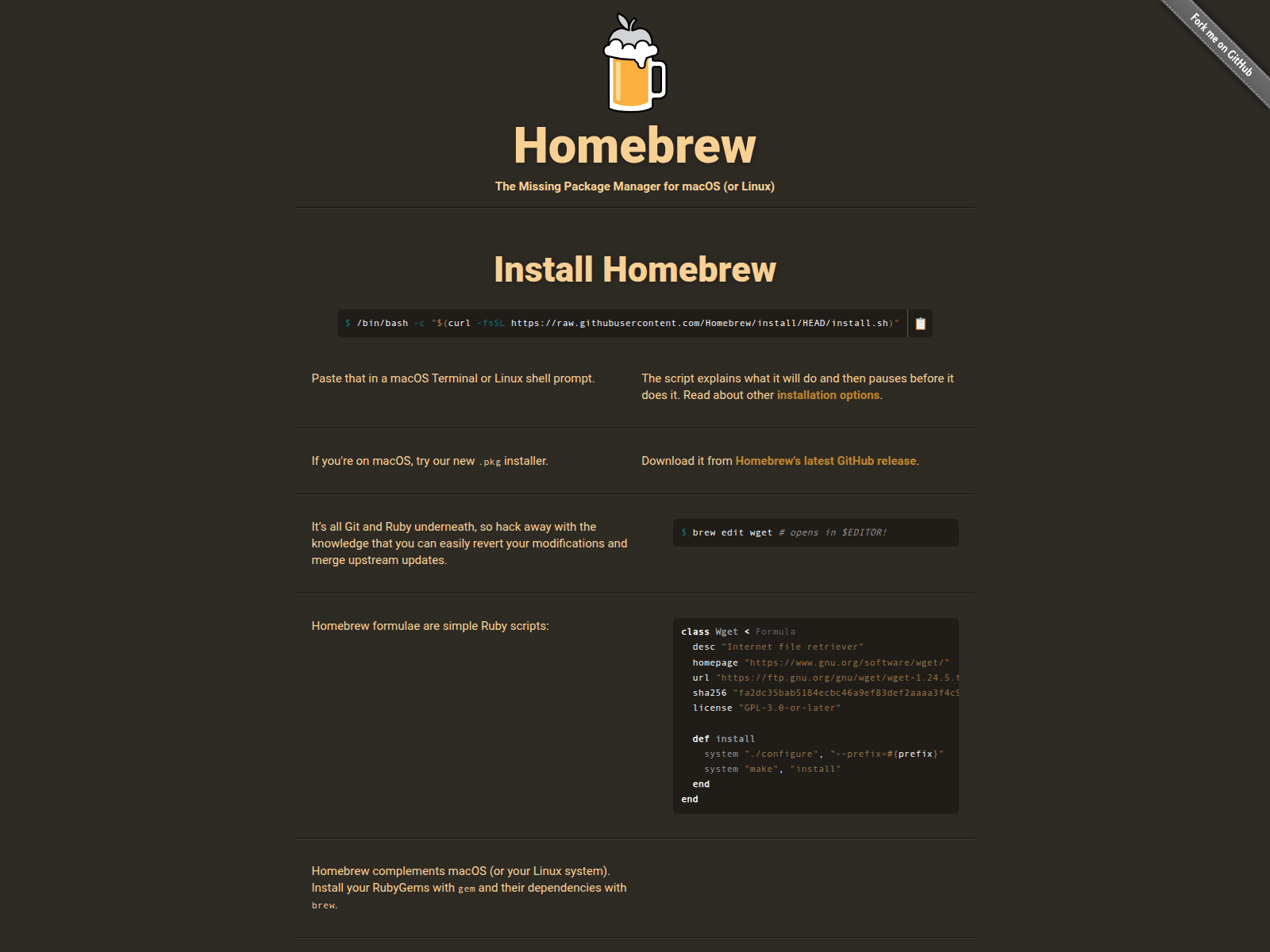

Homebrew เป็นระบบ package management แบบ open source ยอดนิยม ที่ช่วยให้การติดตั้งซอฟต์แวร์บน macOS และ Linux ง่าย ผู้ไม่หวังดีเคยใช้ชื่อแพลตฟอร์มนี้ในอดีตเพื่อแพร่กระจาย AMOS ผ่านแคมเปญโฆษณาที่เป็นอันตราย (malvertising)

LogMeIn เป็นบริการเข้าถึงคอมพิวเตอร์จากระยะไกล (remote access) ส่วน TradingView เป็นแพลตฟอร์มสำหรับสร้างกราฟ และวิเคราะห์ตลาดการเงิน ซึ่งทั้งสองบริการเป็นที่นิยมในหมู่ผู้ใช้ผลิตภัณฑ์ของ Apple

นักวิจัยจาก Hunt.io พบโดเมนมากกว่า 85 รายการที่ปลอมแปลงเลียนแบบทั้งสามแพลตฟอร์มในแคมเปญนี้ ตัวอย่างโดเมน:

เมื่อทำการตรวจสอบบางโดเมน พบว่าในบางกรณี เว็บไซต์เหล่านั้นจะถูกเข้าใช้งานผ่านโฆษณาของ Google ซึ่งแสดงให้เห็นว่าผู้ไม่หวังดีได้โปรโมตเว็บไซต์ปลอมเหล่านี้ให้ปรากฏในผลการค้นหาของ Google

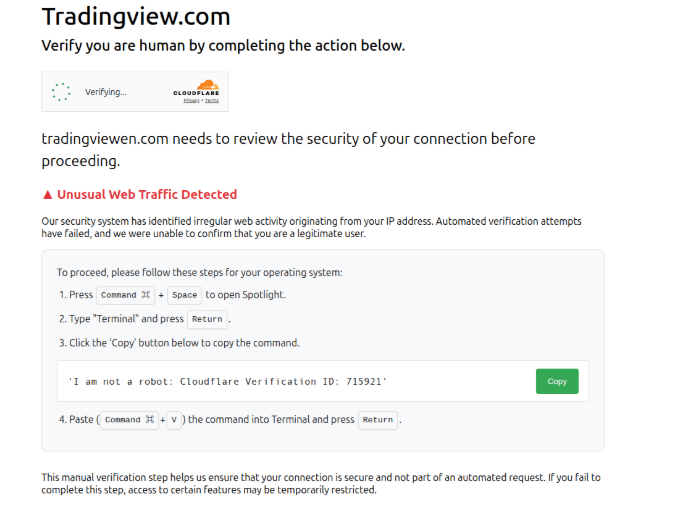

นักวิจัยรายงานว่า "เว็บไซต์อันตรายเหล่านี้สร้างหน้าเว็บดาวน์โหลดที่ดูน่าเชื่อถือ และแนะนำให้ผู้ใช้งานคัดลอกคำสั่ง curl ไปวางใน Terminal เพื่อติดตั้งแอปเหล่านั้น"

สำหรับกรณีของ TradingView คำสั่งอันตรายจะถูกซ่อนเป็น ‘ขั้นตอนยืนยันความปลอดภัยของการเชื่อมต่อ’ แต่ถ้าผู้ใช้กดปุ่ม ‘คัดลอก’ สิ่งที่จะถูกส่งไปยังคลิปบอร์ดกลับเป็นคำสั่งติดตั้งที่เข้ารหัสแบบ Base64 แทนรหัสยืนยันของ Cloudflare ที่ปรากฏบนหน้าจอ

คำสั่งจะ fetch และ decode ไฟล์ install.sh ซึ่งจะดาวน์โหลด payload แบบ binary โดยจะลบ quarantine flags และ bypass การแจ้งเตือนของ Gatekeeper เพื่อให้ไฟล์สามารถถูกรันได้

เพย์โหลด (AMOS หรือ Odyssey) จะรันบนเครื่องเมื่อตรวจสอบแล้วว่าไม่ใช่ VM หรือระบบสำหรับวิเคราะห์

มัลแวร์จะเรียก sudo เพื่อรันคำสั่งในระดับ root โดยขั้นตอนแรกคือรวบรวมข้อมูลฮาร์ดแวร์ และหน่วยความจำของเครื่องอย่างละเอียด

จากนั้นจะจัดการกับ service ของระบบ เช่น หยุด process อัปเดตของ OneDrive และติดต่อกับ XPC service ของ macOS เพื่อทำให้ event ที่เป็นอันตรายกลมกลืนกับ process ที่ถูกต้องตามปกติ

เมื่อถึงขั้นตอนสุดท้าย ส่วนประกอบสำหรับขโมยข้อมูลของมัลแวร์จะทำงาน โดยมันจะค้นหาข้อมูลสำคัญที่เก็บไว้ในเว็บเบราว์เซอร์ รวมถึงข้อมูล credentials ของคริปโต แล้วส่งข้อมูลเหล่านั้นกลับไปยัง C2 Server (Command and Control)

AMOS เป็น Malware-as-a-Service (MaaS) ให้เช่าด้วยค่าบริการ 1,000 ดอลลาร์ต่อเดือน สามารถขโมยข้อมูลประเภทต่าง ๆ จากเครื่องที่ติดมัลแวร์ได้

เมื่อเร็ว ๆ นี้ ผู้พัฒนาได้เพิ่ม module backdoor เข้าไปในมัลแวร์ เพื่อให้สามารถเข้าถึงเครื่องจากระยะไกลแบบถาวรได้

Odyssey Stealer เป็นตระกูลมัลแวร์ค่อนข้างใหม่ที่พัฒนาต่อยอดมาจาก Poseidon Stealer ซึ่งตัว Poseidon เองก็ถูกแยกมาจาก AMOS

เป้าหมายคือขโมยข้อมูลคุกกี้ และรหัสผ่าน จาก Chrome, Firefox และ Safari รวมถึง extensions ของกระเป๋าเงินคริปโตกว่า 100 รายการ ข้อมูล Keychain และไฟล์ส่วนตัว โดยข้อมูลทั้งหมดจะถูกเก็บ และส่งไปยังผู้โจมตีในรูปแบบไฟล์ ZIP

แนะนำให้ผู้ใช้หลีกเลี่ยงการวางคำสั่งที่พบในอินเทอร์เน็ตลงใน Terminal หากยังไม่เข้าใจว่าคำสั่งนั้นใช้สำหรับทำอะไร

ที่มา : bleepingcomputer

You must be logged in to post a comment.