มีการสแกนเครือข่ายในวงกว้างที่มุ่งเป้าไปยังอุปกรณ์ Cisco ASA ทำให้นักวิจัยด้านความปลอดภัยทางไซเบอร์ออกมาเตือนว่า อาจเป็นสัญญาณบ่งชี้ถึงช่องโหว่ใหม่ที่กำลังจะถูกเปิดเผยในผลิตภัณฑ์ดังกล่าว

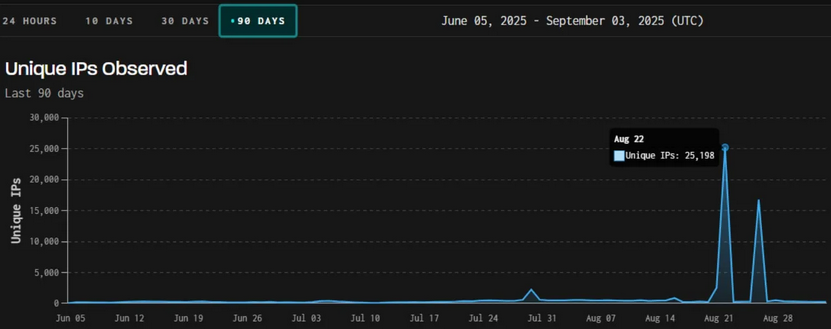

GreyNoise ตรวจพบการสแกนที่เพิ่มขึ้นอย่างมาก จำนวน 2 ครั้งในช่วงปลายเดือนสิงหาคม โดยมีการใช้ IP address ที่แตกต่างกันมากถึง 25,000 รายการ ในการที่ตรวจสอบ portals ที่ใช้ในการเข้าสู่ระบบของ ASA และ Cisco IOS ผ่าน Telnet/SSH

การสแกนครั้งที่สองถูกบันทึกเมื่อวันที่ 26 สิงหาคม 2025 ส่วนใหญ่ (80%) มาจาก botnet ในประเทศบราซิล โดยใช้ IP ประมาณ 17,000 รายการ

ทั้งสองกรณีผู้โจมตีใช้ user agents ที่คล้ายกับ Chrome ในลักษณะเดียวกัน ซึ่งแสดงให้เห็นว่าอาจมาจากแหล่งเดียวกัน

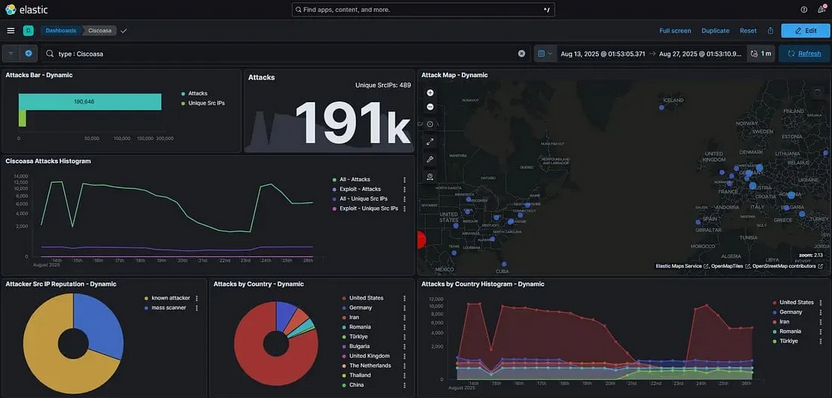

กิจกรรมการสแกนมุ่งเป้าไปที่ สหรัฐอเมริกาเป็นหลัก ขณะที่สหราชอาณาจักร และเยอรมนีก็ตกเป็นเป้าหมายด้วยเช่นกัน

GreyNoise เคยระบุไว้ว่า กิจกรรมการสแกนในลักษณะ reconnaissance แบบนี้ มักเกิดขึ้นก่อนการเปิดเผยช่องโหว่ใหม่ในผลิตภัณฑ์ที่ถูกสแกนถึง 80%

โดยในทางสถิติ สำหรับอุปกรณ์ Cisco เหตุการณ์ลักษณะนี้ยังถือว่าความเสี่ยงต่ำ เมื่อเทียบกับผู้จำหน่ายรายอื่น แต่ข้อมูลเกี่ยวกับการสแกนที่เพิ่มขึ้นดังกล่าวยังคงมีประโยชน์สำหรับฝั่งป้องกันในการปรับปรุงการมอนิเตอร์ และมาตรการเชิงรุก

โดยทั่วไปแล้ว การสแกนเหล่านี้มักเป็นความพยายามโจมตีระบบที่มีช่องโหว่ โดยอาศัยช่องโหว่ที่มีการออกแพตช์แก้ไขไปแล้ว แต่ก็อาจเป็นการ enumeration และการทำ mapping เพื่อเตรียมการโจมตีช่องโหว่ใหม่

รายงานอีกฉบับที่เผยแพร่ก่อนหน้านี้โดยผู้ดูแลระบบที่ชื่อว่า “NadSec – Rat5ak” ระบุว่า มีกิจกรรมการสแกนที่มีลักษณะคล้ายกัน ซึ่งเริ่มตั้งแต่วันที่ 31 กรกฎาคม โดยเริ่มจากการสแกนแบบ low opportunistic ก่อนจะทวีความรุนแรงขึ้นในช่วงกลางเดือนสิงหาคม และสิ้นสุดในวันที่ 28 สิงหาคม

Rat5ak ตรวจพบการเข้าถึงอุปกรณ์ Cisco ASA endpoints กว่า 200,000 ครั้งภายในเวลา 20 ชั่วโมง โดยมีปริมาณการรับส่งข้อมูล 10k/IP ที่สม่ำเสมอ ซึ่งดูเหมือนเป็นการทำงานในรูปแบบ highly automated

ผู้ดูแลระบบระบุว่า พฤติกรรมดังกล่าวมาจาก ASN สามแห่ง ได้แก่ Nybula, Cheapy-Host และ Global Connectivity Solutions LLP

แนะนำให้ผู้ดูแลระบบอัปเดตแพตช์ Cisco ASA ให้เป็นเวอร์ชันล่าสุดเพื่อแก้ไขช่องโหว่ และเปิดใช้งาน multi-factor authentication (MFA) สำหรับการเข้าสู่ระบบ ASA จากระยะไกลทั้งหมด รวมไปถึงหลีกเลี่ยงการเปิดเผย /CSCOE/logon.html, WebVPN, Telnet หรือ SSH ออกไปยังอินเทอร์เน็ตโดยตรง

หากจำเป็นต้องมีการเข้าถึงจากภายนอก ควรใช้ VPN concentrator, reverse proxy หรือ access gateway เพื่อบังคับใช้มาตรการควบคุมการเข้าถึง

โดยสุดท้าย ควรใช้ scanning activity indicators ที่แชร์ในรายงานของ GreyNoise และ Rat5ak เพื่อป้องกันการโจมตีล่วงหน้า หรือใช้ geo-blocking และ rate limiting สำหรับประเทศที่ไม่เกี่ยวข้องกับองค์กร

ที่มา : bleepingcomputer

You must be logged in to post a comment.