มีการค้นพบช่องโหว่ระดับ Critical ที่สามารถเปลี่ยน webcams ทั่วไปที่ทำงานบนระบบ Linux ให้กลายเป็นเครื่องมือในการโจมตีแบบ BadUSB ทำให้แฮ็กเกอร์จากภายนอก สามารถแทรกคำสั่งที่เป็นอันตรายผ่านคีย์บอร์ด และเข้าควบคุมระบบเป้าหมายได้โดยไม่ถูกตรวจจับ

งานวิจัยนี้ถูกนำเสนอในงานประชุม DEF CON 2025 และได้แสดงให้เห็นถึงกรณีแรกที่ผู้โจมตีสามารถเปลี่ยนอุปกรณ์ USB ที่เชื่อมต่อกับคอมพิวเตอร์อยู่แล้วให้เป็นเครื่องมือในการโจมตีจากระยะไกลได้ ซึ่งถือเป็นวิวัฒนาการครั้งสำคัญของวิธีการโจมตีทางไซเบอร์

การใช้ Webcams บน Linux ให้กลายเป็นเครื่องมือในการโจมตี

บริษัทด้านความปลอดภัย Eclypsium รายงานว่า ช่องโหว่ดังกล่าวส่งผลกระทบต่อ Webcams ของ Lenovo รุ่น 510 FHD และ Performance FHD ที่ผลิตโดยบริษัท SigmaStar ซึ่ง Webcams เหล่านี้ใช้ชิปประมวลผลแบบ System-on-Chip (SoC) รุ่น SSC9351D ที่ขับเคลื่อนด้วยสถาปัตยกรรม ARM โดยมี CPU สถาปัตยกรรม ARM Cortex-A7 แบบ dual-core และมีหน่วยความจำ DDR3 ในตัว

อุปกรณ์เหล่านี้ทำงานบนระบบปฏิบัติการ Linux แบบเต็มรูปแบบ โดยเฉพาะเวอร์ชัน “Linux (none) 4.9.84 #445 SMP PREEMPT Tue Mar 22 17:08:22 CST 2022 armv7l GNU/Linux” ซึ่งทำให้พวกมันเสี่ยงต่อการถูกโจมตีด้วยการดัดแปลงเฟิร์มแวร์ได้

ช่องโหว่ระดับ Critical นี้ มีสาเหตุมาจากการที่ไม่มีการตรวจสอบ firmware signature ในขั้นตอนการอัปเดตเฟิร์มแวร์ ทำให้ผู้โจมตีสามารถใช้ช่องโหว่นี้โดยส่งคำสั่งเฉพาะผ่านทาง USB เพื่อเข้าควบคุมหน่วยความจำ SPI flash ขนาด 8MB ของกล้องได้อย่างสมบูรณ์

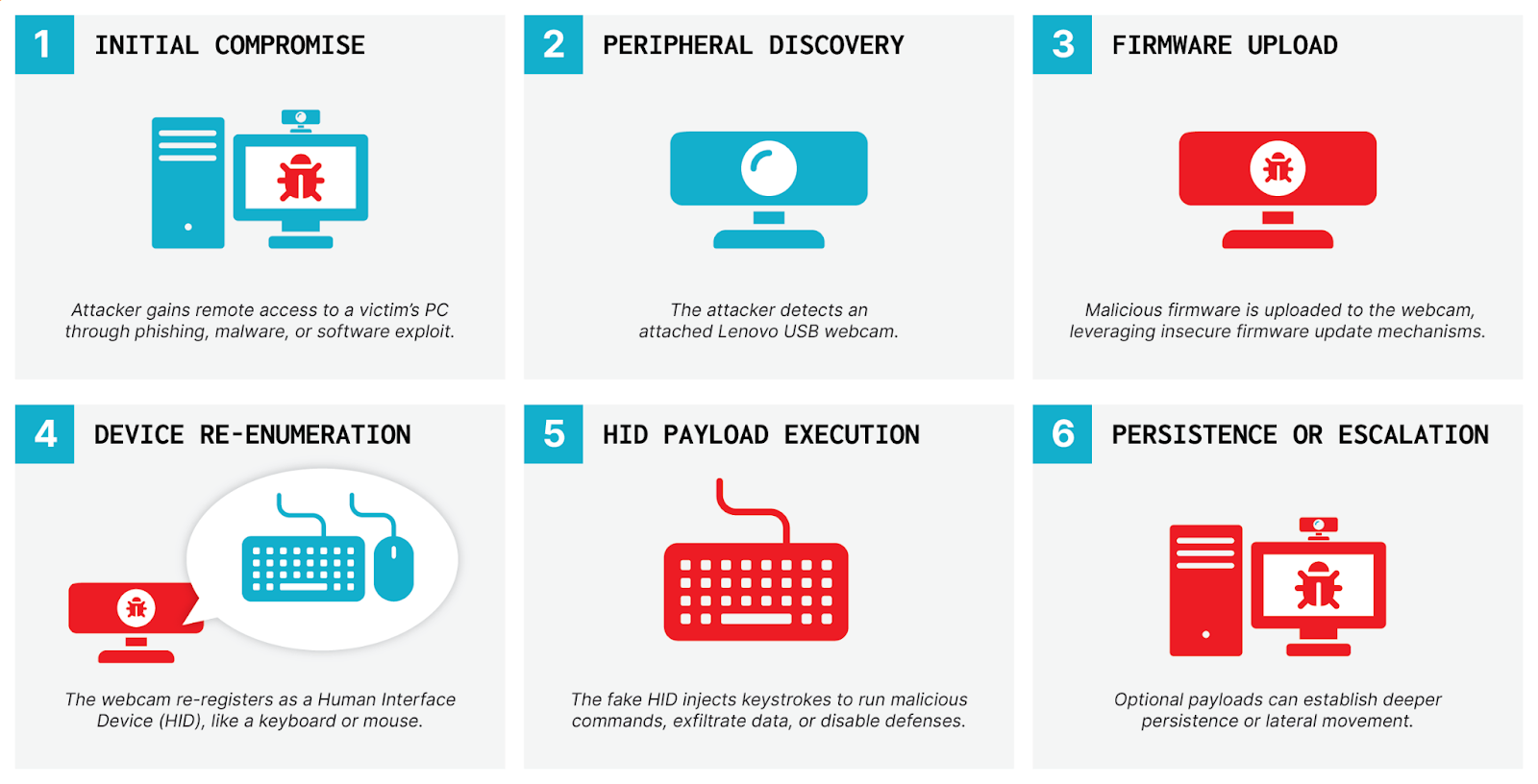

ลำดับขั้นตอนการโจมตีประกอบด้วยการเรียกใช้คำสั่งต่าง ๆ เช่น sf probe 0, sf erase 0x50000 0x7B0000, และ tftp 0x21000000 lenovo_hd510_ota_v4.6.2.bin ตามด้วยคำสั่ง sf write 0x21000000 0x50000 0x7B0000 เพื่อเขียนทับเฟิร์มแวร์เดิมทั้งหมด

การโจมตีนี้อาศัยความสามารถจากฟังก์ชัน Linux USB gadget ซึ่งเป็นฟีเจอร์ใน kernel ที่ทำให้อุปกรณ์ที่ใช้ Linux สามารถจำลองตัวเองเป็นอุปกรณ์ USB หลายประเภทได้ เช่น คีย์บอร์ด, อุปกรณ์เก็บข้อมูล หรือ network adapters

ด้วยความสามารถนี้ จะเปลี่ยน webcam ให้กลายเป็นอุปกรณ์ประเภท Human Interface Device (HID) ที่สามารถแทรกคำสั่งผ่านคีย์บอร์ด, เรียกใช้คำสั่งที่เป็นอันตราย และคงสถานะการเข้าถึงระบบที่ถูกโจมตีไว้ได้อย่างถาวร

เทคนิคนี้แตกต่างจากการโจมตีแบบ BadUSB ที่ต้องมีการสับเปลี่ยนอุปกรณ์ทาง physical โดยจะช่วยให้ผู้โจมตีจากภายนอกที่สามารถโจมตีเข้าระบบได้ในเบื้องต้นแล้ว สามารถแฟลชเฟิร์มแวร์ของ webcam ใหม่เพื่อติดตั้ง backdoor แบบถาวรได้

Webcam ที่ถูกใช้เป็นเครื่องมือในการโจมตีนี้จะสามารถกลับมาติดมัลแวร์ซ้ำบนคอมพิวเตอร์เครื่องหลักได้ แม้ว่าจะมีการติดตั้งระบบปฏิบัติการใหม่ทั้งหมดแล้วก็ตาม ซึ่งถือเป็นความสามารถในการแฝงตัวอยู่ในระบบในระดับที่ไม่เคยมีมาก่อน

แนวทางการป้องกัน และการแก้ไข

ทาง Lenovo ได้ตอบสนองโดยการพัฒนาเครื่องมือติดตั้งเฟิร์มแวร์เวอร์ชันอัปเดตที่แก้ไขช่องโหว่เรื่องการตรวจสอบ signature และได้ปล่อยอัปเดตเฟิร์มแวร์เวอร์ชัน 4.8.0 ให้กับ webcam ทั้งสองรุ่นที่ได้รับผลกระทบแล้ว

บริษัทได้กำหนดหมายเลข CVE-2025-4371 เพื่อใช้ในการติดตามช่องโหว่ดังกล่าว และได้ทำงานร่วมกับ SigmaStar เพื่อนำมาตรการรักษาความปลอดภัยที่เหมาะสมมาปรับใช้

งานวิจัยนี้ได้เปิดเผยให้เห็นถึงภาพรวมของภัยคุกคามที่กว้างขึ้น เนื่องจากอุปกรณ์ USB อื่น ๆ นอกเหนือจาก webcams อาจมีสถาปัตยกรรมที่ทำงานบน Linux ในลักษณะเดียวกัน ที่มีความเสี่ยงต่อการถูกนำไปใช้เป็นเครื่องมือในการโจมตีได้

ผู้เชี่ยวชาญด้านความปลอดภัยเตือนว่า อุปกรณ์ใด ๆ ก็ตามที่เชื่อมต่อผ่าน USB และทำงานบนระบบปฏิบัติการ Linux โดยไม่มีการตรวจสอบความถูกต้องของเฟิร์มแวร์ อาจถูกใช้เป็นช่องทางโจมตีในลักษณะเดียวกันได้ ซึ่งถือเป็นการท้าทายรูปแบบการป้องกันความปลอดภัยของ endpoint แบบดั้งเดิมอย่างสิ้นเชิง และทำให้จำเป็นต้องมีกลไกการตรวจสอบความน่าเชื่อถือของฮาร์ดแวร์ที่เข้มงวดมากขึ้น

ที่มา : cybersecuritynews

You must be logged in to post a comment.