นักวิจัยด้านความปลอดภัยทางไซเบอร์ค้นพบมัลแวร์บน Android เวอร์ชันใหม่ที่ชื่อ TgToxic (หรือที่รู้จักในชื่อของ ToxicPanda) ซึ่งบ่งชี้ว่ากลุ่มผู้ไม่หวังดีที่อยู่เบื้องหลังมัลแวร์ดังกล่าว ยังคงมีการพัฒนามัลแวร์อย่างต่อเนื่องเพื่อตอบสนองต่อการรายงานการโจมตีที่เกิดขึ้น

Intel 471 ระบุไว้ในรายงานที่เผยแพร่ในสัปดาห์นี้ว่า "การเปลี่ยนแปลงที่พบใน payloads ของ TgToxic สะท้อนให้เห็นถึงการเฝ้าติดตามการแจ้งเตือน (open source intelligence) อย่างต่อเนื่องของกลุ่มผู้โจมตี และแสดงให้เห็นถึงความพยายามของพวกเขาในการพัฒนาความสามารถของมัลแวร์ เพื่อปรับปรุงมาตรการการป้องกันจากนักวิจัย"

TgToxic ถูกบันทึกเป็นครั้งแรกโดย Trend Micro ในช่วงต้นปี 2023 โดยอธิบายว่าเป็น banking trojan ที่สามารถขโมยข้อมูล credentials และเงินจาก crypto wallets รวมถึงแอปพลิเคชันด้านการเงิน และธนาคาร มัลแวร์ตัวนี้ถูกตรวจพบในระบบมาตั้งแต่เดือนกรกฎาคม 2022 โดยมีเป้าหมายไปที่ผู้ใช้มือถือในประเทศไต้หวัน, ไทย และอินโดนีเซียเป็นหลัก

จากนั้น ในเดือนพฤศจิกายน 2024 บริษัท Cleafy ซึ่งเป็นบริษัทป้องกันการฉ้อโกงออนไลน์ของอิตาลี ได้เปิดเผยรายละเอียดเกี่ยวกับ TgToxic เวอร์ชันอัปเดต ที่มาพร้อมกับความสามารถในการรวบรวมข้อมูลที่หลากหลายขึ้น และขยายเป้าหมายการโจมตีไปยังอิตาลี, โปรตุเกส, ฮ่องกง, สเปน และเปรู โดยมัลแวร์นี้คาดว่าเป็นผลงานของกลุ่มผู้ไม่หวังดีที่ใช้ภาษาจีน

การวิเคราะห์ล่าสุดของ Intel 471 พบว่ามัลแวร์นี้ถูกแพร่กระจายผ่านไฟล์ APK ประเภท dropper ซึ่งน่าจะมาจากข้อความ SMS หรือเว็บไซต์ฟิชชิง อย่างไรก็ตาม กลไกการส่งต่อที่ชัดเจนยังไม่ทราบแน่ชัด

มีการปรับปรุงบางประการที่สำคัญ ได้แก่ การเพิ่มขีดความสามารถในการตรวจจับ emulator ที่ดีขึ้น และการอัปเดตกลไกการสร้าง URL สำหรับ command-and-control (C2) ซึ่งสะท้อนให้เห็นถึงความพยายามอย่างต่อเนื่องในการหลบเลี่ยงการวิเคราะห์จากนักวิจัยด้านความปลอดภัย

Intel 471 ระบุว่า "มัลแวร์จะทำการประเมินฮาร์ดแวร์ และความสามารถของระบบของอุปกรณ์อย่างละเอียดเพื่อตรวจจับ emulation โดยจะตรวจสอบจากคุณสมบัติของอุปกรณ์หลายรายการ เช่น แบรนด์, รุ่น, ผู้ผลิต และค่า fingerprint เพื่อตรวจจับความผิดปกติที่มักพบใน emulation"

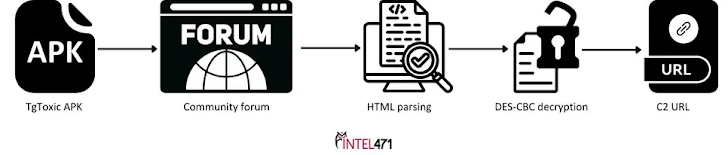

การเปลี่ยนแปลงที่สำคัญอีกประการหนึ่งคือ การเปลี่ยนจากโดเมน C2 แบบ hard-coded ใน configuration ของมัลแวร์ ไปเป็นการใช้ฟอรัมต่าง ๆ เช่น ฟอรัมของนักพัฒนาใน Atlassian community เพื่อสร้างโปรไฟล์ปลอมที่มี string เข้ารหัส และชี้ไปยัง C2 server ที่แท้จริง

ไฟล์ APK ของ TgToxic ถูกออกแบบมาให้สุ่มเลือกหนึ่งใน URL ของฟอรัมที่มีการกำหนดค่าไว้ ซึ่งจะทำหน้าที่เป็น "dead drop resolver" เพื่อค้นหาโดเมนของ C2 server

เทคนิคนี้มีข้อได้เปรียบหลายประการ โดยที่สำคัญที่สุดคือช่วยให้ผู้ไม่หวังดีสามารถเปลี่ยน C2 servers ได้ง่ายขึ้น เพียงแค่ปรับปรุงโปรไฟล์ผู้ใช้บนฟอรัมเพื่อชี้ไปยังโดเมน C2 ใหม่ โดยไม่จำเป็นต้องอัปเดตใด ๆ กับตัวมัลแวร์

Intel 471 ระบุว่า "วิธีนี้ช่วยยืดอายุการทำงานของตัวมัลแวร์ได้อย่างมาก ทำให้ยังคงทำงานได้ตราบเท่าที่โปรไฟล์ของผู้ใช้บนฟอรัมเหล่านี้ยังคงออนไลน์อยู่"

ในเดือนธันวาคม 2024 มีการค้นพบ TgToxic เวอร์ชันใหม่ที่มีการอัปเกรด โดยใช้อัลกอริทึมทำการสร้างโดเมน (DGA - Domain Generation Algorithm) เพื่อสร้างชื่อโดเมนใหม่สำหรับใช้เป็น C2 servers วิธีนี้ช่วยให้มัลแวร์มีความยืดหยุ่นต่อความพยายามในการขัดขวางมากขึ้น เนื่องจาก DGA สามารถใช้สร้างชื่อโดเมนได้หลายชื่อ ทำให้ผู้โจมตีสามารถเปลี่ยนไปใช้โดเมนใหม่ได้ แม้ว่าบางโดเมนจะถูกปิดไปก็ตาม

CEO Ted Miracco ของ Approov ระบุว่า "TgToxic โดดเด่นในฐานะ banking trojan บน Android ที่มีความซับซ้อนสูง เนื่องจากมีเทคนิคการป้องกันการวิเคราะห์ขั้นสูง ซึ่งรวมถึงการอำพรางโค้ด การเข้ารหัส payload และกลไกป้องกันการจำลองระบบ (anti-emulation) ที่สามารถหลบเลี่ยงการตรวจจับจากเครื่องมือด้านความปลอดภัยได้"

"การใช้กลยุทธ์ command-and-control (C2) แบบ dynamic เช่น อัลกอริธึมการสร้างโดเมน (DGA) และความสามารถในการทำงานอัตโนมัติทำให้มันสามารถแฮ็กอินเทอร์เฟซของผู้ใช้, ขโมยข้อมูล credentials และดำเนินการธุรกรรมที่ไม่ได้รับอนุญาตได้อย่างลับ ๆ รวมถึงความสามารถในการต่อต้านเครื่องมือด้านความปลอดภัยได้อีกด้วย"

ที่มา : thehackernews

You must be logged in to post a comment.