กลุ่มแฮ็กเกอร์ที่ได้รับการสนับสนุนจากรัฐบาลอย่างน้อย 11 กลุ่มจาก เกาหลีเหนือ, อิหร่าน, รัสเซีย และจีน ได้ใช้ช่องโหว่ zero-day ใหม่ของ Windows ในการขโมยข้อมูลมาตั้งแต่ปี 2017

อย่างไรก็ตาม นักวิจัยด้านความปลอดภัย Peter Girnus และ Aliakbar Zahravi จาก Zero Day Initiative (ZDI) ของบริษัท Trend Micro รายงานเมื่อวันที่ 18 มีนาคม 2025 ว่า ทาง Microsoft ได้พิจารณาแล้วว่าช่องโหว่นี้ "ไม่เข้าข่ายที่ต้องได้รับการแก้ไข" ในช่วงปลายเดือนกันยายน และตัดสินใจไม่ออกอัปเดตความปลอดภัยเพื่อแก้ไขปัญหานี้

นักวิจัยระบุว่า "ได้พบตัวอย่างไฟล์ Shell Link (.lnk) กว่า 1,000 ไฟล์ ที่ใช้ช่องโหว่ ZDI-CAN-25373 แต่มีความเป็นไปได้สูงว่าจำนวนการโจมตีที่เกิดขึ้นจริงอาจมากกว่านี้" หลังจากนั้นนักวิจัยได้ส่ง Proof-of-Concept exploit ผ่านโปรแกรม Bug Bounty ของ Trend ZDI ไปยัง Microsoft แต่ทาง Microsoft ปฏิเสธที่จะออกแพตช์ความปลอดภัยเพื่อแก้ไขช่องโหว่นี้

แม้ว่า Microsoft จะยังไม่ได้กำหนด CVE-ID ให้กับช่องโหว่นี้ แต่ Trend Micro กำลังติดตามช่องโหว่นี้ภายในองค์กรภายใต้หมายเลข ZDI-CAN-25373 โดยระบุว่า ช่องโหว่นี้ทำให้ผู้โจมตีสามารถรันโค้ดที่เป็นอันตรายบนระบบ Windows ที่ได้รับผลกระทบได้

จากการตรวจสอบของนักวิจัย พบว่าช่องโหว่ ZDI-CAN-25373 ถูกใช้ในการโจมตีอย่างแพร่หลายโดยกลุ่มผู้โจมตีที่ได้รับการสนับสนุนจากรัฐบาล และกลุ่มอาชญากรรมไซเบอร์ เช่น Evil Corp, APT43 (Kimsuky), Bitter, APT37, Mustang Panda, SideWinder, RedHotel, Konni และกลุ่มอื่น ๆ

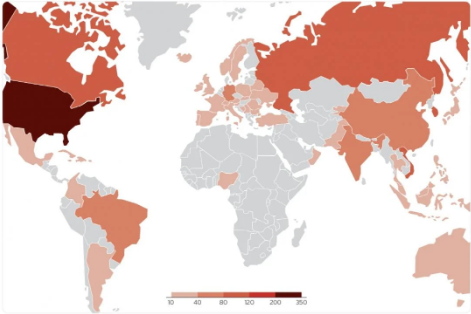

แม้ว่าแคมเปญดังกล่าวจะมีเป้าหมายไปทั่วโลก แต่ส่วนใหญ่เน้นไปที่ อเมริกาเหนือ, อเมริกาใต้, ยุโรป, เอเชียตะวันออก และออสเตรเลีย และจากการวิเคราะห์การโจมตีทั้งหมดพบว่าเกือบ 70% เชื่อมโยงกับการจารกรรม และขโมยข้อมูล ขณะที่เพียง 20% มีเป้าหมายเพื่อผลประโยชน์ทางการเงิน

Trend Micro ระบุเพิ่มเติมว่า แคมเปญโจมตีเหล่านี้มีการใช้มัลแวร์ และเป็นมัลแวร์ในรูปแบบ loaders หลากหลายประเภท เช่น Ursnif, Gh0st RAT และ Trickbot

ช่องโหว่ Zero-day ของ Windows (ZDI-CAN-25373)

ช่องโหว่ใหม่ที่ถูกพบใน Windows (ภายใต้หมายเลข ZDI-CAN-25373) เกิดจากช่องโหว่ User Interface (UI) Misrepresentation of Critical Information (CWE-451) ซึ่งทำให้แฮ็กเกอร์สามารถใช้ช่องโหว่นี้ของ Windows ในการแสดงผลไฟล์ shortcut (.lnk) เพื่อหลบเลี่ยงการตรวจจับ และรันโค้ดบนอุปกรณ์ที่มีช่องโหว่โดยที่ผู้ใช้ไม่รู้ตัว

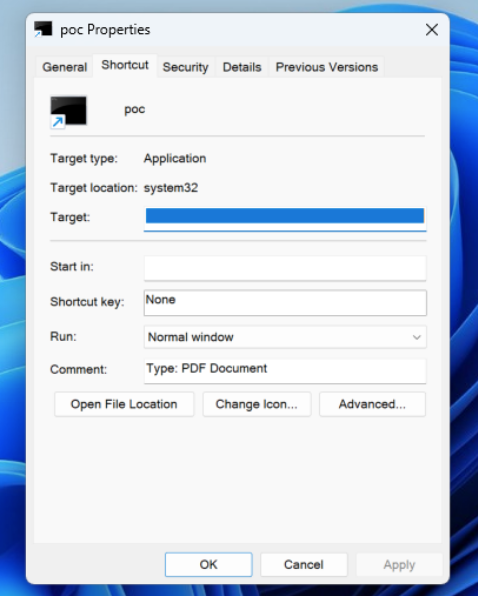

กลุ่มผู้โจมตีใช้ช่องโหว่ ZDI-CAN-25373 โดยซ่อน arguments คำสั่งที่เป็นอันตรายไว้ในไฟล์ shortcut (.LNK) ซึ่งใช้ช่องว่างพิเศษเพื่อซ่อนคำสั่งในโครงสร้าง COMMAND_LINE_ARGUMENTS

นักวิจัยระบุว่าช่องว่างพิเศษที่ใช้ในไฟล์ .lnk สามารถอยู่ในรูปแบบของ hex codes สำหรับ Space (\x20), Horizontal Tab (\x09), Linefeed (\x0A), Vertical Tab (\x0B), Form Feed (\x0C), และ Carriage Return (\x0D) ซึ่งสามารถใช้เป็นการเติมช่องว่างได้

หากผู้ใช้ Windows ตรวจสอบไฟล์ .lnk ดังกล่าว arguments คำสั่งที่เป็นอันตรายจะไม่แสดงในอินเทอร์เฟซของ Windows เนื่องจากช่องว่างที่เพิ่มเข้าไป ดังนั้น arguments คำสั่งที่เพิ่มโดยผู้โจมตีจะยังคงซ่อนอยู่จากการมองเห็นของผู้ใช้

Trend Micro ได้ออกคำเตือนในวันที่ 18 มีนาคม 2025 โดยระบุว่า จำเป็นต้องมีการโต้ตอบของผู้ใช้ในการโจมตีโดยใช้ช่องโหว่นี้ โดยเป้าหมายจะต้องเข้าไปเยี่ยมชมหน้าเว็บที่เป็นอันตราย หรือเปิดไฟล์ที่เป็นอันตราย

ข้อมูลที่สร้างขึ้นในไฟล์ .LNK อาจทำให้เนื้อหาอันตรายในไฟล์ไม่สามารถมองเห็นได้จากผู้ใช้ที่ตรวจสอบไฟล์ผ่านอินเทอร์เฟซของ Windows และผู้โจมตีสามารถใช้ช่องโหว่นี้เพื่อรันโค้ดด้วยสิทธิ์ของของผู้ใช้งานปัจจุบันได้

ช่องโหว่นี้มีความคล้ายกับอีกช่องโหว่ที่มีหมายเลข CVE-2024-43461 ซึ่งทำให้ผู้โจมตีสามารถใช้ 26 encoded braille whitespace characters (%E2%A0%80) เพื่อซ่อนไฟล์ HTA ที่สามารถดาวน์โหลดมัลแวร์ที่เป็นอันตรายในรูปแบบ PDF ได้ โดยช่องโหว่ CVE-2024-43461 ถูกพบโดย Peter Girnus นักวิจัยด้านภัยคุกคามอาวุโสจาก Trend Micro's Zero Day และได้รับการแก้ไขโดย Microsoft ในการอัปเดต Patch Tuesday ประจำเดือนกันยายน 2024

กลุ่มผู้โจมตี Void Banshee APT ได้ใช้ประโยชน์จาก CVE-2024-43461 ในการโจมตีแบบ Zero-day เพื่อติดตั้งมัลแวร์ขโมยข้อมูล ในแคมเปญโจมตีองค์กรต่าง ๆ ในอเมริกาเหนือ, ยุโรป และเอเชียตะวันออกเฉียงใต้

เมื่อวันที่ 18 มีนาคม 2025 ที่ผ่านมา โฆษกของ Microsoft ระบุว่า บริษัทกำลังพิจารณาที่จะแก้ไขช่องโหว่นี้ในอนาคต

Microsoft ระบุว่า ขอขอบคุณ ZDI ที่ได้ส่งรายงานนี้ภายใต้ coordinated vulnerability disclosure และ Microsoft Defender มีการตรวจจับเพื่อค้นหา และบล็อกพฤติกรรมภัยคุกคามนี้อยู่แล้ว และ Smart App Control จะช่วยเพิ่มการป้องกันโดยการบล็อกไฟล์อันตรายจากอินเทอร์เน็ต ในฐานะที่เป็นแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัย ขอแนะนำให้ลูกค้าใช้ความระมัดระวังเมื่อดาวน์โหลดไฟล์จากแหล่งที่ไม่รู้จักตามคำเตือนด้านความปลอดภัย ซึ่งได้รับการออกแบบมาเพื่อระบุ และเตือนผู้ใช้เกี่ยวกับไฟล์ที่อาจเป็นอันตราย แม้ว่าประสบการณ์ของ UI ที่อธิบายไว้ในรายงานนี้ จะไม่เข้าข่ายที่ต้องได้รับการแก้ไขในทันทีตามแนวทางการจัดประเภทความรุนแรงของบริษัท แต่ Microsoft จะพิจารณาในการแก้ไขช่องโหว่นี้ในการอัปเดตฟีเจอร์ในอนาคต

ที่มา : bleepingcomputer

You must be logged in to post a comment.