Google แก้ไขช่องโหว่สองรายการที่เมื่อใช้ในการร่วมกัน อาจสามารถทำให้ที่อยู่อีเมลของบัญชี YouTube ถูกเปิดเผย ซึ่งอาจทำให้เกิดการละเมิดความเป็นส่วนตัวสำหรับผู้ใช้งานที่เข้าใช้งานเว็บไซต์แบบไม่ระบุตัวตน

ช่องโหว่เหล่านี้ถูกค้นพบโดยนักวิจัยด้านความปลอดภัย Brutecat (brutecat.com) และ Nathan (schizo.org) ซึ่งพบว่า API ของ YouTube และ Pixel Recorder สามารถใช้เพื่อดึง Google Gaia IDs ของผู้ใช้งาน และแปลงเป็นที่อยู่อีเมลของพวกเขาได้

ความสามารถในการแปลงช่อง YouTube เป็นที่อยู่อีเมลของเจ้าของ ถือเป็นความเสี่ยงด้านความเป็นส่วนตัวที่สำคัญสำหรับผู้สร้างเนื้อหา, ผู้เปิดเผยข้อมูล และนักเคลื่อนไหวที่ไม่เปิดเผยตัวตนทางออนไลน์

API ที่มีช่องโหว่

ขั้นตอนแรกของการโจมตีที่สามารถถูกใช้ประโยชน์ได้มานานหลายเดือน ถูกค้นพบหลังจากที่ BruteCat ได้ตรวจสอบ Internal People API ของ Google และพบว่า ฟีเจอร์ "blocking" ของเครือข่าย Google จำเป็นต้องใช้ Gaia ID ที่ถูกปกปิด และชื่อที่แสดง (display name) เพื่อทำการบล็อกผู้ใช้งาน

Gaia ID คือรหัสประจำตัวภายในที่ไม่ซ้ำกันที่ Google ใช้ในการจัดการบัญชีผู้ใช้งานในเครือข่ายของเว็บไซต์ต่าง ๆ ของ Google เมื่อผู้ใช้ลงทะเบียน "Google Account" ทุกบริการของ Google จะใช้ Gaia ID ที่เหมือนกัน เช่น Gmail, YouTube, Google Drive และบริการอื่น ๆ ของ Google

อย่างไรก็ตาม รหัสนี้ไม่ควรถูกเปิดเผยสู่สาธารณะ และมีไว้ใช้ภายในเพื่อแชร์ข้อมูลระหว่างระบบต่าง ๆ ของ Google เท่านั้น

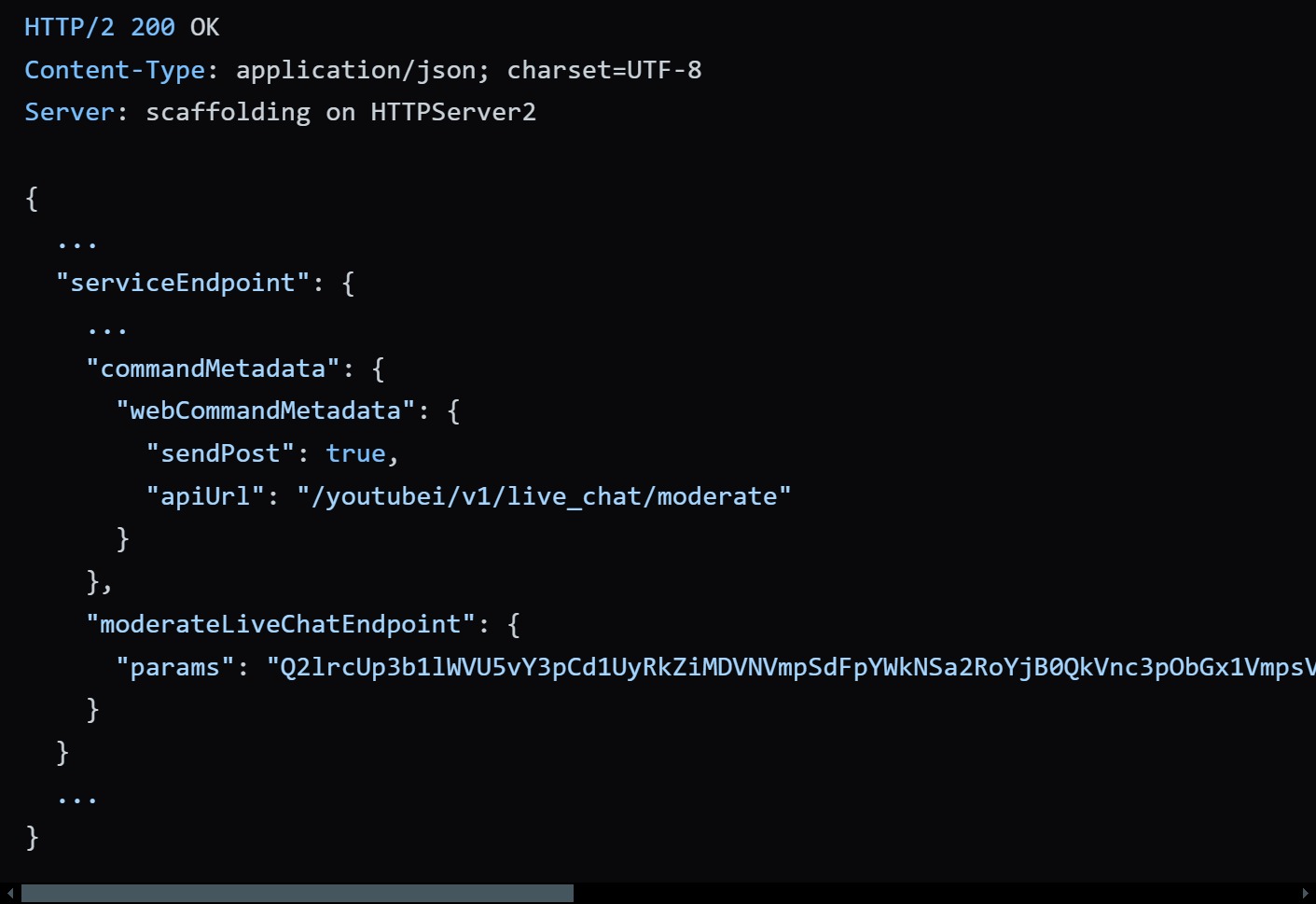

เมื่อทดสอบใช้กับฟีเจอร์ blocking บน YouTube ทาง BruteCat พบว่าเมื่อพยายามบล็อกบล็อกใครบางคนในการแชทสด YouTube จะเปิดเผย Gaia ID ที่ถูกปกปิดของบุคคลที่เป็นเป้าหมายใน response จาก API request "/youtube/v1/live_chat/get_item_context_menu"

Response จาก API จะรวมข้อมูลที่ encoded เป็น base64 ซึ่งเมื่อ decoded แล้วจะพบว่าเป็น Gaia ID ของผู้ใช้งานรายนั้น

นักวิจัยพบว่าเพียงแค่คลิกที่เมนูสามจุดในแชทจะทำให้เกิด background request ไปยัง API ของ YouTube ซึ่งทำให้สามารถเข้าถึง Gaia ID ของผู้ใช้งานได้โดยไม่ต้องทำการบล็อกพวกเขา การปรับแต่งการ API call ทำให้นักวิจัยสามารถดึง Gaia ID ของช่อง YouTube ต่าง ๆ ได้ รวมถึงช่องที่พยายามไม่เปิดเผยตัวตน

เมื่อนักวิจัยได้ Gaia ID แล้ว พวกเขาต้องการหาวิธีแปลงมันเป็นที่อยู่อีเมล ซึ่งจะทำให้ความรุนแรงของช่องโหว่นี้เพิ่มขึ้น

อย่างไรก็ตาม API เก่าที่สามารถทำเช่นนี้ได้ถูกยกเลิก หรือไม่ทำงานแล้ว ดังนั้น BruteCat และ Nathan จึงเริ่มค้นหาบริการเก่าของ Google ที่อาจยังคงถูก exploited ได้

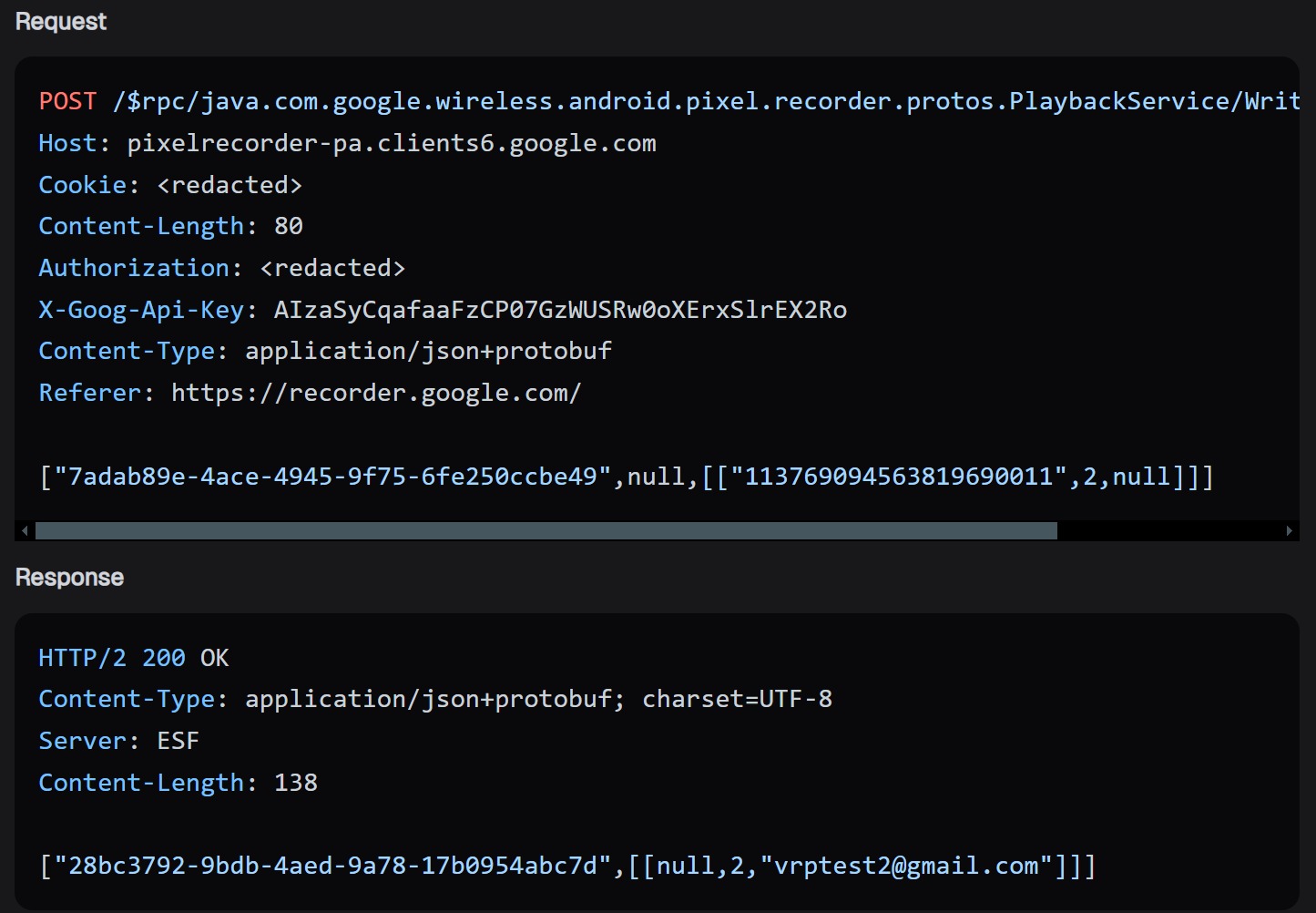

หลังจากการทดลอง Nathan พบว่า Pixel Recorder มี API บนเว็บที่สามารถใช้เพื่อแปลง ID ให้เป็นที่อยู่อีเมลเมื่อมีการแชร์ recording ได้

หมายความว่า เมื่อได้ Gaia ID ของผู้ใช้งาน YouTube แล้ว สามารถส่ง ID ไปยังฟีเจอร์การแชร์ของ Pixel Recorder ซึ่งจะส่งคืนค่าที่อยู่อีเมลที่เกี่ยวข้องเชื่อมโยงกับ ID นั้นออกมา ทำให้ข้อมูลส่วนตัวของผู้ใช้งาน YouTube นับล้านคนอาจถูกเปิดเผย

นักวิจัยให้ข้อมูลกับ BleepingComputer ว่า "Gaia IDs ถูกเปิดเผยในหลายผลิตภัณฑ์ของ Google นอกเหนือจาก YouTube (เช่น Maps, Play, Pay) ซึ่งทำให้เกิดความเสี่ยงด้านความเป็นส่วนตัวที่สำคัญสำหรับผู้ใช้งาน Google ทั้งหมด เนื่องจากสามารถใช้เพื่อเปิดเผยที่อยู่อีเมลที่เชื่อมโยงกับบัญชี Google ได้"

แม้ว่าในขณะที่นักวิจัยจะมีวิธีในการดึงที่อยู่อีเมลจาก Gaia ID แต่บริการดังกล่าวจะมีการแจ้งเตือนผู้ใช้งานเมื่อมีการแชร์ไฟล์ ซึ่งอาจทำให้ผู้ใช้งานทราบถึงกิจกรรมที่เป็นอันตราย

เนื่องจากอีเมลแจ้งเตือนมีชื่อของวิดีโอรวมอยู่ในข้อความแจ้งเตือน นักวิจัยจึงแก้ไข request ให้รวมอักขระหลายล้านตัวในข้อมูลชื่อ ซึ่งทำให้บริการอีเมลแจ้งเตือนล้มเหลว และไม่ส่งอีเมลออกไป

นักวิจัยได้เปิดเผยช่องโหว่นี้ให้กับ Google เมื่อวันที่ 24 กันยายน 2024 และช่องโหว่นี้ได้รับการแก้ไขในที่สุดเมื่อวันที่ 9 กุมภาพันธ์ 2025

Google ตอบกลับเบื้องต้นว่า ช่องโหว่ดังกล่าวตรงกับ bug ที่ถูกพบไว้ก่อนหน้านี้ จึงมอบรางวัลให้เพียง 3,133 ดอลลาร์เท่านั้น อย่างไรก็ตาม หลังจากที่นักวิจัยแสดงให้เห็นถึงส่วนประกอบเพิ่มเติมจาก Pixel Recorder ทาง Google ได้เพิ่มรางวัลให้เป็น 10,633 ดอลลาร์ โดยอ้างถึงความเป็นไปได้สูงที่ช่องโหว่นี้จะถูกนำไปใช้ประโยชน์

BruteCat และ Nathan ให้ข้อมูลกับ BleepingComputer ว่า Google ได้ลดความเสี่ยงของช่องโหว่โดยการแก้ไขการรั่วไหลของ Gaia ID และช่องโหว่ Gaia ID ที่เชื่อมโยงกับที่อยู่อีเมลผ่าน Pixel Recorder นอกจากนี้ Google ยังทำให้การบล็อกผู้ใช้งานบน YouTube มีผลเฉพาะกับเว็บไซต์นั้น ๆ และจะไม่ส่งผลกระทบต่อบริการอื่น ๆ

Google ได้ยืนยันกับ BleepingComputer ว่าการแก้ไขช่องโหว่เหล่านี้ได้เสร็จสิ้นแล้ว และไม่มีหลักฐานที่แสดงถึงว่ามีผู้ไม่หวังดีใด ๆ ใช้ประโยชน์จากช่องโหว่เหล่านี้

ที่มา : bleepingcomputer

You must be logged in to post a comment.